Die Vidar-Malware gehört zu den Stealern – einer speziellen Art von Schadsoftware, die darauf abzielt, bestimmte Datentypen zu stehlen. Sie kann sowohl als eigenständige Malware als auch zusammen mit verschiedenen anderen Viren verbreitet werden. So wird er beispielsweise häufig zusammen mit der Ransomware Djvu verbreitet, was den Gaunern ermöglicht, zusätzlich persönliche Daten zu sammeln. Lassen Sie uns eine Analyse von Vidar Stealer durchführen und herausfinden, wie gefährlich er ist.

Was ist ein Vidar Stealer?

Vidar Stealer ist eine bösartige Anwendung, die sich um 2018 von ihrem Vorgänger Arkei Stealer abspaltete. Das Hauptmerkmal eines Stealers ist seine Fähigkeit, sich heimlich in das System einzuschleichen und die Daten vordefinierter Typen abzugreifen. Das unterscheidet Stealer von Spyware – letztere nimmt in der Regel alles mit, was sie erreichen kann, auch wenn diese Informationen keinen wirklichen Wert haben. Stealer wurden zu einem häufigen Gast in Cyberangriffen, wo sie als zusätzliche Malware fungieren, die die Hauptnutzlast ergänzt.

Vidar zielt darauf ab, Bank- und Krypto-Wallet-Informationen sowie andere Anmeldeinformationen, IP-Adressen und den Browserverlauf zu stehlen. Es kann sich effizient in Chrome, Opera, Chromium-basierte Browser und Firefox einarbeiten. Das macht es ziemlich vielseitig, denn selbst wenn keine Bankdaten oder Krypto-Geldbörsen im System verwendet werden, ist es möglich, alle anderen Dinge zu greifen und umgekehrt. Vidar zeichnet sich dadurch aus, dass es auf die FTP/WinSCP-Verbindungsdaten abzielt – sie werden oft von Webmastern und Remote-Mitarbeitern verwendet. Außerdem kann es natürlich verschiedene Daten von Mailing-Clients abrufen, wenn diese verwendet werden im angegriffenen System. Dennoch sind solche Eigenschaften nicht einzigartig – verschiedene andere Beispiele dieses Malware-Typs können ebenfalls flexibel agieren.

Technische Analyse der Vidar-Malware

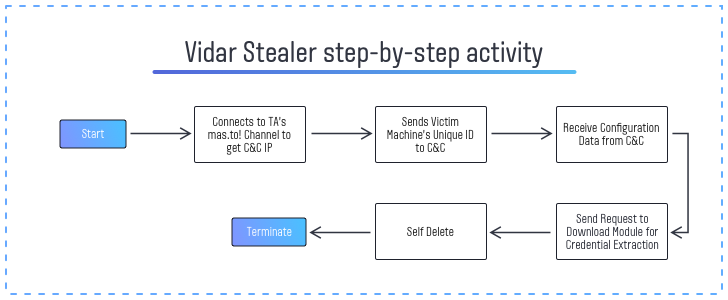

Nachdem der Vidar-Stealer in das Zielsystem eingeschleust und gestartet wurde, versucht er, sich mit dem Kanal im sozialen Netzwerk von Mastodon zu verbinden. Dieses Netzwerk gibt vor, der Ort für anonyme Kommunikation zu sein, und es ist zumindest weniger moderiert als andere. Der Dieb versucht, den Kanal hxxps://mas.to/@oleg98 zu erreichen, um die IP-Adresse eines Command-and-Control-Servers (C&C) abzurufen. Außerdem weist es jedem infizierten Rechner eine eindeutige ID zu und meldet sie der Kommandozentrale.

Wenn die Verbindung zu C&C eingerichtet ist, erhält Malware die Konfigurationsdaten. Diese Informationen dienen dazu, die Prozesskette zu erstellen, die der anfänglichen Malware hilft, ausgeführt zu werden. Das sind Devil.exe (genau die Exekutivdatei von Vidar), taskkill.exe und timeout.exe. Es ruft auch conhost.exe auf – das standardmäßige Windows-Konsolendienstprogramm. Der Taskkill.exe-Prozess ist wahrscheinlich dafür verantwortlich, die Prozesse zu deaktivieren, die möglicherweise die Malware-Funktionalität stören können. Der Prozess Timeout.exe stoppt die Malware-Ausführung und löscht sie nach Ablauf der Zeitschwelle vom Gerät. Alle Mechanismen und Vidar selbst sind in C++ geschrieben.

Vidar Stealer enthält die meisten Funktionen der Erstausstattung, seine Passwortdiebstahlfunktion wird jedoch als separates Modul angeboten. Es fordert den C&C auf, es zu senden, sobald die Konfigurationsdaten empfangen und die Prozesse ausgerollt sind. Möglicherweise besteht der Zweck einer solchen Manipulation darin, Malware heimlicher zu machen es sei denn, die Sicherheitsmechanismen sind deaktiviert. Passwortdiebstahl-Module sind durch heuristische Mechanismen recht einfach zu erkennen, daher ist es besser, ihre Ankunft zu verzögern. Die Bibliotheken, die zum Extrahieren von Anmeldeinformationen verwendet werden, sind die folgenden:

- freebl3.dll

- mozglue.dll

- msvcp140.dll

- nss3.dll

- softokn3.dll

- cnruntime140.dll

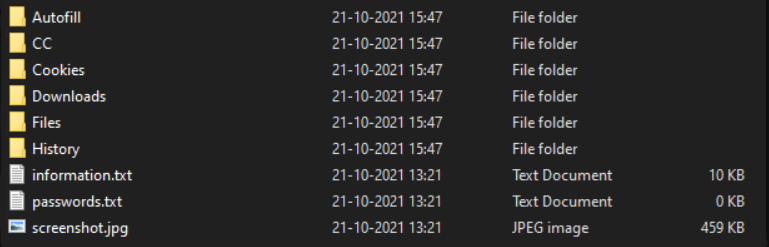

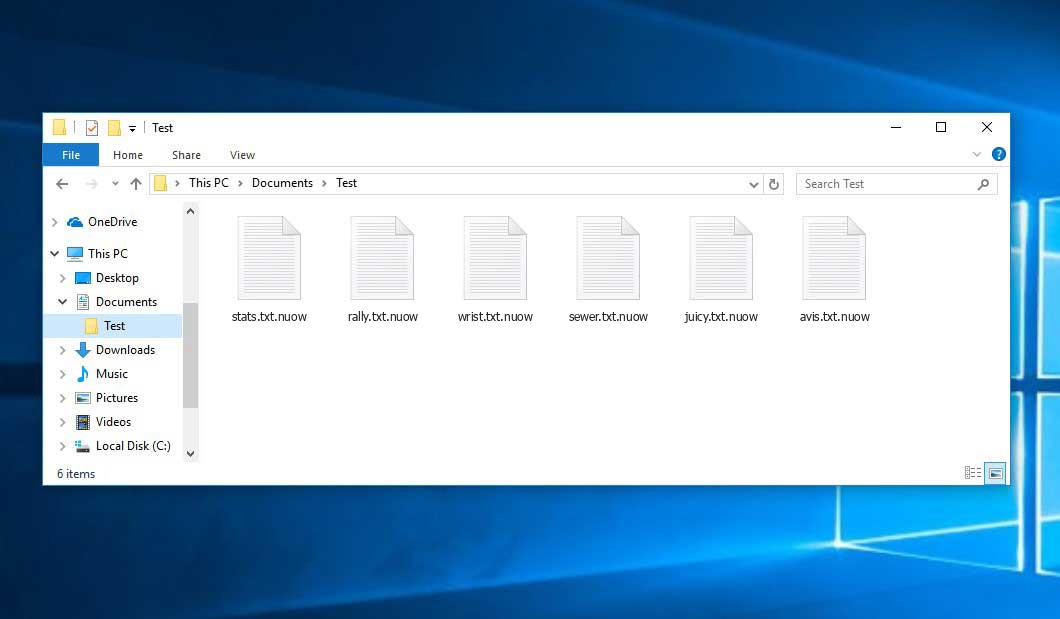

Während seiner Aktivität erstellt es Dumps von gestohlenen Dateien, die auf den Extraktionsprozess warten. Sie werden in temporären Ordnern im Verzeichnis C:\ProgramData gespeichert. Diese Dumps werden als Textdateien oder selten als Zip-Archive gespeichert. Wenn der Vorgang abgeschlossen ist, werden diese Dateien zu einer einzigen großen ZIP-Datei mit zufälligem Namen komprimiert und in dieser Form an einen Command-and-Control-Server gesendet. Dennoch gibt es keine Verschlüsselung oder kein Passwort, um den Zugriff auf dieses Archiv zu kontrollieren. Sobald Sie es also abgefangen oder ein ungesendetes auf Ihrem PC gefunden haben, können Sie nachsehen, was Vidar Stealer über Ihren PC herausgefunden hat.

Archiv der von Vidar Stealer gesammelten Daten

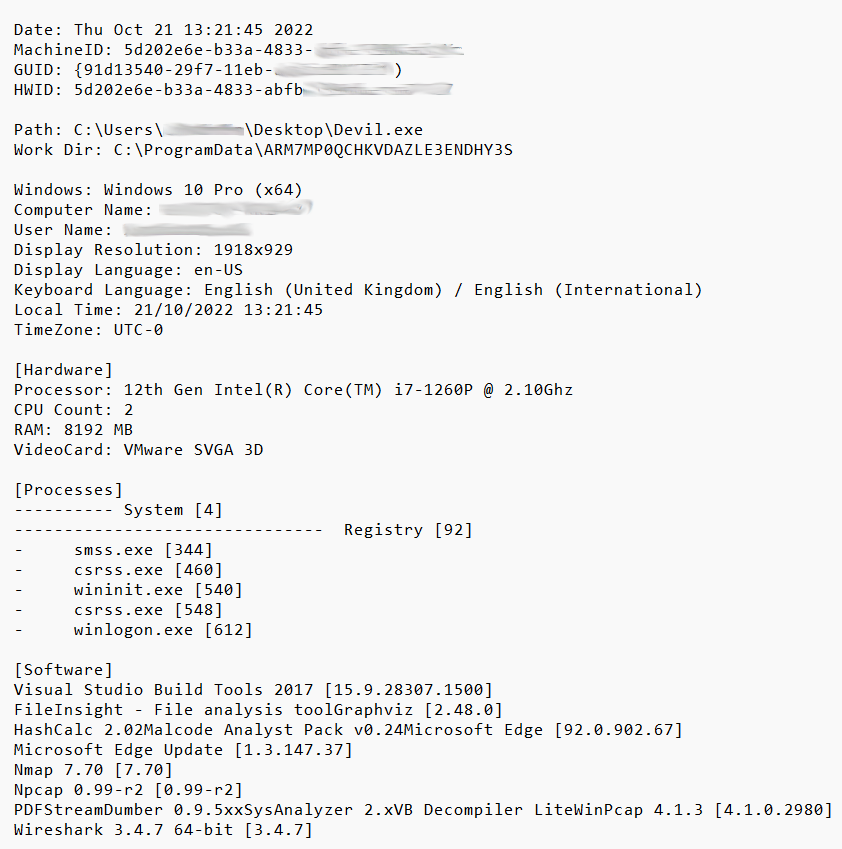

Neben den erwähnten Datenkategorien sammelt Vidar auch bestimmte Systeminformationen. Malware zeichnet insbesondere den Installationspfad, Datum und Uhrzeit des Vorgangs, Hardwareinformationen und die Liste der installierten Software auf. Letzteres wird wahrscheinlich benötigt, um zu verstehen, ob der Computer ein echter oder eine virtuelle Maschine war, die zur Analyse des Virus verwendet wurde. VMs hinterlassen immer spezifische Spuren in den Protokollen, und die Ausgabedaten von ihnen sind für Gauner wahrscheinlich nutzlos.

Von Vidar abgegriffene Systeminformationen

Vidar Stealer IoC

| Indicator | Value | Note |

| Hash | c40c62b978908e0f5112eee4ae7370fb9c4cc1ed7c90a171be89f6fd8c10b376 | Vidar Stealer Dateien |

| Connection | @[email protected] | Bot im sozialen Netzwerk Mastodon, der die C&C-IP zurücksendet |

| C&C address | hxxp[:]//65.100.80[.]190 | IP-Adresse, die von dem oben genannten Bot empfangen wurde |

Vidar-Varianten in der freien Natur weit verbreitet

- Trojan:Win32/Vidar.PC!MTB

- Trojan:Win32/Vidar.NX!MTB

- PWS:Win32/VidarStealer.MR!MTB

- Trojan:Win32/Vidar.AA!MTB

Vidar Stealer Ausbreitung

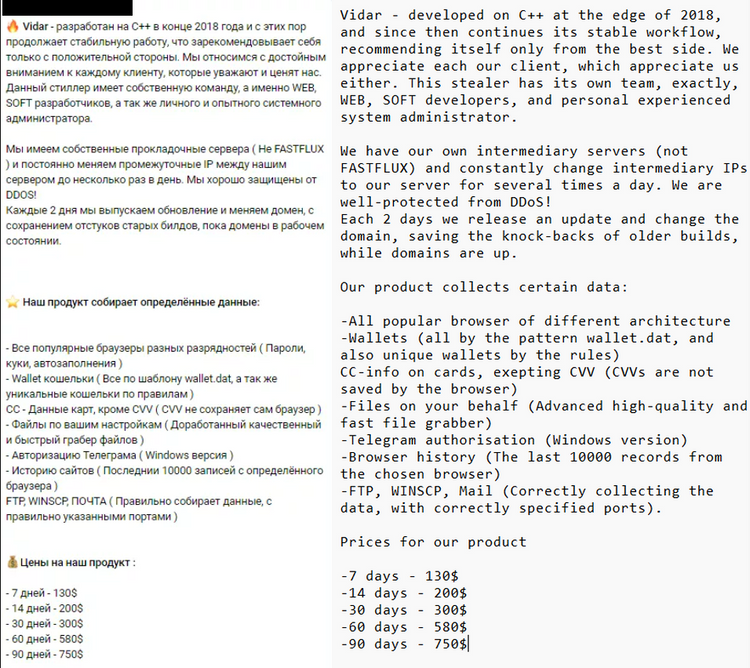

Bevor wir uns mit den Wegen zu den Computern der Opfer befassen, lohnt es sich, die Kanäle zu überprüfen, über die Vidar verkauft wird. Abgesehen von den üblichen Darknet-Märkten und Hackerforen bieten Vidar-Entwickler ihre Software über Telegram an. Dieser Bote wurde im Laufe des letzten Jahres zu einem interessanten Punkt für verschiedene Gauner, da er mehr Anonymität verspricht als seine Gegenstücke. Dennoch kann niemand garantieren, dass Sie nach dem Kauf über diesen Telegram-Kanal etwas erhalten.

Ein Angebot zum Kauf von Vidar Stealer in der Telegram-Gruppe

Wenn Vidar als eigenständige Malware vertrieben wird, sind seine Verbreitungskanäle denen anderer Stealer-Malware ziemlich ähnlich. Der häufigste Weg ist E-Mail-Spamming – Nachrichten, die ein echtes Unternehmen nachahmen, aber bösartige Elemente enthalten. Im Fall von Vidar Stealer haben diese Nachrichten eine MS Office-Datei, die an den Brief angehängt ist. Sobald der Anhang geöffnet ist, sieht der Benutzer das Angebot Makroausführung zu aktivieren – und diese Aktion löst die Malware-Übermittlung.

Selten wird Vidar über Nachrichten auf verschiedenen Kommunikationsplattformen verbreitet, wie Facebook, Discord oder WhatsApp. Dieser Ansatz erfordert, das Vertrauen des Empfängers zu gewinnen, ansonsten ist die Effizienz dieselbe wie bei E-Mail-Spam. In Kombination mit einem geringen Nachrichtenvolumen und einem komplizierteren Schutz vor Betrug sind diese Methoden viel weniger effektiv.

Neben der eigenständigen Verbreitung von Vidar Stealer gibt es viele Fälle, in denen diese Malware als Teil eines Malware-Pakets zusammen mit STOP/Djvu verbreitet wurde Ransomware. In den letzten Monaten kommt es zusammen mit dieser Ransomware und versorgt die Gauner mit zusätzlichen Einnahmequellen. Da sie keine doppelte Erpressung anwenden, stehen diese Daten wahrscheinlich zum Verkauf – es gibt genug Käufer im Darknet, die sie gerne kaufen würden. In diesem Fall wurde Vidar Stealer zu einem Ersatz für Azorult-Spyware – ein weiteres Tool, das von Schurken verwendet wird schnapp dir ein paar persönliche Daten. Die Verbindung mit Djvu-Ransomware hat einen großen Anteil an der Gesamtzahl der Vidar-Infektionen.

Was ist STOP/Djvu-Ransomware?

STOP/Djvu Ransomware ist ein Produkt einer gleichnamigen cyberkriminellen Gruppe. Es wird als Ransomware-as-a-Service angeboten und greift ausschließlich Einzelpersonen an. Es erschien um 2019 und wurde ziemlich bald zu einem führenden Unternehmen, das im Jahr 2020 über 75 % aller Ransomware-Angriffe auf einzelne Benutzer übernahm. Dieser Erfolg ist das Ergebnis qualifizierter Partner, gezielter Verbreitungskampagnen und gut gemachter Software. Es ist berühmt für seinen einzigartigen Neupackmechanismus, der die Dateiabschnitte so stark verändert, dass es unmöglich ist, dies mit einem signaturbasierten Mechanismus zu erkennen. Heutzutage hat es Schwierigkeiten, einen neuen Verbreitungsweg zu finden, insbesondere solche, die potenziell so hohe Infektionsraten wie früher bieten können.

Von Djvu-Ransomware (NUOW-Variante) verschlüsselte Dateien

Wie kann man sich vor Stealer-Malware schützen?

Stealer verlassen sich, genau wie Spyware, auf ihre Heimlichkeit innerhalb des infizierten Systems. Sie ändern nie viel und unterbrechen selten Ihren Systemablauf, wenn sie alleine agieren. Daher ist es besser, ihm minimale Chancen zu geben, einzudringen. Konzentrieren wir uns darauf und sehen, was Ihnen hilft, diese Malware zu vermeiden.

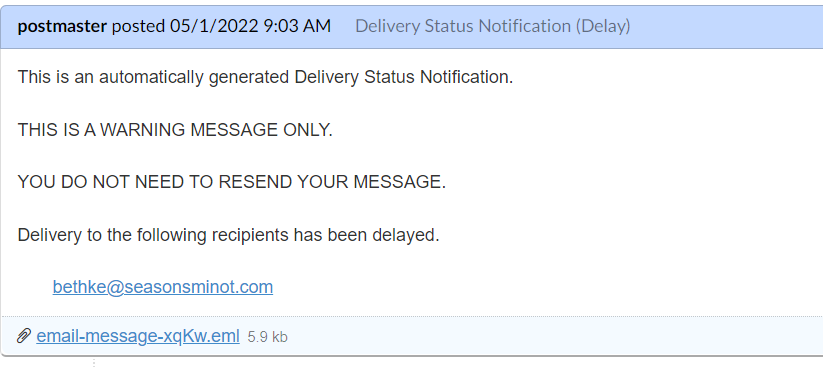

E-Mail-Anhängen niemals vertrauen. Wie ich oben beschrieben habe, hängt die überwiegende Mehrheit der Vidar-Stealer-Injektionen als einzige Malware mit E-Mail-Spam zusammen. Es ist eine schlechte Idee, mit seinem Inhalt zu interagieren, sei es ein Link zu einer Website eines Drittanbieters oder eine angehängte Datei. Glücklicherweise sind sie recht einfach zu erkennen – an der Absenderadresse und seltsamen Texten mit unerwartetem Inhalt. Wenn Sie diese beiden Anzeichen überprüfen, können Sie die überwiegende Mehrheit der betrügerischen E-Mails aussortieren.

Ein typisches Beispiel für eine Köder-E-Mail. Die angehängte Datei enthält Malware

Raubkopien vermeiden. Dies hängt eher mit der Djvu-Ransomware zusammen, die oft von Vidar Stealer begleitet wird. Die meisten Websites, die Ihnen Raubkopien von Spielen oder Filmen anbieten, versichern Ihnen, dass sie frei von Malware sind. Nur seltene Fälle sind jedoch sauber, obwohl nicht alle Ransomware enthalten. Dennoch ist es nicht angenehm, Malware auf Ihren Computer zu bekommen und Klagen wegen Verletzung des Urheberrechtsgesetzes zu führen.

Verwenden Sie anständige Anti-Malware-Software. Als letzten Ausweg sollten Sie eine gut gemachte Sicherheitslösung haben, die Malware auf Ihrem Computer effektiv abfängt und löscht. GridinSoft Anti-Malware ist für diesen Zweck am besten geeignet, da es über einen perfekten Erkennungsmechanismus verfügt, der aus 3 Elementen besteht. Außerdem ist es sehr leicht – Sie werden keine Belastung Ihres Systems spüren, wenn es im Hintergrund läuft. Innerhalb einer 6-tägigen kostenlosen Testversion können Sie alle angebotenen Funktionen testen.

User Review

( votes) ![]() Englisch

Englisch ![]() Japanisch

Japanisch ![]() Spanisch

Spanisch ![]() Portugiesisch, Brasilien

Portugiesisch, Brasilien ![]() Französisch

Französisch ![]() Türkisch

Türkisch ![]() Traditionelles Chinesisch

Traditionelles Chinesisch ![]() Koreanisch

Koreanisch ![]() Indonesisch

Indonesisch ![]() Hindi

Hindi ![]() Italienisch

Italienisch