Moderne netzwerkbasierte Viren agieren im Team – Trojaner, Ransomware und Mimikatz. Ransomware fungiert als Geldquelle, und der Grund für diese Rolle ist leicht verständlich. Es ist unmöglich, Geschäfte zu machen, wenn alle Daten auf den Computern in Ihrem Unternehmen, einschließlich Berichte, Rechnungen, Lieferscheine und viele wichtige Dokumente, verschlüsselt sind. Aber es war schwer, alle Computer im Netzwerk gleichzeitig zu infizieren, weil die meisten Passwörter benutzten. Um ein solches Hindernis zu beseitigen, beschlossen die Entwickler von Ransomware, Hack-Tools zu verwenden, um Passwörter zu sammeln. Mimikatz ist ein beliebtes Hack-Tool, das Malware-Schöpfer verwenden, um die Sicherheit zu umgehen. In diesem Artikel finden Sie Erklärungen zu Windows-Schwachstellen sowie die Verwendung von Mimikatz zusammen mit Trojanern und Ransomware.

Über das Windows-Kennwortverwaltungssystem

Man hört oft die Meinung, dass Windows das Passwort nicht im Klartext speichert (das heißt ohne Verschlüsselung, wie einfacher Text). Ein solcher Irrtum verbreitet sich gleichmäßig unter Systemadministratoren und erfahrenen Windows-Benutzern. Und einerseits haben sie recht – Sie werden das “rohe” Passwort wahrscheinlich nie in Protokollen oder Dateien sehen. Aber das HTTP Digest Authentication-System, das in Windows 10 verwendet wird, erfordert nicht nur den Hash des Passworts wie das originale HTTP Digest Authentication, sondern auch das genaue Passwort selbst.

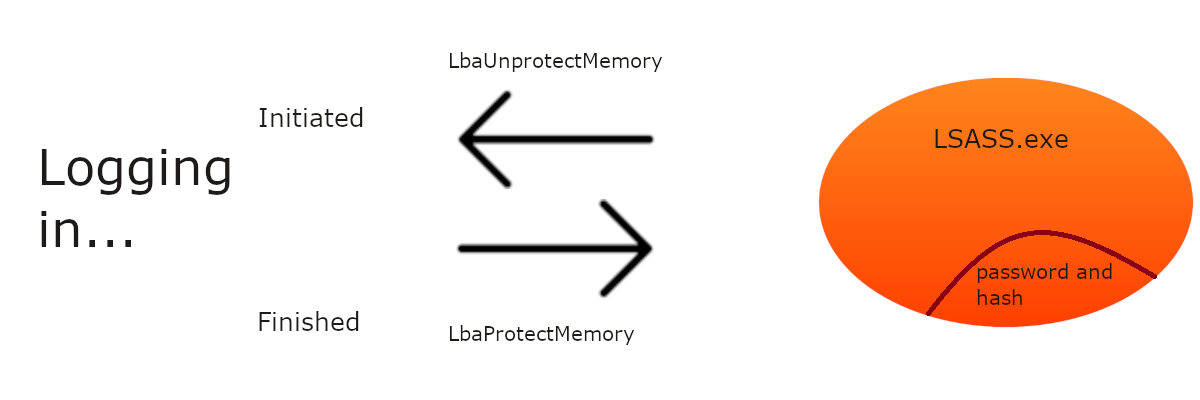

Das Passwort und sein Hash werden verschlüsselt im Speicher des LSASS.exe-Prozesses gespeichert, der zusammen mit dem System gestartet wird und zu den Low-Level-Prozessen gehört, die für die Ausführung grundlegender Systemfunktionen verantwortlich sind. Im Moment, in dem Sie sich in Ihr Windows-Konto einloggen, werden der Hash und das Passwort aus dem Speicher von LSASS.exe extrahiert, dann entschlüsselt und mit dem von Ihnen eingegebenen Passwort verglichen. Wenn sowohl der Hash als auch das Passwort übereinstimmen, ermöglicht das System Ihnen, sich anzumelden. Nach Abschluss der Authentifizierung werden die genannten Anmeldeinformationen wieder verschlüsselt und im Speicher des LSASS-Prozesses belassen, bis sie erneut benötigt werden.

Was ist das Problem?

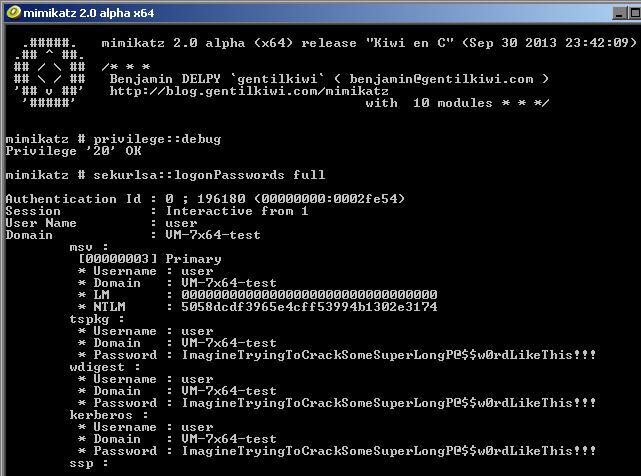

Der Extraktions- und Entschlüsselungsprozess, genauso wie die Verschlüsselung nach dem Authentifizierungsprozess, wird über die Win32-Funktionen LsaUnprotectMemory und LsaProtectMemory realisiert [efn_note]Technische Details der Funktionen des LSASS.exe-Prozesses.[/efn_note]. Da diese Funktionen im Betriebssystem genauso wie andere Funktionen verwendet werden, können sie auch von anderen Programmen, zum Beispiel Hack-Tools, genutzt werden. Mithilfe des spezifischen Algorithmus, den Mimikatz verwendet, können diese Tools LsaUnprotectMemory aufrufen und das “rohe” Passwort sowie dessen Hash in der Konsole erhalten.

Windows-Authentifizierungsschema

Das Problem bei der Verwendung solcher Tools liegt in den Mechanismen der CPU- und Betriebssysteminteraktion. Nachdem der Windows-Boot-Record initialisiert ist, erstellt Ihr Prozessor virtuelle Speicherebenen, die als “Ringe” bezeichnet werden und voneinander isoliert sind. Die Befehlssätze auf dem Prozessor befinden sich in Ring 0, Treiber für gerätebezogene Motherboard-Funktionen in Ring 1 und Betriebssystemgrundprozesse sowie Treiber für Peripheriegeräte in Ring 2. Das gesamte Betriebssystem (der Teil, mit dem der Benutzer interagiert) befindet sich in Ring 3. [efn_note]Weitere Informationen zur Speicheraisolierung finden Sie auf Wikipedia[/efn_note]. Programme, die auf verschiedenen Ringen ausgeführt werden, können nicht miteinander interagieren. Daher müssen Hack-Tools etwas Größeres sein als einfache Programme, um erfolgreich zu arbeiten. Sie müssen auf dem gleichen Ring wie die Treiber für Peripheriegeräte und Systemprozesse gestartet werden. Und Mimikatz wurde entwickelt, um diese Kriterien zu erfüllen.

Wenn das Virus so tief im System implementiert ist, kann es die volle Kontrolle über den gesamten Computer übernehmen. Glücklicherweise ist Mimikatz darauf ausgelegt, Passwörter aus dem System auszugraben, daher kann es Ihr Windows nicht zerstören. Aber nehmen wir an, dass Cyberkriminelle, die den Trojaner entwickelt und verbreitet haben, beschlossen haben, Mimikatz zu verwenden, um die Passwörter zu hacken. Was hindert diese Leute daran, ein anderes Low-Level-Tool zu nutzen, um Ihr System fehlerhaft zu machen?

Über die gemeinsame Aktion von Mimikatz und Ransomware

Das Infizieren des Firmennetzwerks ist nicht einfach. Um dies zu tun, muss das anfängliche Virus (in der Regel ein Trojaner), das später die Ransomware einschleusen wird, Zugriff auf alle Computer in diesem Netzwerk haben. Und Mimikatz wird dazu verwendet, diesen Zugriff den Malware-Verteilern zu gewähren.

Um einen erfolgreichen Angriff auf alle Computer im Netzwerk durchzuführen, muss Mimikatz auf dem Computer injiziert werden, der das Administrator-Benutzerkonto hat. Es kann der PC des Systemadministrators sein, aber auch der Computer der Sekretärin oder eines der Mitarbeiter – egal welcher. Das Hauptkriterium ist ein Administrator-Benutzerkonto. Mit einem solchen Konto kann Mimikatz die Passwörter aller Computer hacken, die mit dem angegriffenen Netzwerk verbunden sind. Nachdem die Passwörter geknackt wurden, injiziert der Trojaner, der zuvor das Hack-Tool injiziert hat, die Ransomware in alle Computer dieses Netzwerks und startet den Verschlüsselungsprozess mit einer Hintertür, die zusammen mit dem Hack-Tool injiziert wurde.

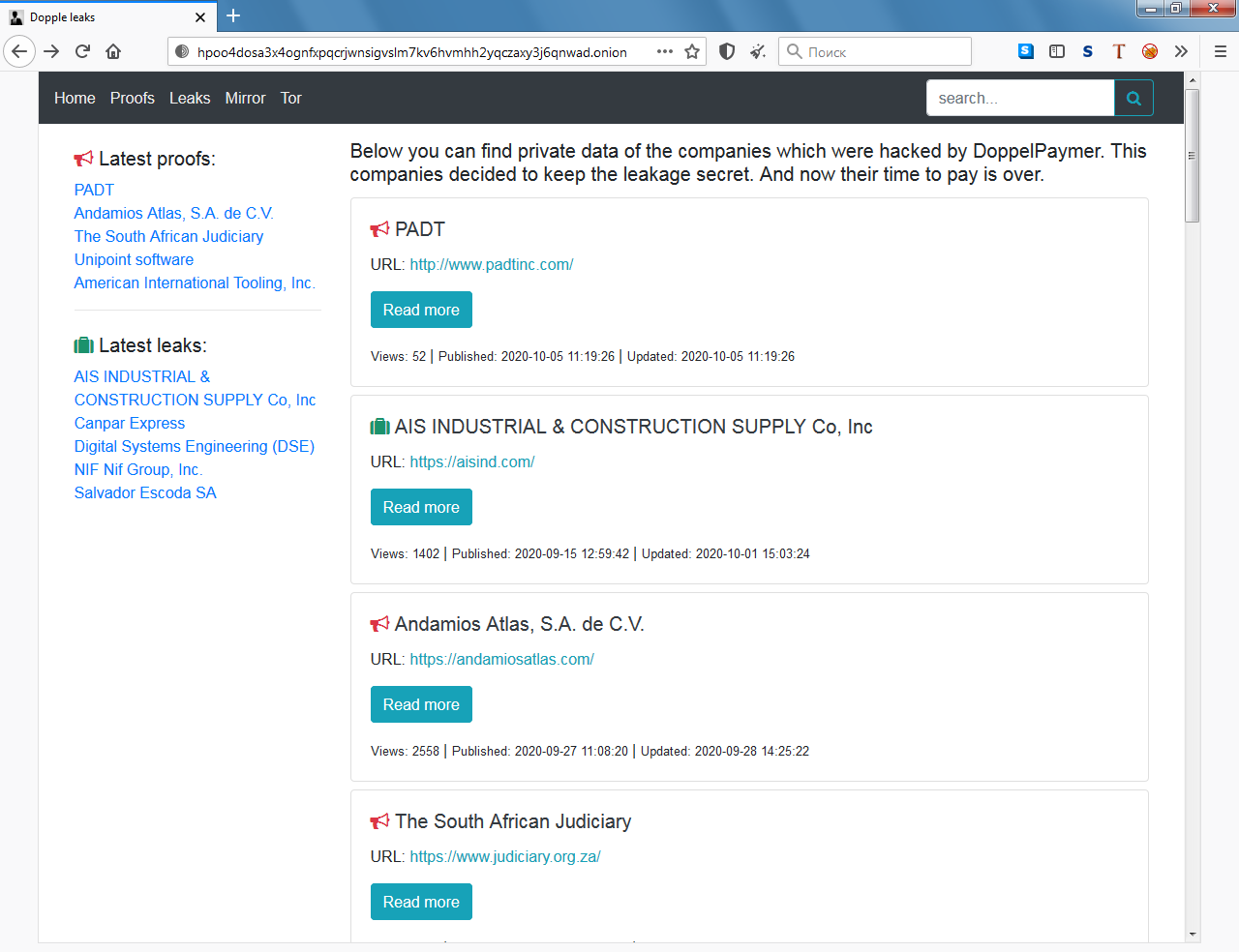

Alle modernen globalen Angriffe wurden auf diese Weise durchgeführt. Der Weltweite WannaCry-Angriff und seine Ableger wurden genau wegen der gemeinsamen Aktivität von Mimikatz und der erwähnten Ransomware durchgeführt. Diese Angriffe waren massiv genug, um alle erforderlichen Korrekturen in der Netzwerksicherheit großer Organisationen vorzunehmen. Aber heutzutage, im Jahr 2020, leiden amerikanische Krankenhäuser unter Ransomware-Angriffen, die auf die gleiche Weise ausgeführt werden. Der größte Anteil der unternehmensweiten Angriffe erfolgt nach DOPPELPAYMER ransomware, die mit Mimikatz und einem Trojaner zusammenarbeitet, um das gesamte Netzwerk zu infizieren und ein hohes Lösegeld zu verlangen, das von der Größe des Unternehmens abhängt. Zusätzlich zur Dateiverschlüsselung stehlen die Entwickler von DOPPLEPAYMER auch die Daten des angegriffenen Unternehmens.

Die von den DOPPELPAYMER-Entwicklern gehostete Website zur Veröffentlichung der gestohlenen Zugangsdaten und Daten

Wie können Sie einen Ransomware-Angriff in Ihrem Netzwerk vermeiden?

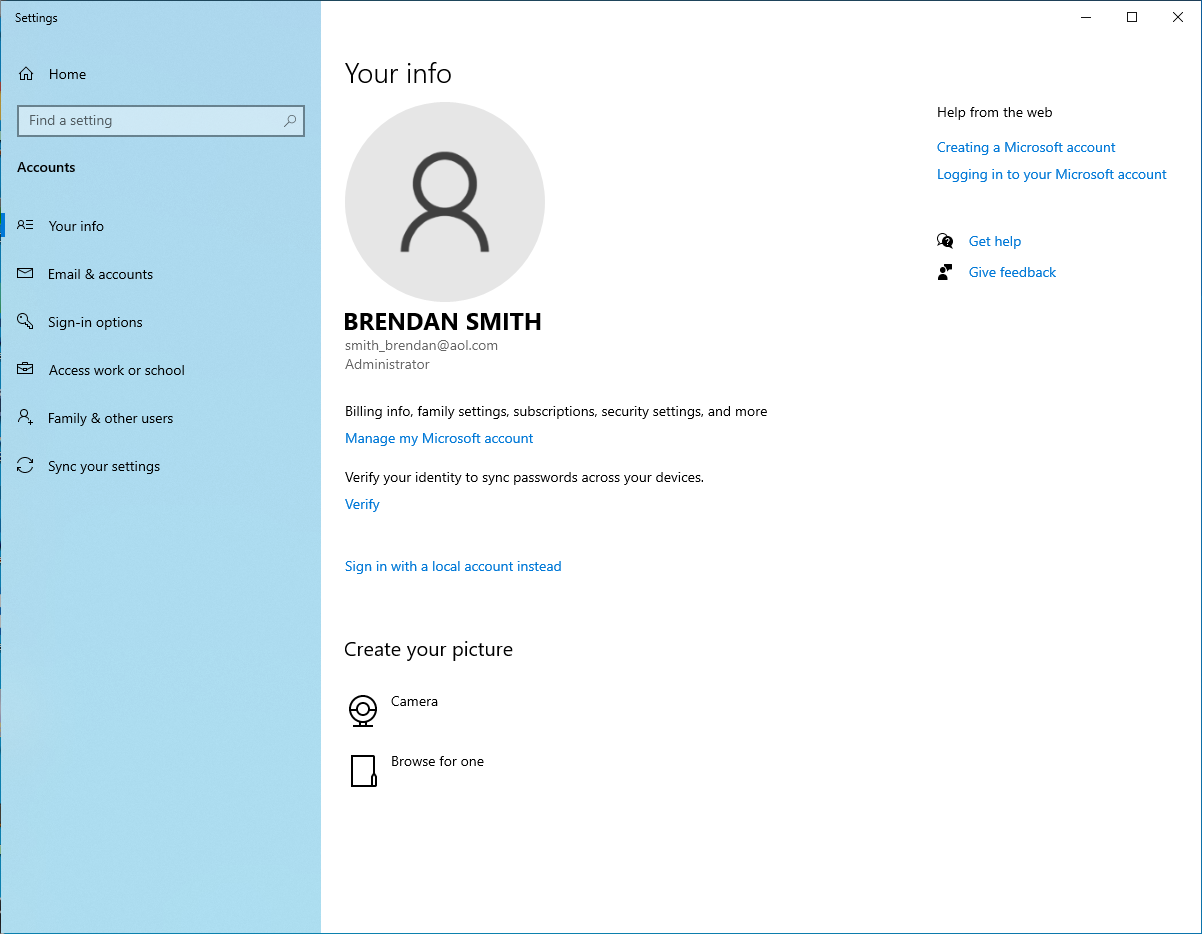

Der Großteil der “schmutzigen Arbeit” wird von Mimikatz erledigt. Um die Wahrscheinlichkeit eines erfolgreichen Ransomware-Angriffs zu reduzieren, müssen Sie die erfolgreiche Aktivität von Mimikatz verhindern. Es gibt einen einzigen Weg, das Hacken von Passwörtern zu verhindern – sie aus dem Speicher des beschriebenen LSASS.exe-Prozesses zu entfernen. Microsoft bietet dafür eine perfekte Lösung – das Microsoft-Konto als Methode der Autorisierung im System.

Die Anmeldung mit dem Microsoft-Konto deaktiviert das Speichern des Passworts im LSASS-Speicher – es wird stattdessen auf dem Microsoft-Server gespeichert. Der Hash wird immer noch verfügbar sein, aber es ist schwierig, das “rohe” Passwort nur anhand des Hash zu erhalten. Mit einem einfachen Schritt, der keine Zeit kostet und keine Probleme verursacht, können Sie zumindest Ihr System vor einem Helfer für Ransomware schützen.

Wie bereits erwähnt wurde, werden alle Ransomware-Angriffe durch Trojaner-Viren provoziert. Die Injektion von Trojanern kann mit den Schritten verhindert werden, die in einer großen Anzahl von Artikeln auf unserer Website beschrieben wurden:

- Klicken Sie nicht auf verdächtige Links in E-Mails. Dies kann dazu führen, dass Trojaner, Adware oder Phishing-Websites heruntergeladen werden, auf denen Ihre Anmeldeinformationen für Facebook/Twitter/LinkedIn gestohlen werden können.

- Öffnen Sie keine Anhänge von E-Mails, die von verdächtigen E-Mail-Adressen gesendet wurden. Selbst wenn es wie eine Nachricht von einem Versanddienst aussieht, ist es besser, fünf Minuten zu investieren und sich daran zu erinnern, ob Sie ausstehende Lieferungen haben. Das beste Szenario ist, die echten E-Mails auf der Website des Versandunternehmens zu überprüfen und die Adressen, die Sie dort gefunden haben, mit denen in der E-Mail zu vergleichen.

- Vermeiden Sie die Verwendung von geknackter Software oder Tools zum Knacken von etwas. Benutzer, die Software geknackt haben, können dem Installationspaket Trojaner hinzufügen, um Geld zu verdienen, genauso wie die Entwickler von Knack-Tools.

Mit diesen einfachen Regeln können Sie die meisten Ransomware-Angriffe vermeiden.

User Review

( votes)

![]() Englisch

Englisch ![]() Japanisch

Japanisch ![]() Spanisch

Spanisch ![]() Portugiesisch, Brasilien

Portugiesisch, Brasilien ![]() Französisch

Französisch ![]() Türkisch

Türkisch ![]() Traditionelles Chinesisch

Traditionelles Chinesisch ![]() Koreanisch

Koreanisch ![]() Indonesisch

Indonesisch ![]() Hindi

Hindi ![]() Italienisch

Italienisch