RedLine Stealer ist ein bösartiges Programm, das darauf abzielt, verschiedene persönliche Informationen vom infizierten System zu stehlen. Es kann als eigenständige Malware verbreitet werden, sowie zusammen mit anderen bösartigen Apps. Diese Malware ist ein Beispiel für einen Banking-Stealer. Allerdings kann sie auch in verschiedene Browser eindringen, um verschiedene andere Arten von Informationen zu stehlen.

Was ist Stealer-Malware?

Stealer ist eine Art von Malware, die darauf abzielt, bestimmte Datentypen vom infizierten Computer zu stehlen. Diese Art von Malware wird manchmal mit Spyware verwechselt, aber letztere greift alles ab, was sie vom System bekommen kann. Einige Stealer können jedoch auch nach bestimmten Dateien oder Dateiformaten suchen. Das macht sie effektiver, erfordert aber mehr Fähigkeiten und Kontrolle, um erfolgreich zu sein.

Stealer versuchen so unauffällig wie möglich zu sein, da ihre Effizienz stark davon abhängt, wie lange sie im System ohne Entdeckung verbleiben. Sicher, einige Proben führen ihre grundlegenden Operationen aus und zerstören sich dann selbst. Aber es gibt auch solche, die weiterhin laufen, es sei denn, sie werden erkannt oder es gibt einen Selbstzerstörungsbefehl vom C&C-Server.

RedLine Stealer-Funktionalität

RedLine Stealer agiert im Allgemeinen wie ein Banken-Stealer, da es sich primär auf Bankdaten konzentriert, die in Webbrowsern gespeichert sind. Um diesen Bedarf zu erfüllen, hat RedLine die Fähigkeit, tief in jeden Browser einzudringen – sowohl in Chromium, Gecko-basierte als auch andere. Aber neben den Bankdaten greift es auch auf Cookies und Passwörter zu, die im Browser gespeichert sind. Dennoch behalten nicht viele beliebte Browser letztere in Klartextform, sodass es eher darum geht, Benutzer alternativer Apps anzugreifen.

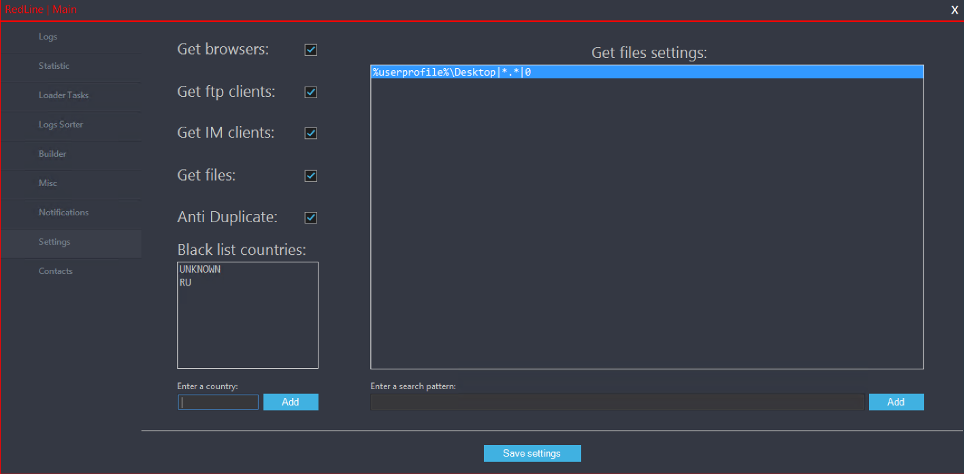

Verwaltungsausschuss von RedLine Stealer

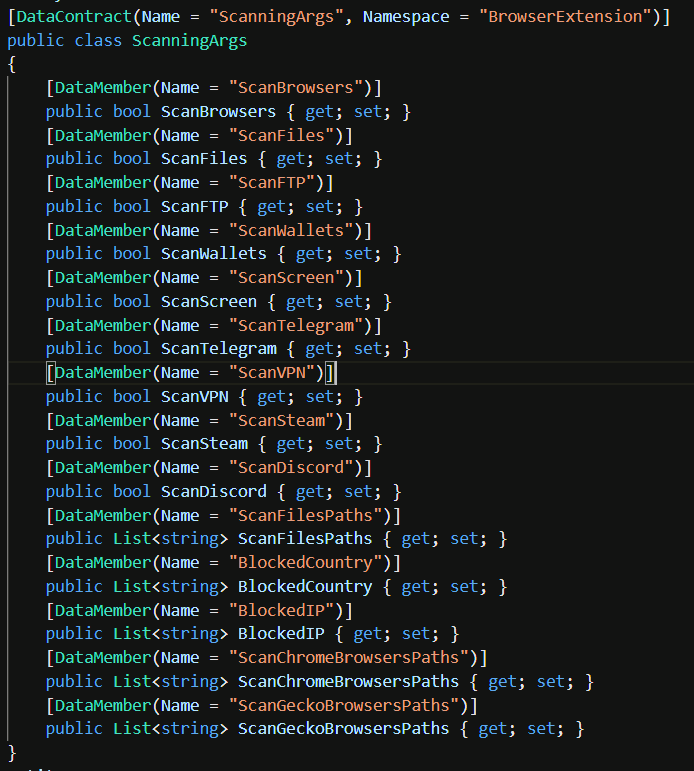

Webbrowser sind jedoch nicht die einzige Informationsquelle für diesen Stealer. Zusammen mit ihnen durchsucht die RedLine-Malware das Gerät nach verschiedenen Apps wie Telegram, Discord und Steam. Es zielt auch darauf ab, Anmeldeinformationen für FTP/SCP- und VPN-Verbindungen zu erfassen. Sein Code, der durch Reverse Engineering wiederhergestellt wurde, zeigt auch seine Fähigkeit, nach Kryptowallets zu suchen und dann ihre Informationen zu stehlen.

Am Ende eines Verfahrens sammelt RedLine detaillierte Informationen über das System – Betriebssystemversion, installierte Hardware, die Liste der Software, IP-Adresse und so weiter. Dann wird das gesamte Paket der gesammelten Informationen im ScanResult-Ordner gespeichert. Letzteres wird im gleichen Verzeichnis wie die Stealer-Datei erstellt.

RedLine Tech Analyse

Nachdem es den Zielcomputer erreicht hat, startet die RedLine-Malware einen einzigen Prozess namens Trick.exe und eine einzige Instanz eines Konsolenfensters. Kurz darauf stellt sie eine Verbindung mit dem Command-and-Control-Server unter der Adresse newlife957[.]duckdns[.]org[:]7225 her. Es ist erwähnenswert, dass der anfängliche Code ziemlich legitime Funktionen enthält, die wahrscheinlich aus einem echten Programm stammen. Schädliche Inhalte werden dynamisch über die Funktionalität im anfänglichen Code heruntergeladen. Dieser Trick wird verwendet, um etwas Zeit zu gewinnen, um die Anti-Malware-Lösungen im System nach dem initialen Zugriff zu deaktivieren.

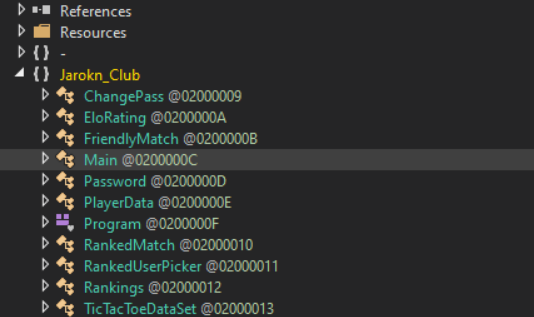

TicTacToe-Referenzen im RedLine-Code

Wenn die schädliche Nutzlast installiert ist, überprüft die Malware zuerst die IP-Adresse des PCs. Sie verwendet dafür die Website api[.]ip[.]sb. Wenn es keine Konflikte mit ihren internen Blacklists gibt – Länder und IP-Adressen, die nicht zum Starten zugelassen sind – geht die Malware zu weiteren Operationen über. RedLine beginnt damit, die Umgebung schrittweise zu scannen und der erhaltenen Konfigurationsliste zu folgen.

Reihenfolge der Suche nach zu stehlenden Elementen auf dem infizierten PC

Dann erstellt sie eine Protokolldatei, die die aus dem angegriffenen System extrahierten Informationen enthält. Es ist nicht möglich, alle Details zu sehen, da die Malware bei der Datenaufbereitung eine Datenverschlüsselung verwendet. Die Datentypen sind jedoch deutlich sichtbar, daher kann man erwarten, was diese Malware mit den Schurken teilt.

Von RedLine Stealer erfasste Datentypen

| Name der Funktion | Beschreibung |

|---|---|

| ScannedBrowser | Browsername, Benutzerprofil, Anmeldedaten und Cookies |

| FtpConnections | Details zu FTP-Verbindungen auf dem Zielrechner |

| GameChatFiles | Dateien von In-Game-Chats im Zusammenhang mit gefundenen Spielen |

| GameLauncherFiles | Die Liste der installierten Spielstarter |

| InstalledBrowsers | Liste der installierten Browser |

| MessageClientFiles | Dateien von Messaging-Clients auf dem Zielrechner |

| City | Erkannte Stadt |

| Country | Erkanntes Land |

| File Location | Der Pfad, in dem die .exe-Datei der Malware ausgeführt wird |

| Hardware | Informationen über die installierte Hardware |

| IPv4 | Öffentliche IPv4-IP-Adresse des Opfer-PCs |

| Language | OS-Sprache |

| ScannedFiles | Möglicherweise wertvolle Dateien im System gefunden |

| ScreenSize | Bildschirmauflösung des Zielsystems |

| Name der Funktion | Beschreibung |

|---|---|

| ScannedWallets | Informationen über die im System gefundenen Geldbörsen |

| SecurityUtils | Liste und Status aller erkannten Antivirenprogramme |

| AvailableLanguages | Sprachen, die von der Betriebssystemversion auf dem Ziel-PC unterstützt werden |

| MachineName | Name des Zielrechners |

| Monitor | Der Screenshot des Bildschirms im Moment der Ausführung |

| OSVersion | Informationen über die Version des Betriebssystems |

| Nord | Anmeldeinformationen für NordVPN |

| Open | Anmeldeinformationen für OpenVPN |

| Processes | Liste der im System laufenden Prozesse |

| SeenBefore | Prüfen Sie, ob es sich bei der Meldung um ein neues Opfer handelt oder um das, das bereits früher angegriffen wurde |

| TimeZone | Zeitzone des angegriffenen Computers |

| ZipCode | Postleitzahl des Opfers |

| Softwares | Liste der auf dem angegriffenen PC installierten Programme |

| SystemHardwares | Details zur PC-Konfiguration |

Unterschiedliche Untersuchungen zeigen, dass RedLine nicht vollständig kompatibel mit den Browsern ist, die es angreift. Die größte Effektivität wird bei Chrome, Opera, Chromium und Chromodo Browsern beobachtet. Unter den Apps, die auf anderen Engines als Chromium basieren, gibt es den chinesischen WebKit-basierten 360Browser. Webbrowser auf der Gecko-Engine – Firefox, Waterfox und so weiter – sind ebenfalls anfällig, aber der Stealer hat manchmal Probleme beim Extrahieren von Daten aus ihnen.

RedLine Malware orientiert sich an einem langfristigen Verbleib im System. Viele Stealer haben eine Selbstentfernungs-Funktionalität, sobald keine Daten mehr gestohlen werden können. Dieser Stealer bietet jedoch einen Mechanismus im Spionage-Stil: ein Operator kann ihn anweisen, sich selbst zu zerstören, aber es gibt keine Timer.

RedLine Stealer IoC

| Indikator | Typ | Beschreibung |

|---|---|---|

| newlife957[.]duckdns[.]org[:]7225 | URL | C2 URL |

| 1741984cc5f9a62d34d180943658637523ac102db4a544bb6812be1e0507a348 | Hash | SHA-256-Hash – Verschleierung (unentdeckt) |

| ee4608483ebb8615dfe71924c5a6bc4b0f1a5d0eb8b453923b3f2ce5cd00784b | Hash | SHA-256-Hash des Malware-Teils |

| 9dc934f7f22e493a1c1d97107edc85ccce4e1be155b2cc038be8d9a57b2e430f | Hash | SHA-256-Hash des Malware-Teils |

| 76ca4a8afe19ab46e2f7f364fb76a166ce62efc7cf191f0f1be5ffff7f443f1b | Hash | SHA-256-Hash des Malware-Teils |

| 258445b5c086f67d1157c2998968bad83a64ca3bab88bfd9d73654819bb46463 | Hash | SHA-256-Hash des Systeminfo-Grabbers |

Weit verbreitete RedLine-Varianten in freier Wildbahn entdeckt

RedLine Stealer Distribution

Wie bereits erwähnt, kann RedLine Stealer sowohl als einzelne Malware als auch im Bundle mit anderen Viren auftreten. Seine Aktivität hat in der letzten Zeit rapide zugenommen, da er für Gauner bequem ist und sogar im Surface Web leicht erworben werden kann. So haben seine Entwickler beispielsweise eine Gruppe im Telegram-Messenger, wo diese Malware in verschiedenen Abonnementtypen angeboten wird. Da der Stealer über eine herausragende Funktionalität verfügt, werden diese Angebote nie langweilig.

RedLine Marketing-Bot im Telegram Messenger

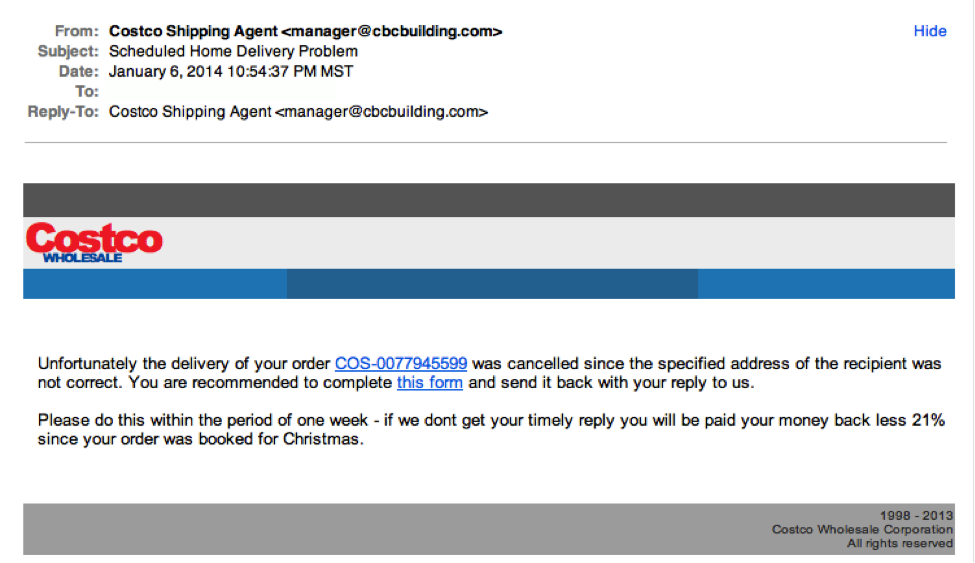

RedLine Stealer wird in der Regel durch E-Mail-Phishing verbreitet. Alternativ kann er als Installationsdatei einiger beliebter Programme getarnt sein, wie Discord, Telegram, Steam und gecrackte Apps. In einem speziellen Fall trat RedLine als Browsererweiterung auf, und der Download-Link wurde in die Beschreibung eines YouTube-Videos eingebettet. Phishing-E-Mail-Nachrichten bleiben jedoch die potenteste und beliebteste Form der Malware-Verteilung – und RedLine Stealer ist keine Ausnahme.

Das Beispiel einer typischen Phishing-E-Mail

Wenn es darum geht, sich zusammen mit anderer Malware zu verbreiten, wird RedLine oft mit verschiedenen Ransomware-Mustern kombiniert. Der größte Anteil an in-Bundle-Verbreitung erfolgt jedoch nach der Kombination von RedLine mit Djvu-Ransomware. Tatsächlich umfasst diese Ransomware nicht nur diesen Stealer, sondern auch 2 andere Malware – SmokeLoader Backdoor und Vidar Stealer. Ein solches Paket kann jedes wertvolle Datum wegnehmen und den Computer mit anderer Malware überschwemmen. Und vergessen Sie nicht die Ransomware – das wird bereits ein Durcheinander Ihrer Dateien schaffen.

Was ist Djvu-Ransomware?

STOP/Djvu-Ransomware ist ein bemerkenswertes Beispiel für eine langjährige Cyberkriminelle-Gruppe, die hauptsächlich Einzelpersonen terrorisiert. Sie haben schnell eine dominante Position auf dem Ransomware-Markt erlangt und erreichten zu einem bestimmten Zeitpunkt einen Anteil von über 75% an insgesamt eingereichten Ransomware-Fällen. Inzwischen hat es an Tempo verloren, bleibt aber genauso gefährlich wie zuvor. Die zusätzliche Malware, die sie auf das Benutzergerät bringen, wird wahrscheinlich benötigt, um den Rückgang der Anzahl neuer Opfer auszugleichen. Früher haben sie Azorult Stealer eingesetzt, sind dann aber auf die von uns erwähnte Malware umgestiegen.

Wie kann man sich schützen?

Wenn man die Verbreitungswege kennt, erhält man eine gute Anleitung, wie man sie verhindern kann. Die Methoden zur Bekämpfung von E-Mail-Spam sind wohlbekannt und bieten eine große Vielfalt an möglichen Vorgehensweisen. Das Gleiche gilt für die Verbreitung von Malware unter dem Deckmantel einer legitimen Anwendung. Methoden, die sich durch einzigartige und gelegentliche Vorgehensweisen auszeichnen, sind am schwersten zu vermeiden, aber es ist dennoch möglich.

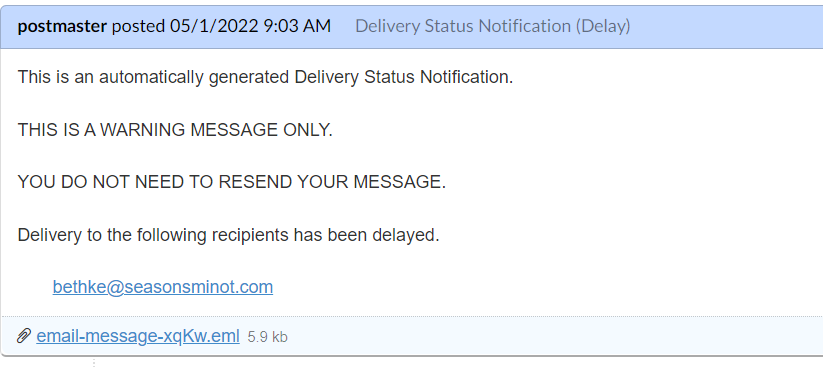

Spam-E-Mails können leicht von echten Nachrichten unterschieden werden. Fast jede verdächtige Nachricht versucht, das echte Unternehmen oder den vertrauten Absender zu imitieren. Es kann jedoch nicht die Absenderadresse fälschen oder vorhersagen, ob Sie auf diesen Brief warten. Tatsächlich können sie durch vorbereitendes Phishing erkennen, welche E-Mails Sie erhalten können, aber diese Situation ist ziemlich selten. Wenn Sie also einen seltsamen Brief mit einer ungewöhnlichen Absenderadresse erhalten, den Sie nicht erwarten, bedeutet das, dass jemand versucht, Sie zu täuschen. Wenn die Informationen für Sie überzeugend aussehen, ist es besser, die Dinge manuell zu überprüfen.

Ein typisches Beispiel für eine Köder-E-Mail. Die angehängte Datei enthält Malware

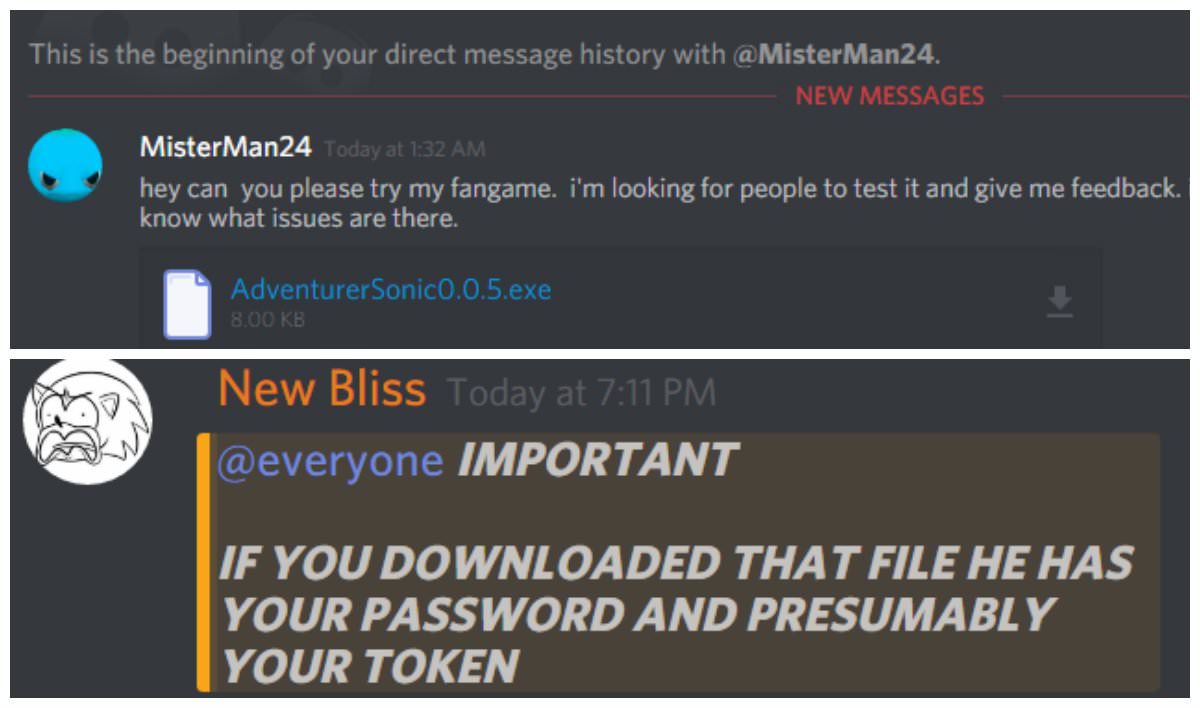

Falsche App-Installer erfordern nicht viel Aufmerksamkeit, erfordern jedoch, dass Sie die Regeln befolgen. Diese Fälschungen werden oft in Online-Communities wie Discord oder Reddit verbreitet. Die Verwendung solcher Installer ist riskant, insbesondere wenn Sie denselben Installer kostenlos von der offiziellen Website erhalten können. Wenn es um geknackte Programme geht, sollten Sie sich daran erinnern, dass nichts auf der Welt kostenlos ist. Selbst wenn der Crack legitim aussieht und Sie sicher sind, dass er vom Sender stammt, sollten Sie die Datei mit Anti-Malware-Software überprüfen. Es besteht eine große Versuchung, das App-Cracking durch das Hinzufügen von Malware zu monetarisieren – Hacker brechen sowieso das Gesetz. Eine andere Lösung besteht darin, echte Kopien der Software zu verwenden – bezahlt und heruntergeladen von der Website des Anbieters.

The example of malware spreading through Discord

Trickreiche Wege sind fast unmöglich vorherzusagen und proaktiv zu erkennen. Allerdings werden die Dateien und Erweiterungen nicht automatisch gestartet. Sobald Sie eine Situation sehen, bei der Sie sich nicht sicher sind, ist die beste Entscheidung, einen vollständigen Scan mit einer leistungsstarken Sicherheitslösung zu starten. Ein modernes Scansystem wird mit Sicherheit ungewöhnliche Aktivitäten aufdecken, die für das menschliche Auge nicht sichtbar sind.

User Review

( votes) ![]() Englisch

Englisch ![]() Japanisch

Japanisch ![]() Spanisch

Spanisch ![]() Portugiesisch, Brasilien

Portugiesisch, Brasilien ![]() Französisch

Französisch ![]() Türkisch

Türkisch ![]() Traditionelles Chinesisch

Traditionelles Chinesisch ![]() Koreanisch

Koreanisch ![]() Indonesisch

Indonesisch ![]() Hindi

Hindi ![]() Italienisch

Italienisch