SmokeLoader ist eine hoch entwickelte Backdoor-Malware, die für ihr modulares Design bekannt ist und eine vielfältige Palette von bösartigen Fähigkeiten bietet, die von den spezifischen Modulen abhängen, die in ihrer Version enthalten sind. Häufig in kriminelle Aktivitäten verwickelt, wird diese Malware durch verschiedene Methoden eingesetzt, wie z.B. die Ausnutzung von Software-Schwachstellen oder die Verwendung von Phishing-Techniken, um Benutzer dazu zu bringen, ihre Nutzlast auszuführen.

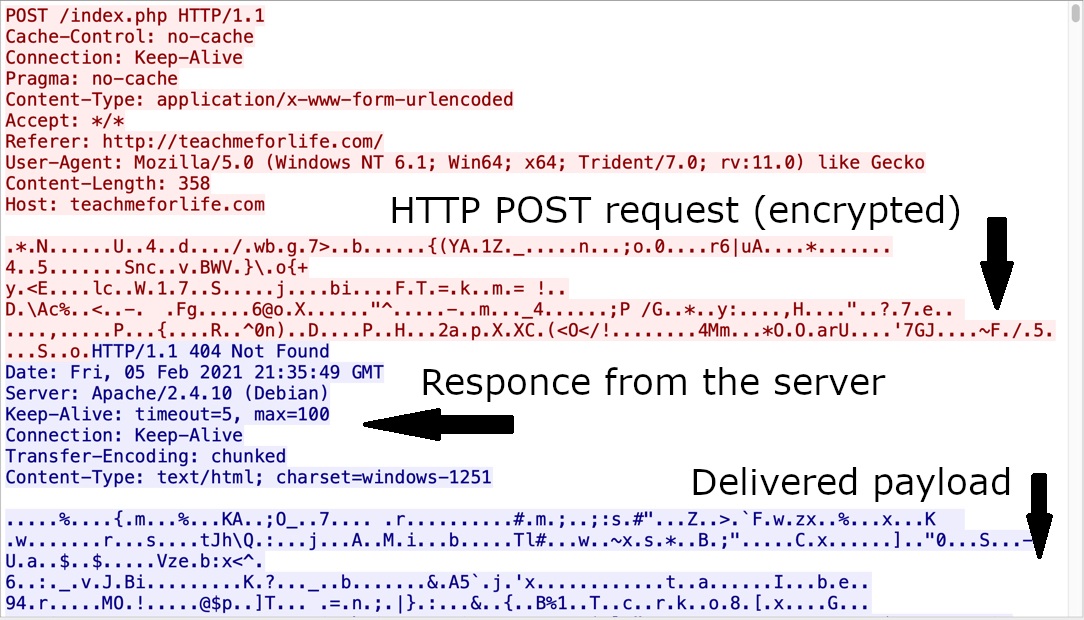

Bemerkenswert ist, dass SmokeLoader Taktiken einsetzt, um seine Aktivitäten zur Befehls- und Kontrollsteuerung (C2) zu verbergen, einschließlich der Generierung von Anfragen an legitime Websites wie microsoft.com und bing.com, die seine Bemühungen zur Vermeidung von Erkennung unterstützen. Trotz seiner 404-Fehlerantworten von diesen Seiten enthält der Antworttext immer noch relevante Daten für die Operationen der Malware. Diese Eigenschaften tragen zusammen dazu bei, dass SmokeLoader eine hohe Effektivität bei der Ermöglichung von unbefugtem Zugriff, Datendiebstahl und anderen kriminellen Aktivitäten aufweist.

Die SmokeLoader-Hintertür wird oft durch verschiedene Mittel verbreitet, darunter Spam-E-Mails, bösartige Websites oder Social Engineering-Techniken. Sobald sie ein System infiltriert hat, etabliert sie Ausdauer und versucht, remote Befehls- und Kontrollserver zu kontaktieren, um weitere Anweisungen zu erhalten und zusätzliche Malware herunterzuladen.

Die spezifischen Aktionen, die von Trojan:Win32/SmokeLoader ausgeführt werden, können je nach Version und Konfiguration der Malware variieren. Zu den gängigen Aktivitäten, die mit SmokeLoader in Verbindung gebracht werden, gehören:

- Das Herunterladen und Installieren anderer Malware, wie z.B. Banking-Trojaner, Ransomware oder Informationen-Stehler.

- Die Modifizierung von Systemeinstellungen, um Ausdauer zu erreichen und der Erkennung durch Sicherheitssoftware zu entgehen.

- Das Erfassen sensibler Informationen wie Anmeldeinformationen, Tastatureingaben oder persönliche Daten.

- Das Aktualisieren der Malware selbst oder das Empfangen neuer Anweisungen von Befehls- und Kontrollservern.

Trojan:Win32/SmokeLoader stellt eine erhebliche Bedrohung für die Sicherheit und Privatsphäre infizierter Systeme dar. Es ist wichtig, aktuelle Antivirensoftware zu installieren und Ihr System regelmäßig auf Anzeichen von Malware zu scannen. Darüber hinaus können sicheres Browsen, Vorsicht bei E-Mail-Anhängen und Downloads sowie das Aktualisieren Ihres Betriebssystems und Ihrer Anwendungen dazu beitragen, das Infektionsrisiko zu minimieren.

SmokeLoader Beschreibung

Die SmokeLoader-Hintertür erschien erstmals im Jahr 2014 – am Anfang der Ransomware-Ära. Nur wenige andere Malware können sich rühmen, 8 Jahre nach ihrem Start aktiv zu bleiben. Diese Hintertür hat viele Funktionen, die es ihr ermöglichen, trotz ihres hohen Alters aktuell zu bleiben. Vor allem ist sie extrem klein – die Nutzlast beträgt nur etwa 30 Kilobyte. Reguläre Malware dieses Typs hat normalerweise eine Dateigröße von mindestens 100 KB, in der Regel etwa 150-200 Kilobyte. Das erleichtert bereits die Handhabung in einem geschützten System, da einige YARA-Regeln, die zur Malware-Erkennung verwendet werden, auf die Dateigröße achten.

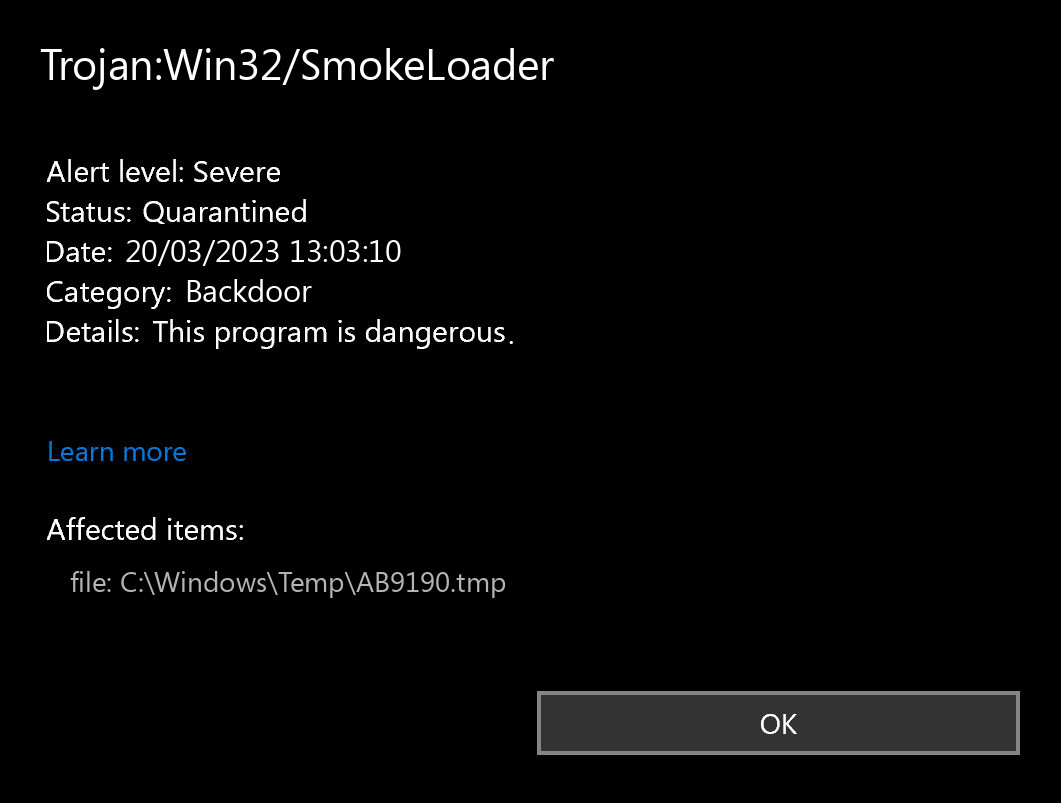

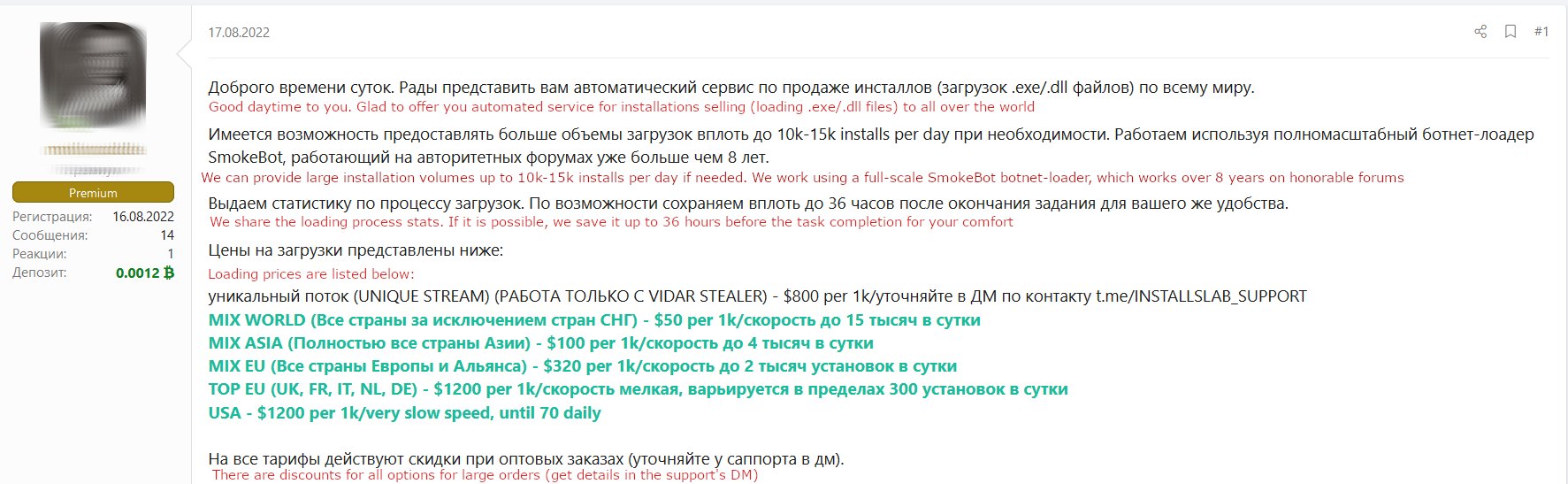

Angebot zur Anschaffung von SmokeLoader im Darknet-Forum

Ein weiteres Merkmal, das es von anderen unterscheidet, ist, dass es in den Programmiersprachen C und Assembly geschrieben ist. Beide sind auf niedriger Ebene angesiedelt, was auf ihre Fähigkeit hinweist, sehr tief ins System einzudringen. Der genaue Code dieser Hintertür ist stark verschleiert. Das war eine effektive Maßnahme gegen Anti-Malware-Programme, aber heutzutage wird jede Art von erkannter Verschleierung als riskant angesehen. Heutzutage macht dies das Reverse Engineering dieser Malware viel schwieriger.

Die Schlüsselfunktionen dieser Hintertür sind um ihre Loader-Funktionen herum angeordnet, wie Sie es von ihrem Namen vermutet haben könnten. Die überwiegende Mehrheit der Zeit wird SmokeLoader verwendet, um andere Malware auf das infizierte System zu übertragen. Dennoch ist dies nicht der einzige Zweck dieser Malware – kontinuierliche Entwicklung brachte die Fähigkeit mit sich, sie als Diebstahlwerkzeug zu verwenden. Sie eignet sich auch für den Einsatz als Botnet – es gibt jedoch nur wenige Fälle solcher Verwendung. Sie erhält immer noch jedes Jahr Updates, sodass ihre Funktionalität in Zukunft erweitert werden kann.

Was ist Backdoor-Malware?

Bevor wir uns mit der Analyse von SmokeLoader beschäftigen, werfen wir einen Blick auf das, was Backdoors sind. Dieser Malware-Typ hat eine lange und verworrene Geschichte und ist heutzutage eine “Eminenz grise”. Das Hauptziel von Backdoor-Malware ist es, einen Weg für Cyberkriminelle zu schaffen, um sich aus der Ferne mit dem Ziel-PC zu verbinden und alle möglichen Aktionen durchzuführen. Zu diesem Zweck schrecken sie nicht davor zurück, Schwachstellen im angegriffenen System zu verwenden und sich als Trojaner in das System einzufügen.

Die Hauptverwendung für mit Backdoor infizierte Computer ist ihre Beteiligung am Botnetz. Riesige Netzwerke von Zombie-Systemen, die DDoS-Angriffe durchführen, Spam-E-Mails senden und andere böswillige Aktivitäten ausüben, sind in den letzten zehn Jahren weithin bekannt. Zu diesem Zweck verwenden Schurken automatisierte Backdoors – solche, die minimale Befehle vom Command-and-Control-Server erfordern und selbstständig ausgeführt werden können. Die andere Anwendung einer Backdoor – genau genommen, die manuell gesteuerte – ist das Stehlen von Daten und die Implementierung von Malware. Da in letzterem Fall die Backdoor als Lokomotive für bösartige Nutzlast fungiert, wird sie manchmal als Wurm klassifiziert.

SmokeLoader Technische Analyse

Das ursprüngliche Paket der SmokeLoader-Malware enthält nur grundlegende Funktionen – die Bereitstellung der Remote-Verbindung zum infizierten PC. Datenerfassung, Prozessüberwachung, DDoS-Modul und so weiter müssen anschließend installiert werden. Insgesamt zeigt die Reverse Engineering, dass es 9 verschiedene Module gibt, die SmokeLoader gleichzeitig verarbeiten kann.

| Modulname | Funktionalität |

| Formular-Grabber | Überwacht offene Fenster auf Formulare, um Anmeldeinformationen zu erfassen |

| Passwort-Sniffer | Überwacht eingehende und ausgehende Internetpakete, um Anmeldeinformationen zu schnüffeln |

| Fälschung DNS | Modul zur Fälschung von DNS-Anfragen. Führt zur Umleitung des Datenverkehrs zur gewünschten Website |

| Tastenrekorder | Protokolliert alle Tastatureingaben in der infizierten Umgebung |

| Prozessüberwachung | Modul zur Überwachung von Prozessen, protokolliert die im System laufenden Prozesse |

| Dateisuche | Werkzeug zur Dateisuche |

| E-Mail-Grabber | Greift das Adressbuch von Microsoft Outlook ab |

| Remote-PC | Fähigkeit zur Einrichtung einer Fernsteuerung ähnlich wie bei Fernzugriffsprogrammen (wie TeamViewer) |

| DDoS | Zwingt den infizierten PC zur Teilnahme an DDoS-Angriffen auf den festgelegten Server |

Der Payload dieser Malware wird immer auf eine einzigartige Weise verpackt. Eine einzelne Probe wird von einer kleinen Gruppe ihrer Benutzer verwendet, daher ist es nicht so einfach, die gleichen Proben in der realen Welt zu finden. Dennoch ist diese Technologie nichts Neues – die meisten Malware machen dasselbe, und einige erzeugen sogar für jeden Angriff eine einzigartig verpackte Probe. Darüber hinaus besteht von den Verteilern aus die Anforderung, eine zusätzliche Komprimierung oder Verschlüsselung vor der Injektion durchzuführen. Das ist genau die andere Kette von Anti-Erkennungsmaßnahmen.

Das Ziel-System erhält die vollständig verpackte SmokeLoader-Probe – das ist das, was auf der Festplatte ist. Alle folgenden Stadien werden im Arbeitsspeicher des Systems ausgeführt, daher erkennen die Scans mit herkömmlicher Anti-Malware-Software nur eine tief verpackte Probe. Die erste Phase der SmokeLoader-Ausführung beinhaltet einen wichtigen obligatorischen Check-up – den Standort des angegriffenen Systems. Diese Malware kann nicht im Gemeinschaft Unabhängiger Staaten ausgeführt werden, unabhängig von den Einstellungen, die Sie vor der Injektion vorgenommen haben. Weitere Überprüfungen umfassen das Scannen von virtuellen Maschinen und die Erkennung von Sandboxen. Wenn alle Tests bestanden sind, wird die Malware vollständig entpackt und auf die übliche Weise gestartet.

Während der Ausführung wendet SmokeLoader eine ziemlich einzigartige Verschleierungstechnik an. Es verschlüsselt fast 80% seines Codes über den gesamten Ausführungszeitraum. Sobald es eine andere Funktion verwenden muss, entschlüsselt es diese, während es das zuvor verwendete Element verschlüsselt. YARA-Regeln sowie klassische Reverse Engineering-Methoden sind gegen solche Tricks nahezu nutzlos. Es hat 32-Bit- und 64-Bit-Payloads, die in den Systemen mit entsprechender Architektur während der Überprüfung von der Anfangsphase bis zur endgültigen Ausführung geladen werden.

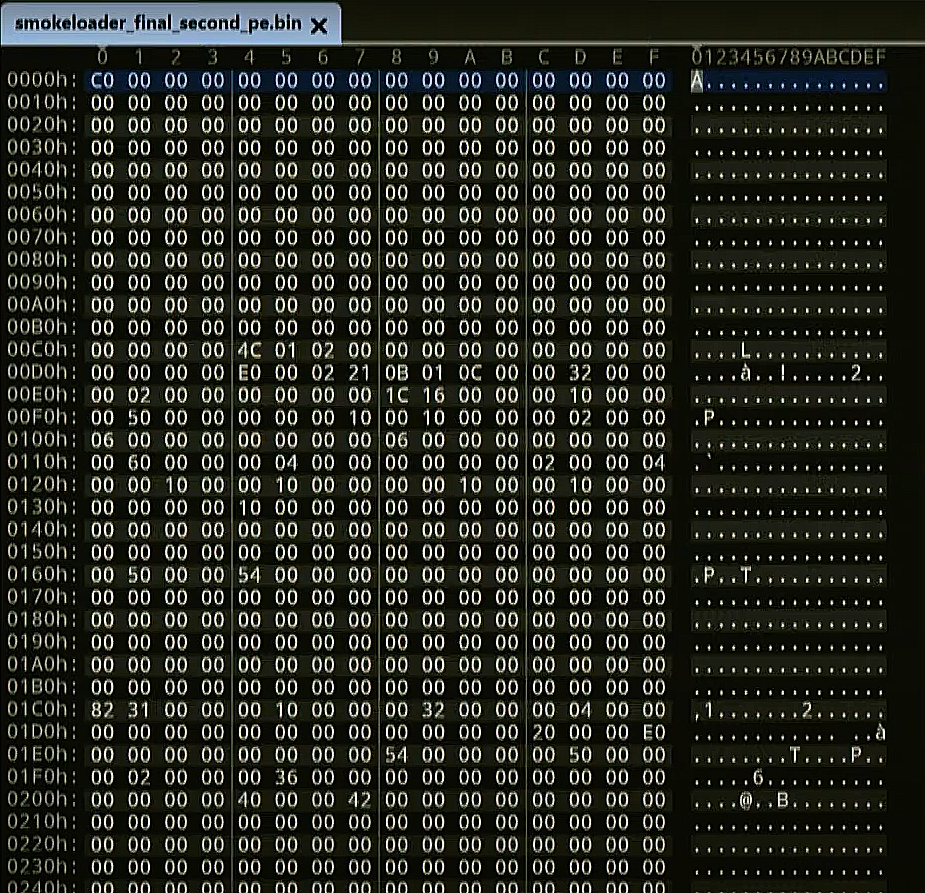

Code-Verschlüsselung in SmokeLoader

Die genaue Datei, die im Speicher gehalten wird, während SmokeLoader ausgeführt wird, ist keine gültige ausführbare Datei, da es am PE-Header fehlt. Tatsächlich wird der Code des Backdoors als Shell-Code dargestellt – und muss daher manuell ausgeführt werden. Im Allgemeinen werden die von SmokeLoader ausgeführten Routinebefehle, wie z.B. Aufrufe an C&C oder Downloads, durch DLL-Injektionen durchgeführt. Offensichtlich ist das erforderlich, um die Heimlichkeit zu wahren. Meistens beinhaltet dieser Schritt die DLL-Injektion oder Konsolenaufrufe, die im Namen eines anderen Programms gemacht werden. Hacker, die den SmokeLoader verwalten, können entweder die .exe-Datei der Malware senden, die sie installieren möchten, und einfach die URL angeben, von der das Backdoor diese Datei erhalten kann.

Der Header der SmokeLoader-.exe-Datei fehlt – es handelt sich nicht um eine gültige ausführbare Datei

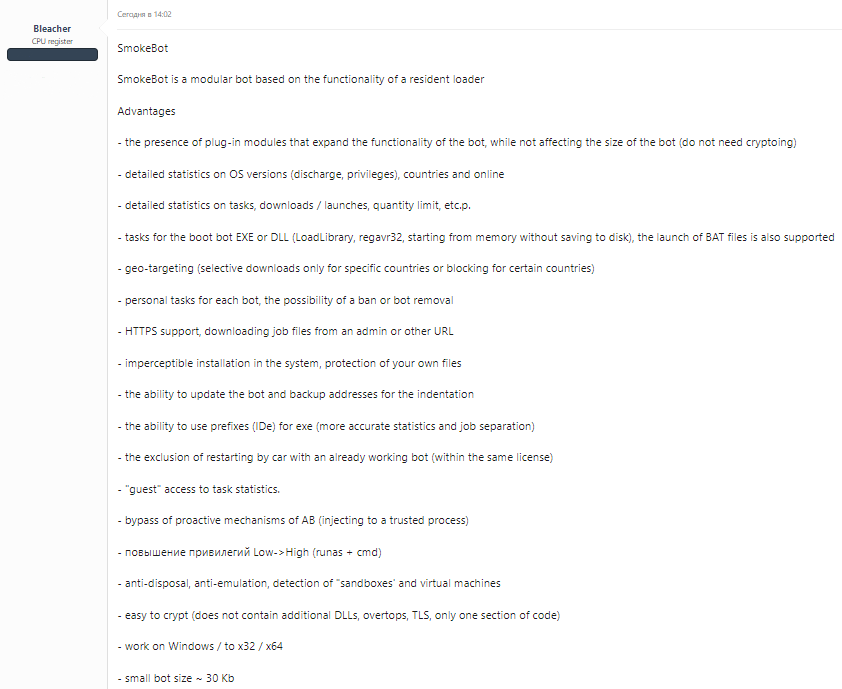

Was ist die Erkennung von Trojan:Win32/SmokeLoader?

Die Trojan:Win32/SmokeLoader-Erkennung, die Sie auf der unteren rechten Seite sehen können, wird Ihnen von Microsoft Defender angezeigt. Dieses Antivirenprogramm ist ziemlich gut bei der Durchführung von Scans, aber anfällig dafür, grundsätzlich unzuverlässig zu sein. Es ist anfällig für Malware-Angriffe und hat eine fehlerhafte Benutzeroberfläche sowie fehlerhafte Funktionen zur Malware-Entfernung. Daher handelt es sich bei dem Popup, das auf den SmokeLoader hinweist, eher um eine Benachrichtigung, dass Defender ihn erkannt hat. Um ihn zu entfernen, müssen Sie wahrscheinlich ein anderes Antivirenprogramm verwenden.

Das genaue Trojan:Win32/SmokeLoader-Malware ist eine sehr unangenehme Sache. Diese Malware wurde entwickelt, um ein heimlicher Einbrecher zu sein, der als Fernzugriffstool fungiert. Wenn Sie jemandem freiwillig Fernzugriff gewähren, ist das in Ordnung, jedoch wird SmokeLoader Sie nicht fragen, ob Sie ihm Zugriff gewähren möchten. Nachdem sie sich mit Ihrem Computer verbunden haben, können Kriminelle alles tun, was sie wollen – Ihre Dateien stehlen, Ihre Nachrichten überprüfen, persönliche Daten sammeln usw. Backdoors bringen häufig einen zusätzlichen Stealer mit sich – ein Virus, der entwickelt wurde, um alle verfügbaren Informationen über Sie zu sammeln. Jedoch ist die weitaus häufigere Verwendung der Backdoors die Bildung eines Botnets. Danach kann das Netzwerk infizierter Computer genutzt werden, um DDoS-Angriffe durchzuführen oder die Abstimmungsergebnisse auf verschiedenen Websites zu manipulieren.

Zusammenfassung des Backdoors:

| Name | SmokeLoader Backdoor |

| Erkennung | Trojan:Win32/SmokeLoader |

| Schaden | Erhalten Sie Zugriff auf das Betriebssystem, um verschiedene bösartige Aktionen durchzuführen. |

| Ähnlich | Msil Androme, Lotok, Quasarrat, Asyncrat, Msil Dcrat, Rewritehttp, Msil Darkcommet |

| Fix-Tool | Prüfen Sie, ob Ihr System von der SmokeLoader Backdoor betroffen ist |

Spezifische Merkmale des SmokeLoader Backdoors

- Die Binärdatei enthält wahrscheinlich verschlüsselte oder komprimierte Daten. In diesem Fall dient die Verschlüsselung dazu, den Viruscode vor Antivirenprogrammen und Virusanalysten zu verbergen.

- Die ausführbare Datei ist mit UPX komprimiert;

- Anomalien in den binären Merkmalen. Dies ist eine Methode, um den Viruscode vor Antivirenprogrammen und Virusanalysten zu verbergen.

Kurz über Backdoors

Backdoors sind Viren, die sowohl in separierter als auch in integrierter Form auftreten können. Wenn Sie feststellen, dass ein legitimes Programm von einem bekannten Entwickler die Fähigkeit hat, eine Verbindung zu Ihrem PC herzustellen, ob es sich dabei um jemanden von den Entwicklern oder einen Dritten handelt, weiß niemand. Aber der Skandal, wenn diese Funktion in einem legitimen Programm entdeckt wird, ist wahrscheinlich schwer zu übersehen. Es gibt auch Gerüchte, dass es eine hardwarebasierte Backdoor in Intel-CPUs gibt.

Ist Trojan:Win32/SmokeLoader gefährlich?

Wie bereits erwähnt, gibt es keine harmlosen Malware. Und Trojan:Win32/SmokeLoader ist keine Ausnahme. Dieses Backdoor verursacht nicht viel Schaden, unmittelbar nachdem es eingeführt wurde. Es wird jedoch wahrscheinlich eine sehr unangenehme Überraschung sein, wenn ein zufälliges Forum oder eine Webseite im Internet Ihnen den Zugriff verweigert, weil Ihre IP-Adresse nach einem DDoS-Angriff gesperrt wurde. Selbst wenn es für Sie nicht entscheidend ist – ist es überhaupt positiv zu realisieren, dass jemand anderes einfach auf Ihren Computer zugreifen, Ihre Gespräche lesen, Ihre Dokumente öffnen und beobachten kann, was Sie tun?

Die Spyware, die oft als Ergänzung zum Trojan:Win32/SmokeLoader-Virus vorhanden ist, wird wahrscheinlich ein weiteres Argument sein, es so schnell wie möglich zu entfernen. In einer Zeit, in der die Informationen der Nutzer extrem hoch bewertet werden, ist es zu albern, den Einbrechern eine solche Chance zu geben. Noch schlimmer ist es, wenn die Spyware es irgendwie schafft, Ihre Finanzinformationen zu stehlen. Ein Kontostand von 0 auf Ihrem Sparbuch zu sehen, ist meiner Meinung nach der schlimmste Albtraum.

Verbreitung von SmokeLoader-Malware

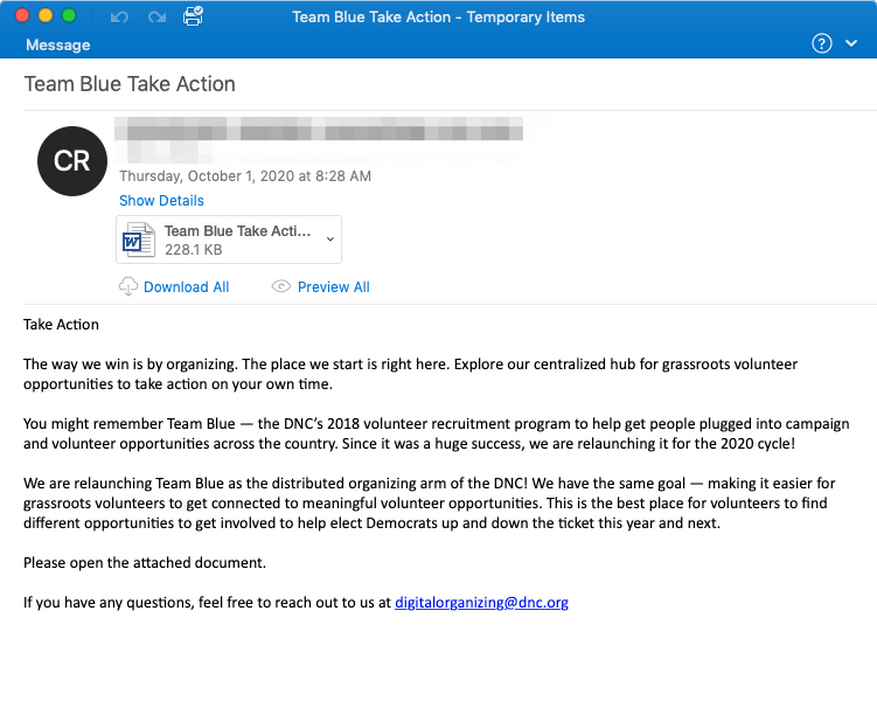

Die Hauptverbreitungsmethoden von SmokeLoader basieren auf E-Mail-Spam, raubkopierter Software und Keygens. Ersteres ist verbreitet, da es viel einfacher ist und immer noch ziemlich effektiv. In diesem Fall verbirgt sich die Malware in der Anlage – normalerweise einer MS Word- oder MS Excel-Datei. Diese Datei enthält Makros, und wenn Sie die Ausführung von Makros wie angefordert zulassen, stellt sie eine Verbindung zu einem Befehlsserver her und empfängt die Nutzlast (eigentlich nur einen SmokeBot). Analysten sagen jedoch, dass SmokeLoader häufiger über den bösartigen Link in solchen Nachrichten verbreitet wird. Die über diesen Link aufgerufene Website kann einen Exploit enthalten, insbesondere eine Cross-Site-Scripting-Technik.

Beispiel für E-Mail-Spam. Die Datei enthält bösartige Makros

Die Versteckung von Malware in gecrackten Anwendungen oder Keygens/Hacktools ist etwas schwieriger, hat aber ein viel breiteres Potenzial. Da die Verwendung von unlizenzierter Software immer noch weit verbreitet ist, können viele Menschen gefährdet sein. Nicht jede gecrackte App enthält Malware – aber alle sind illegal, sowohl für Benutzer als auch für Entwickler. Bei der Verwendung können Sie mit Klagen wegen Urheberrechtsverletzungen konfrontiert werden. Und in diesem Fall von Malware infiziert zu werden, ist noch unangenehmer.

Was die Malware-Infektion betrifft, führt das Erscheinen von SmokeLoader in der Regel zur Installation verschiedener anderer bösartiger Apps. Kriminelle, die es geschafft haben, ein Botnetz zu erstellen, bieten anderen Malware-Verteilern an, diese Computer nach Belieben zu infizieren. Das können Adware, Browser-Hijacker, Spyware, Ransomware sein – es gibt buchstäblich keine Einschränkungen. Hinter einem großen Haufen von Viren übersehen Cybersicherheitsexperten oft den Ursprung dieses ganzen Chaos – daher bleibt SmokeLoader unentdeckt.

SmokeLoader wird als Tool zur Auslieferung von Malware in Foren angeboten

Ein separater Verbreitungsfall, in dem SmokeLoader nicht als Vorläufer agiert, ist seine Kombination mit STOP/Djvu Ransomware. Genau genommen enthält das Paket aus Malware, das auf das Gerät geliefert wird, RedLine- und Vidar-Steuersoftware. Ersteres zielt auf Bankdaten ab, letzteres auf Kryptowallet-Informationen. Auf diese oder andere Weise trägt Djvu wesentlich zur Verbreitung von SmokeLoader bei, da es sich um eine der verbreitetsten Ransomware in seiner Klasse handelt.

Wie entfernt man SmokeLoader?

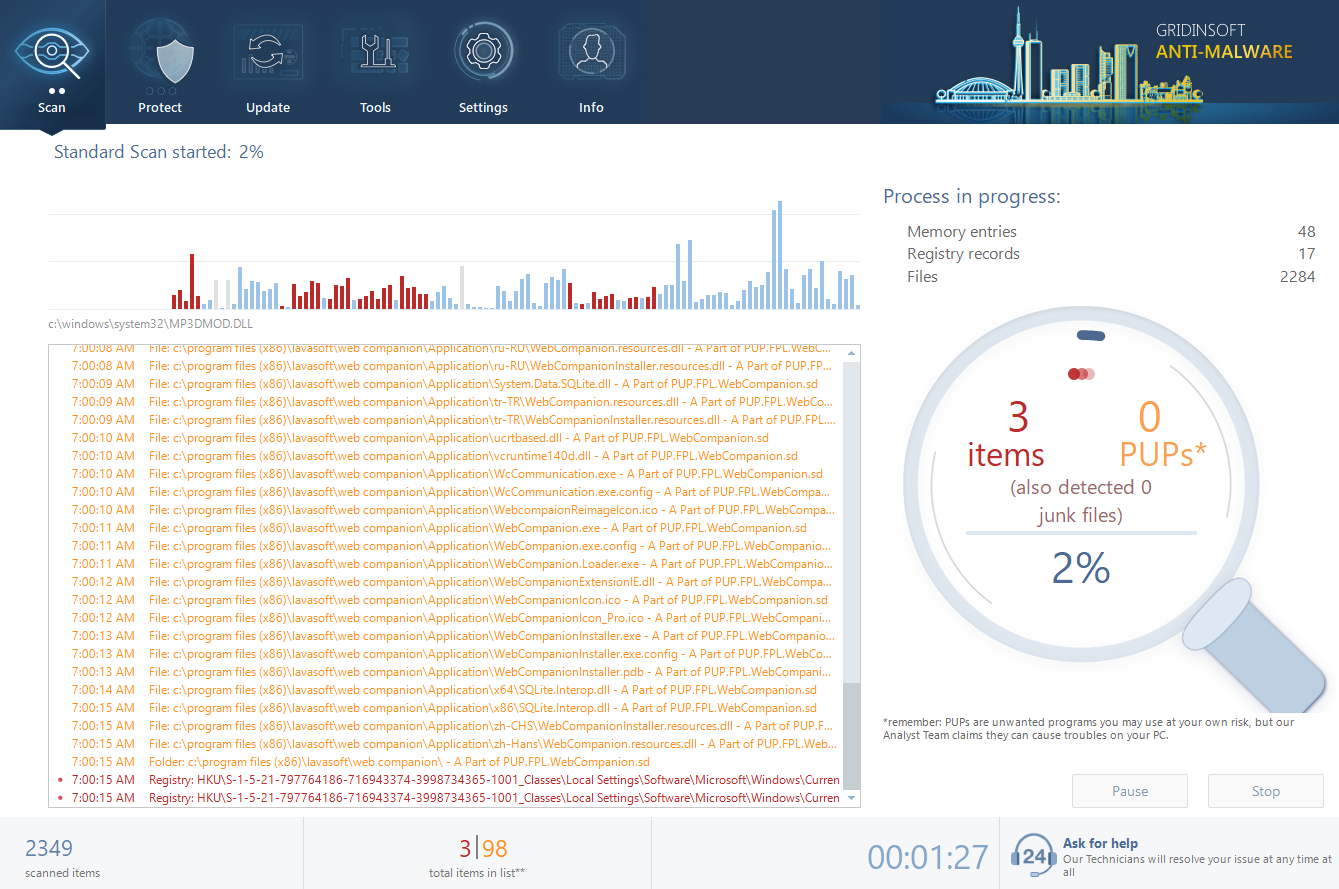

Die Trojan:Win32/SmokeLoader-Malware ist sehr schwer manuell zu entfernen. Sie platziert ihre Dateien an verschiedenen Stellen auf der Festplatte und kann sich von einem dieser Teile wiederherstellen. Außerdem sind unzählige Änderungen in der Windows-Registrierung, Netzwerkkonfigurationen und auch Gruppenrichtlinien nur schwer zu finden und auf den ursprünglichen Zustand zurückzusetzen. Es ist besser, ein spezielles Tool zu verwenden – genau genommen eine Anti-Malware-Anwendung. GridinSoft Anti-Malware ist für Malware-Entfernung definitiv am besten geeignet.

Warum GridinSoft Anti-Malware? Es ist sehr leichtgewichtig und seine Erkennungsdatenbanken werden etwa jede Stunde aktualisiert. Außerdem hat es nicht die Probleme und Schwachstellen wie Microsoft Defender. Die Kombination dieser Faktoren macht GridinSoft Anti-Malware perfekt für die Entfernung von Malware jeder Art.

Entfernen Sie die Viren mit GridinSoft Anti-Malware

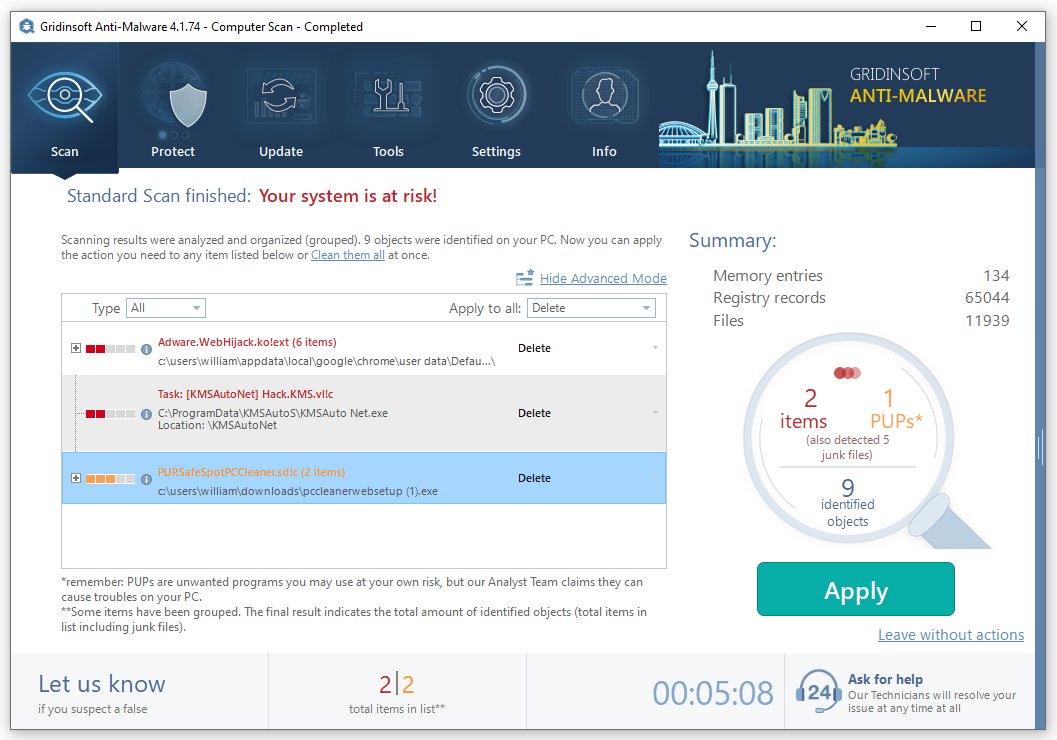

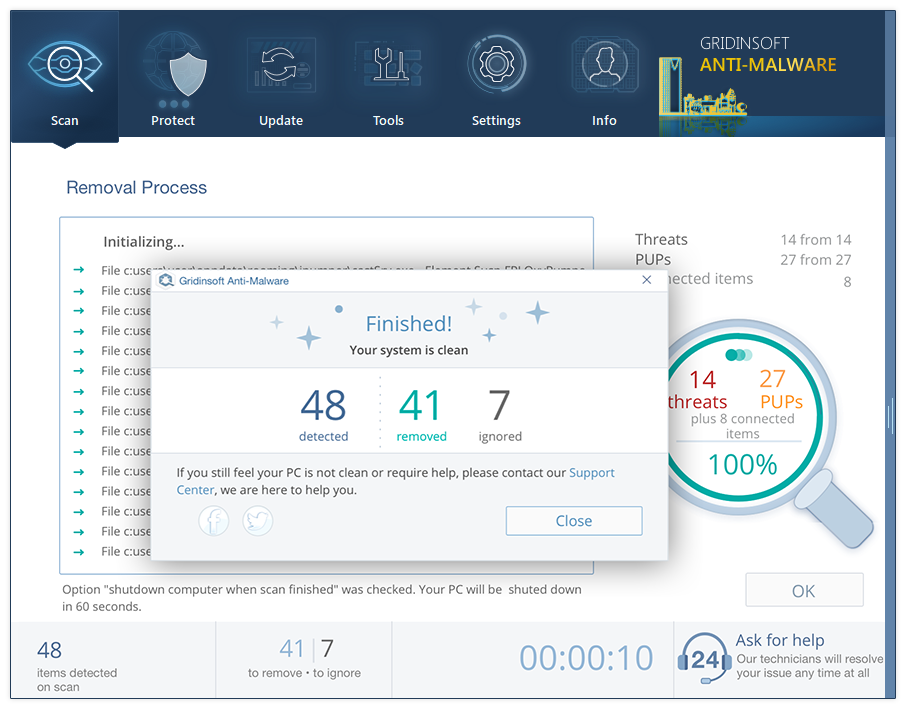

- Laden Sie GridinSoft Anti-Malware herunter und installieren Sie es. Nach der Installation wird Ihnen angeboten, den Standard-Scan durchzuführen. Bestätigen Sie diese Aktion.

- Der Standard-Scan überprüft die logische Festplatte, auf der die Systemdateien gespeichert sind, zusammen mit den Dateien der Programme, die Sie bereits installiert haben. Der Scan dauert bis zu 6 Minuten.

- Wenn der Scan abgeschlossen ist, können Sie für jede erkannte Virenaktion eine Aktion auswählen. Für alle Dateien von SmokeLoader ist die Standardoption “Löschen”. Drücken Sie “Anwenden”, um die Malware-Entfernung abzuschließen.

SmokeLoader IoC

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |

User Review

( vote) ![]() Englisch

Englisch ![]() Japanisch

Japanisch ![]() Spanisch

Spanisch ![]() Portugiesisch, Brasilien

Portugiesisch, Brasilien ![]() Französisch

Französisch ![]() Türkisch

Türkisch ![]() Traditionelles Chinesisch

Traditionelles Chinesisch ![]() Koreanisch

Koreanisch ![]() Indonesisch

Indonesisch ![]() Hindi

Hindi ![]() Italienisch

Italienisch