Was ist der Wacatac-Trojaner?

Wacatac, auch bekannt als Trojan:Win32/Wacatac, ist ein Trojaner-Virus, das in Computer eindringen und unbemerkt eine Reihe schädlicher Aktionen ausführen kann. Cyberkriminelle verbreiten diese Malware oft über Spam-E-Mails und gefälschte Software-“Cracks”. Diese komplexe Malware besitzt spyware-ähnliche Fähigkeiten und sammelt umfangreiche Daten über das System und seine Benutzer. Darüber hinaus wurde bei weiteren Analysen festgestellt, dass Wacatac die Fähigkeit besitzt, andere Malware in das kompromittierte System einzuführen. Die vorherrschende Form von Malware, die von Wacatac verbreitet wird, ist Ransomware.

Wacatac-Trojaner verursachen erhebliche Schäden, da sie persönliche Daten wie Anmeldedaten, Passwörter und Bankinformationen sammeln. Das Ziel der Entwickler, die Cyberkriminelle sind, besteht darin, so viel wie möglich an Einnahmen zu generieren.

Als Folge davon kann das Tracking von Daten zu ernsthaften Datenschutzproblemen und erheblichen finanziellen Verlusten führen. Kriminelle missbrauchen gehackte Konten für Online-Käufe, direkte Geldüberweisungen und andere Mittel. Darüber hinaus können sie versuchen, Geld von den Kontakten des Opfers in sozialen Netzwerken, E-Mail-Konten und mehr zu leihen.

Darüber hinaus können Wacatac-Opfer nicht nur ihre Ersparnisse verlieren, sondern auch erhebliche Schulden anhäufen. Die Infektion mit Malware stellt ein weiteres Problem dar. Trojaner-Viren initiieren “Ketteninfektionen”, indem sie Computer infiltrieren und sie mit zusätzlicher Malware wie Ransomware und Kryptominern infizieren.

Wacatac-Ransomware-Infektionen verschlüsseln Daten und stellen Lösegeldforderungen, wodurch es nahezu unmöglich wird, Dateien ohne die Beteiligung der Wacatac-Entwickler wiederherzustellen. Kryptominer nutzen infizierte Maschinen für das Mining von Kryptowährungen, was erhebliche Systemressourcen beansprucht, übermäßige Wärmeentwicklung verursacht und potenziell dauerhaften Schaden an den Computerkomponenten verursachen kann.

In einigen Fällen verbreiten Wacatac-Trojaner auch Browser-Hijacker und Adware. Obwohl diese Infektionen nicht besonders schädlich sind, können sie äußerst lästig sein, da sie zu unerwünschten Weiterleitungen und der Anzeige von Werbung führen.

Schließlich können Trojaner als Fernzugriffstools (RATs) dienen, die Cyberkriminellen ermöglichen, gehackte Maschinen aus der Ferne zu steuern.

Zusammenfassend können die Installation und der Betrieb von Trojaner-Infektionen zu ernsthaften Datenschutzproblemen, erheblichen finanziellen und Datenverlusten, Hardware-Schäden und verschiedenen anderen Problemen führen.

Probe auf Virustotal

Überblick über Wacatac

| Name | Wacatac |

| Art der Bedrohung | Passwort-Stealer, Banking-Trojaner, Spyware, Ransomware |

| Erkennung Namen | Trojan:Win32/Wacatac.H!ml, Trojan:Script/Wacatac.H!ml |

| Symptome | Trojaner sind so konzipiert, dass sie sich unbemerkt in den Computer des Opfers einschleusen, so dass auf einem infizierten PC keine besonderen Symptome zu erkennen sind. |

| Vertriebsmethoden | Email-Anhänge, bösartige Online-Werbung, Social Engineering, Software-Cracks. |

| Damage | Diebstahl von Bankdaten und Passwörtern, Identitätsdiebstahl, Aufnahme des Computers des Opfers in ein Botnetz. |

| Reparatur-Tool | Überprüfen Sie, ob Ihr System vom Wacatac Trojaner betroffen ist |

Diese Trojaner können verheerende Folgen haben. Wacatac sammelt aktiv persönliche Informationen, einschließlich Anmeldedaten, Bankdaten und anderen sensiblen Daten. Die Cyberkriminellen hinter diesen Viren haben das Ziel, ihre Gewinne zu maximieren, was zu erheblichen Datenschutzbedenken und finanziellen Verlusten führt. Kriminelle können gehackte Konten ausnutzen, indem sie Online-Einkäufe tätigen oder direkt Geld überweisen, unter anderem. Darüber hinaus können sie versuchen, die Kontakte des Opfers auf sozialen Medienplattformen oder über E-Mail-Konten hereinzulegen, was zu erheblichen Schulden führen kann.

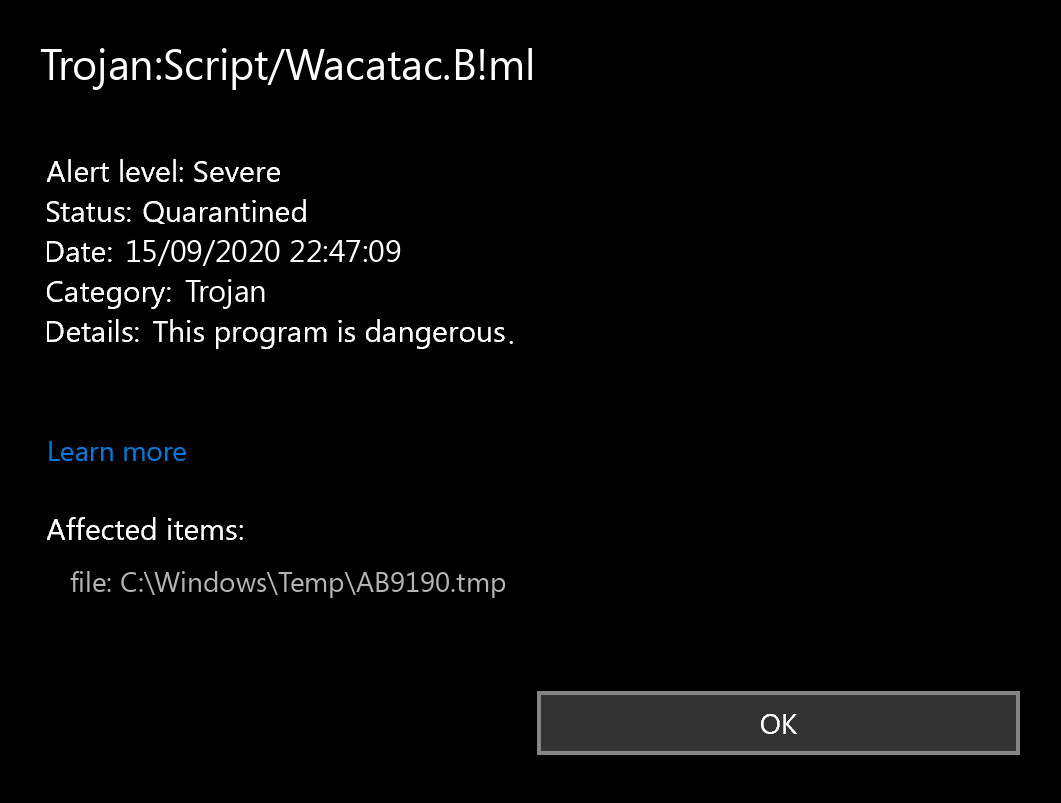

Beispiel für Wacatac: Trojan:Script/Wacatac.B!ml

Ein weiteres erhebliches Problem ist das Eindringen von Malware. Trojanerviren lösen aktiv “Ketteninfektionen” aus und infizieren einen Computer mit zusätzlicher Malware wie Ransomware und Kryptominern. Ransomware-Infektionen verschlüsseln Daten und fordern Lösegeldzahlungen, wodurch eine Datenwiederherstellung ohne Beteiligung der Ransomware-Entwickler unmöglich wird. Kryptominer nutzen infizierte Computer zur Kryptowährungsgewinnung und benötigen erhebliche Systemressourcen, was zu einer Beschädigung von Hardwarekomponenten führen kann.

In einigen Fällen können Trojaner auch Browser-Hijacker und Adware verbreiten, die zwar nicht unbedingt schädlich sind, aber äußerst lästig sein können, indem sie unerwünschte Weiterleitungen verursachen und unerwünschte Werbung anzeigen. Schließlich können Trojaner als Remote Access Trojan (RAT) dienen, mit dem Cyberkriminelle ferngesteuert gehackte Computer kontrollieren können.

Zusammenfassend kann das Vorhandensein von Trojaner-Infektionen wie Wacatac auf Ihrem Computer zu schwerwiegenden Verletzungen der Privatsphäre, erheblichen finanziellen und Datenverlusten, Hardwarebeschädigungen und verschiedenen anderen Problemen führen.

Wie kann der Trojaner Wacatac in Ihren Computer eindringen?

Der Wacatac Trojaner, auch bekannt als Trojan:Win32/Wacatac, wird hauptsächlich über Spam-E-Mail-Kampagnen und gefälschte Software-Cracks verbreitet. Cyberkriminelle verwenden in der Regel gefälschte Aktivierungstools, um Benutzer dazu zu verleiten, die Malware zu installieren. Es ist wichtig zu beachten, dass die meisten online verfügbaren Software-Cracking-Tools gefälscht sind und von Kriminellen verwendet werden, um Viren wie Wacatac zu verbreiten.

Spam-E-Mails sind eine weitere Methode zur Verbreitung von Malware. Cyberkriminelle senden täuschende E-Mails mit schädlichen Anhängen und geschickten Nachrichten, um Benutzer dazu zu bringen, sie zu öffnen. Die E-Mails können Anhänge enthalten, die als wichtige Dokumente wie Rechnungen, Quittungen oder Lieferbenachrichtigungen erscheinen, um den Eindruck von Legitimität zu erwecken und die Wahrscheinlichkeit zu erhöhen, dass die Empfänger getäuscht werden.

Trojaner-Infektionen werden über gefälschte Updater und inoffizielle Software-Download-Quellen verbreitet. Diese bösartigen Tools nutzen veraltete Software-Bugs/Schwachstellen aus oder laden und installieren anstelle von Updates Malware herunter. Inoffizielle Software-Download-Quellen wie Freeware-Download-Websites, kostenlose Datei-Hosting-Sites und Peer-to-Peer (P2P)-Netzwerke geben Malware als legitime Software aus und führen dazu, dass Benutzer sie unwissentlich herunterladen und installieren.

Wie kann man die Installation von Malware vermeiden?

Die beste Möglichkeit, die Installation von Malware zu vermeiden, besteht darin, Vorsicht walten zu lassen, aufmerksam zu sein beim Surfen im Internet und Software herunterzuladen und zu aktualisieren. Analysiere jeden empfangenen E-Mail-Anhang und öffne keine Dateien oder klicke auf Links von verdächtigen/unbekannten E-Mail-Adressen. Lade Software nur von offiziellen Quellen herunter und vermeide die Verwendung von Drittanbieter-Downloadern oder Installationsprogrammen. Halte deine installierten Programme und Betriebssysteme mithilfe der Funktionen des offiziellen Entwicklers auf dem neuesten Stand. Verwende keine Software-Piraterie-Tools und habe immer seriöse Anti-Virus/Anti-Spyware-Software auf deinem Computer installiert und aktiviert.

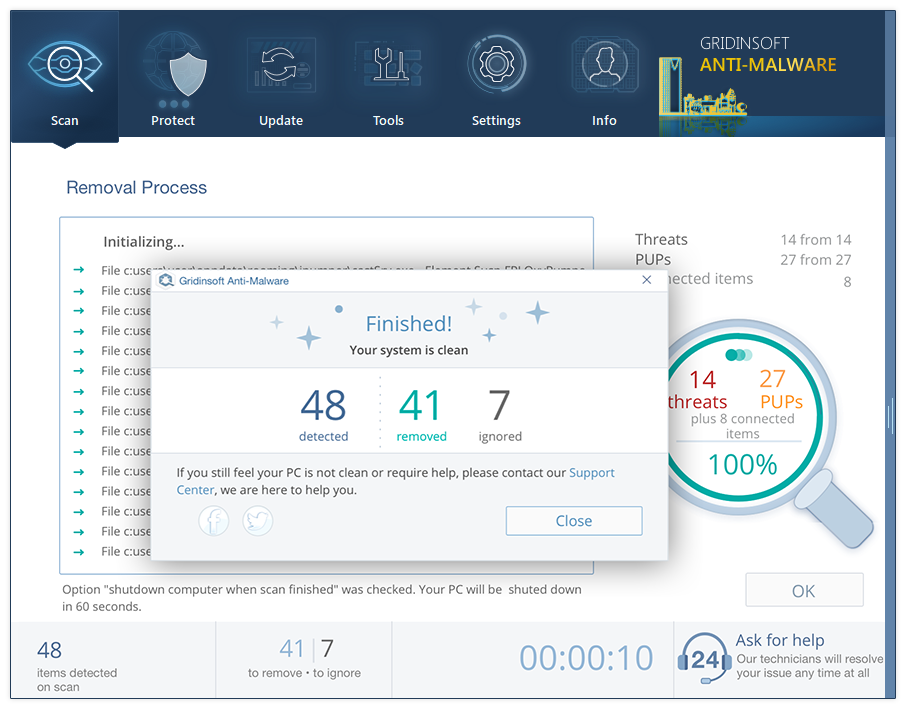

Wenn du vermutest, dass dein Computer bereits infiziert ist, führe einen Scan mit Gridinsoft Anti-Malware für Windows durch, das automatisch die infiltrierte Malware entfernen kann. Indem du diesen Richtlinien folgst, kannst du deinen Computer vor dem Wacatac Trojaner und anderen Malware-Infektionen schützen.

Wie kann man Wacatac entfernen?

Das Wacatac-Malware ist äußerst schwierig manuell zu entfernen. Es legt seine Dateien an verschiedenen Stellen auf der Festplatte ab und kann sich von einem dieser Teile wiederherstellen. Darüber hinaus sind viele Änderungen in der Registrierung, Netzwerkkonfigurationen und Gruppenrichtlinien recht schwer zu finden und auf die ursprünglichen Einstellungen zurückzusetzen. Es ist besser, eine spezielle Anwendung zu verwenden – genau genommen eine Anti-Malware-Anwendung. GridinSoft Anti-Malware ist am besten geeignet, um Viren zu entfernen.

Warum GridinSoft Anti-Malware? Es ist sehr leichtgewichtig und hat seine Datenbanken fast stündlich aktualisiert. Außerdem hat es keine Fehler oder Sicherheitslücken wie der Microsoft Defender. Die Kombination dieser Aspekte macht GridinSoft Anti-Malware geeignet, um Malware jeder Art loszuwerden.

Entfernen Sie die Viren mit GridinSoft Anti-Malware

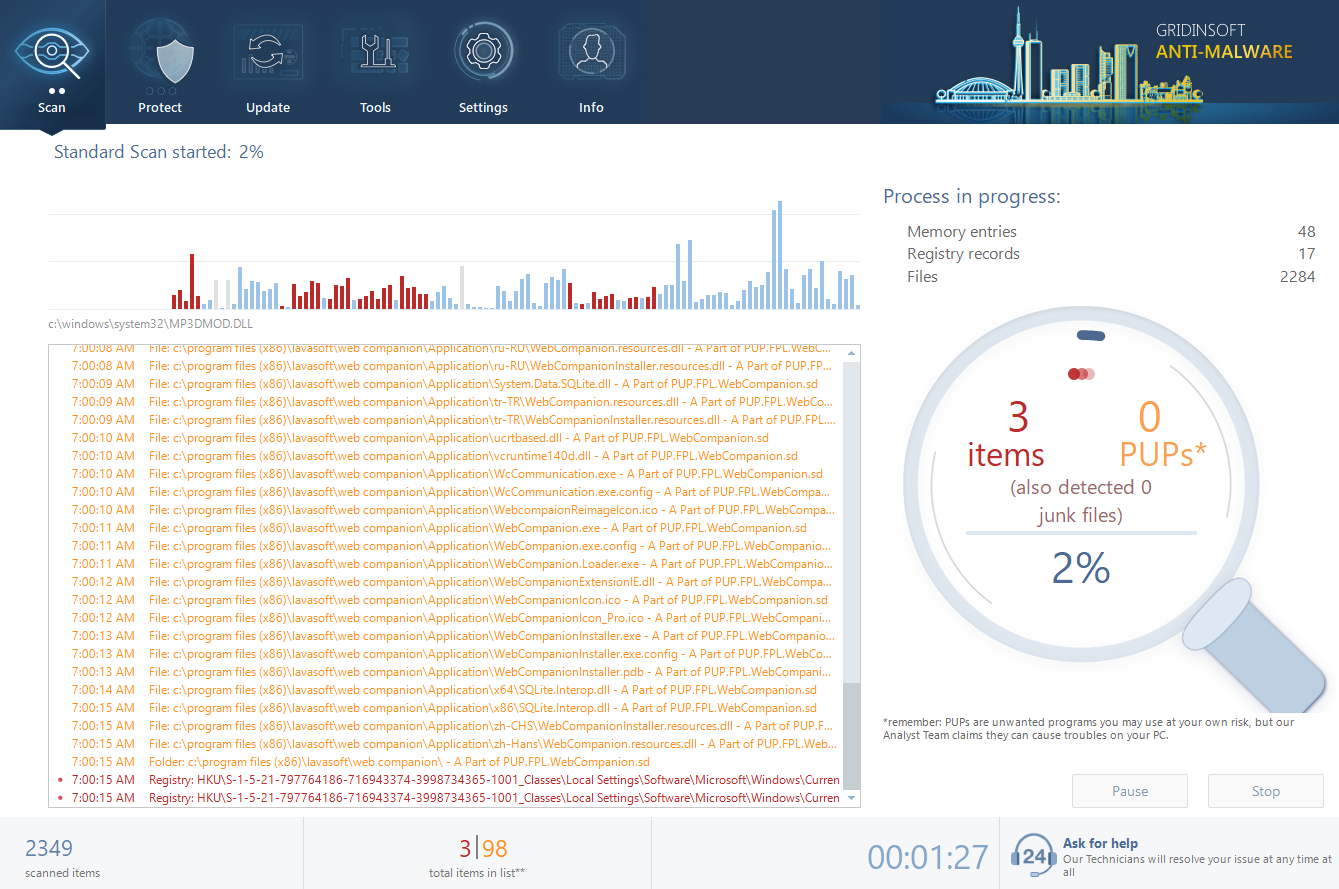

- Laden Sie GridinSoft Anti-Malware herunter und installieren Sie es. Nach der Installation wird Ihnen angeboten, den Standard-Scan durchzuführen. Bestätigen Sie diese Aktion.

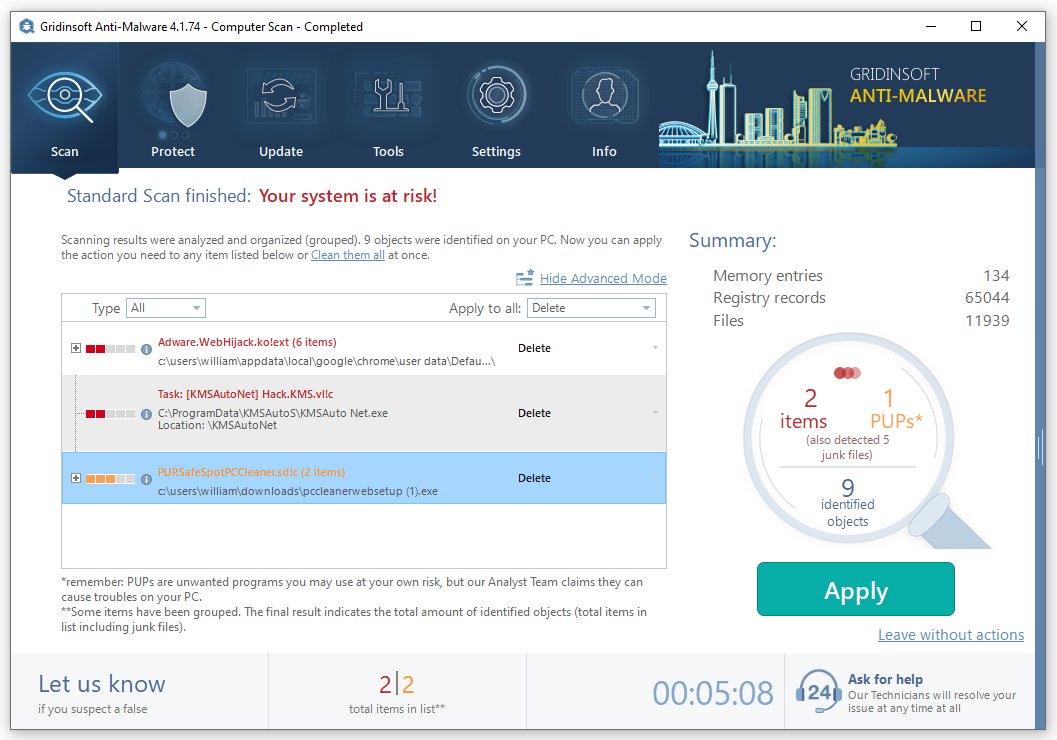

- Der Standard-Scan überprüft die logische Festplatte, auf der die Systemdateien und die Dateien der bereits installierten Programme gespeichert sind. Der Scan dauert bis zu 6 Minuten.

- Wenn der Scan abgeschlossen ist, können Sie für jede erkannte Virendatei die gewünschte Aktion auswählen. Für alle Dateien von Wacatac ist die Standardoption “Löschen”. Drücken Sie “Anwenden”, um die Malware-Entfernung abzuschließen.

Häufig gestellte Fragen

Wenn Ihr Computer mit der Wacatac-Malware infiziert ist, ist es nicht erforderlich, Ihr Speichergerät zu formatieren, um sie zu entfernen. Glücklicherweise gibt es andere Möglichkeiten, den Virus loszuwerden.

Wacatac ist eine Art von Trojaner-Malware, die viele Probleme verursachen kann, darunter eine verringerte Systemleistung oder Systemausfälle, dauerhaften Datenverlust, schwerwiegende Verletzungen der Privatsphäre, Hardware-Schäden, finanzielle Verluste und sogar Identitätsdiebstahl. In einigen Fällen kann Wacatac Ketteninfektionen auslösen, die weitere Schäden an Ihrem Computer verursachen können.

Das Hauptziel von Cyberkriminellen, die die Wacatac-Malware verwenden, ist die Generierung von Einnahmen. Allerdings können sie die Software auch zum persönlichen Amüsement nutzen, um Prozesse zu stören, persönliche Racheakte auszuführen oder politisch motivierte Angriffe durchzuführen.

Die Wacatac-Malware wird in der Regel über betrügerische Drive-by-Downloads, fragwürdige Download-Kanäle (wie Freeware und Websites von Drittanbietern), Spam-E-Mails und Nachrichten, illegale Aktivierungstools für Programme (wie “Cracks”), Online-Betrug und gefälschte Updates verbreitet. Einige bösartige Programme können sich selbst über lokale Netzwerke und entfernbare Speichergeräte wie externe Festplatten und USB-Flash-Laufwerke verbreiten.

Ja, Gridinsoft Anti-Malware kann fast alle bekannten Malware-Infektionen erkennen und entfernen. Allerdings können raffinierte bösartige Software tief im System verborgen sein, daher ist es wichtig, einen vollständigen Systemscan durchzuführen, um eine vollständige Entfernung sicherzustellen.

Ich helfe Ihnen gerne dabei, diesen Artikel zu teilen.

Jetzt sind Sie an der Reihe, anderen Menschen zu helfen. Ich habe diesen Artikel geschrieben, um Menschen wie Ihnen zu helfen. Sie können die untenstehenden Buttons verwenden, um ihn in Ihren bevorzugten sozialen Medien wie Facebook, Twitter oder Reddit zu teilen.

Brendan SmithUser Review

( votes) ![]() Englisch

Englisch ![]() Japanisch

Japanisch ![]() Spanisch

Spanisch ![]() Portugiesisch, Brasilien

Portugiesisch, Brasilien ![]() Französisch

Französisch ![]() Türkisch

Türkisch ![]() Traditionelles Chinesisch

Traditionelles Chinesisch ![]() Koreanisch

Koreanisch ![]() Indonesisch

Indonesisch ![]() Hindi

Hindi ![]() Italienisch

Italienisch