Mit den Zero-Trust-Prinzipien als Kernstück entwickelt, um Daten und Zugriff überall zu schützen, damit Sie geschützt und produktiv bleiben.

Einleitung

Die Beschleunigung der digitalen Transformation und die Ausweitung von Remote- und Hybridarbeitsplätzen bietet Organisationen, Gemeinschaften und Einzelpersonen neue Möglichkeiten. Unsere Arbeitsstile haben sich verändert. Und jetzt brauchen Mitarbeiter mehr denn je einfache, intuitive Benutzererfahrungen, um zusammenzuarbeiten und produktiv zu bleiben, wo auch immer sie arbeiten. Aber die Erweiterung des Zugangs und der Möglichkeit, überall zu arbeiten, hat auch neue Bedrohungen und Risiken mit sich gebracht. Laut den neuen Daten aus dem von Microsoft in Auftrag gegebenen Security Signals-Bericht sind 75 % der Sicherheitsentscheider auf Vizepräsidentenebene und höher der Meinung, dass der Wechsel zu hybrider Arbeit ihr Unternehmen anfälliger für Sicherheitsbedrohungen macht.

Wir bei Microsoft arbeiten hart daran, jede Person und jede Organisation auf der Welt zu befähigen, mehr zu erreichen. Wir sind bestrebt, unseren Kunden zu helfen, sicher zu sein – und sicher zu bleiben. Mit über Jedes Jahr werden 1 Milliarde US-Dollar in Sicherheit investiert, mehr als 3.500 engagierte Sicherheitsexperten und rund 1,3 Milliarden Windows 10-Geräte weltweit im Einsatz. Wir haben einen tiefen Einblick in die Bedrohungen, denen unsere Kunden ausgesetzt sind.

Unsere Kunden benötigen moderne Sicherheitslösungen, die überall End-to-End-Schutz bieten. Windows 11 ist ein Build mit Zero-Trust-Prinzipien für die neue Ära der hybriden Arbeit. Zero Trust ist ein Sicherheitsmodell, das auf der Prämisse basiert, dass kein Benutzer oder Gerät überall Zugriff haben kann, bis Sicherheit und Integrität nachgewiesen sind. Windows 11 erhöht die Sicherheitsgrundlagen mit neuen Anforderungen an Hardware und Software für erweiterten Schutz vom Chip bis zur Cloud. Mit Windows 11 können unsere Kunden hybride Produktivität und neue Erfahrungen ermöglichen, ohne die Sicherheit zu beeinträchtigen.

Etwa 80 % der Sicherheitsentscheider sagen, dass Software allein nicht genug Schutz vor neuen Bedrohungen bietet.1

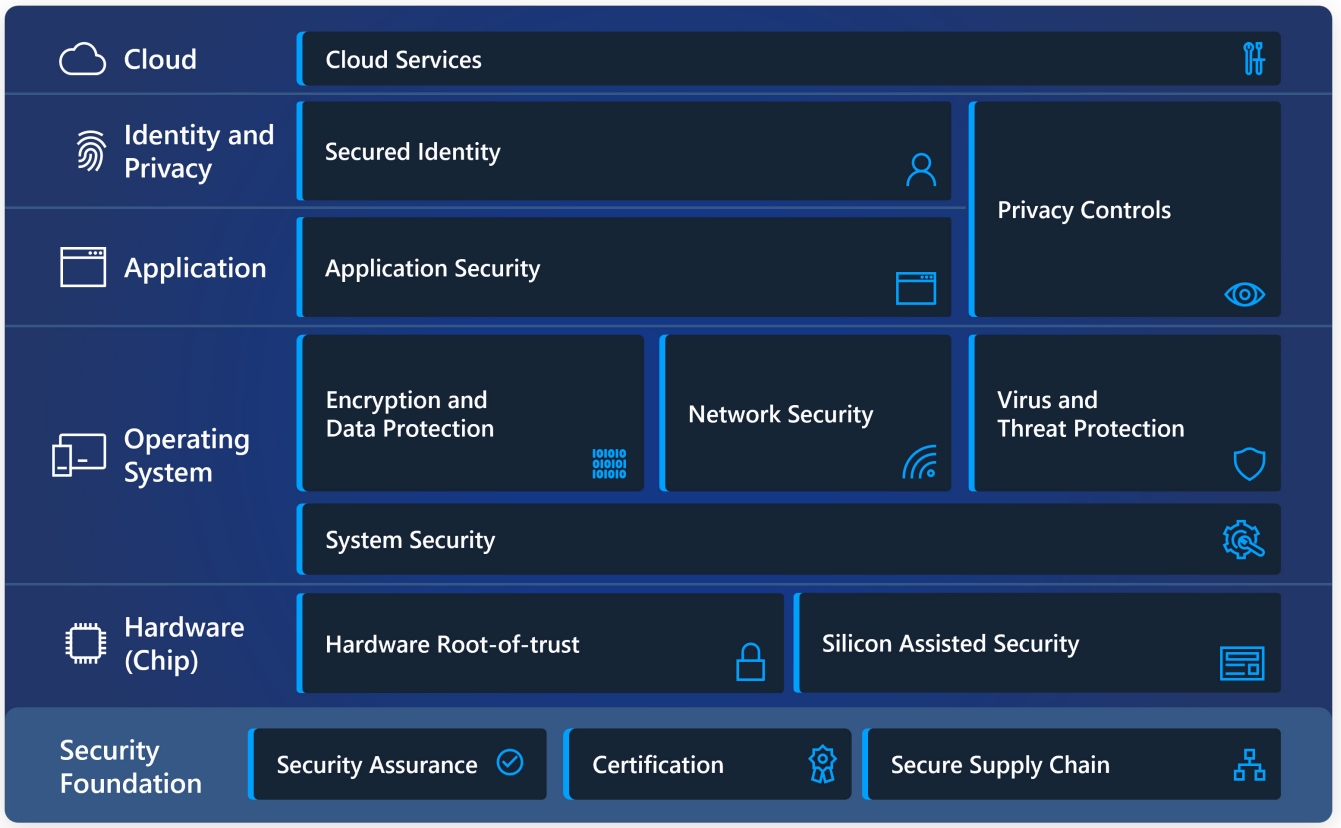

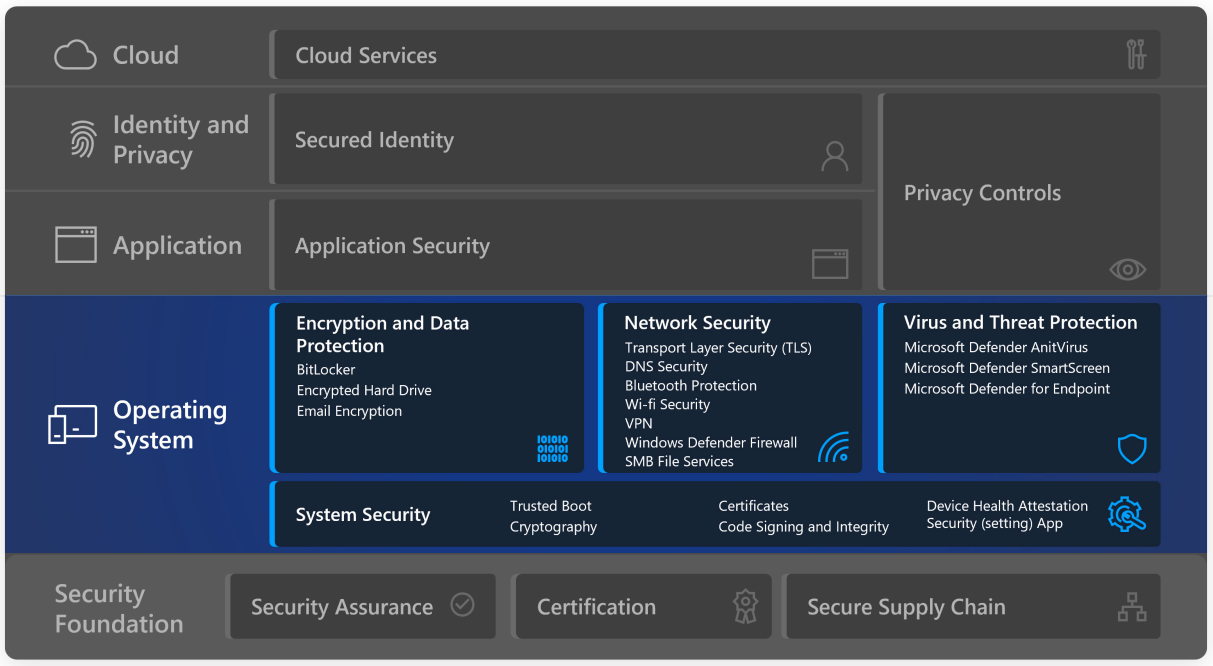

In Windows 11 arbeiten Hard- und Software zusammen, um von der CPU bis in die Cloud zu schützen. Sehen Sie sich die Schutzebenen in diesem einfachen Diagramm an und erhalten Sie unten einen kurzen Überblick über unsere Sicherheitsprioritäten.

Wie Windows 11 den Zero-Trust-Schutz ermöglicht

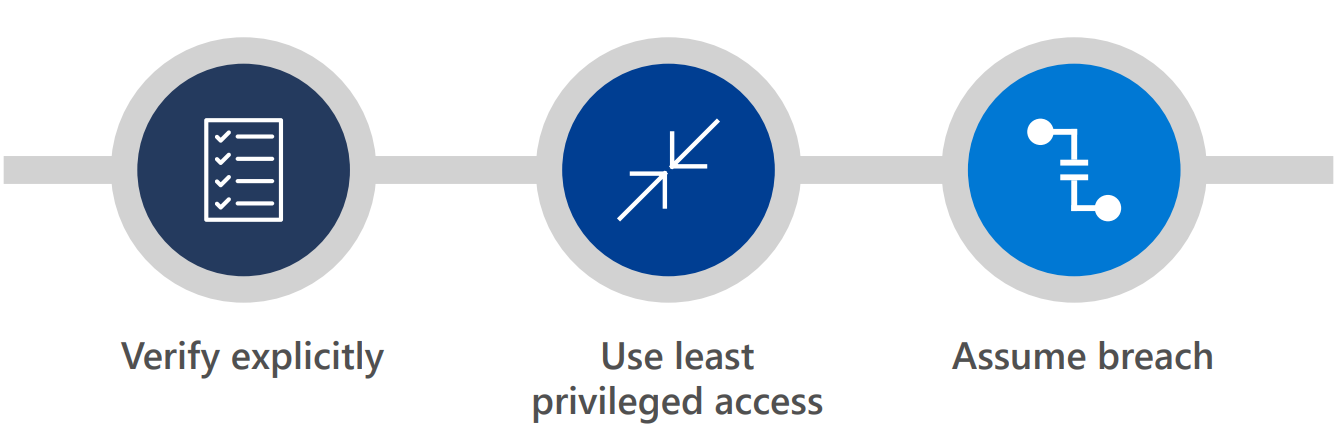

Die Zero-Trust-Prinzipien sind dreifach. Überprüfen Sie zunächst explizit. Das bedeutet, dass Sie sich immer basierend auf allen verfügbaren Datenpunkten authentifizieren und autorisieren, einschließlich Benutzeridentität, Standort, Gerätezustand, Dienst oder Arbeitslast, Datenklassifizierung und Anomalien. Die zweite verwendet den am wenigsten privilegierten Zugriff, der den Benutzerzugriff durch Just-in-Time- und Just-Enough-Zugriff, risikobasierte adaptive Richtlinien und Datenschutz einschränkt, um sowohl Daten als auch Produktivität zu sichern. Und schließlich, nehmen Sie einen Verstoß an. Es wird davon ausgegangen, dass die Verletzung so funktioniert, dass der Explosionsradius und der Segmentzugriff minimiert werden. Überprüfen Sie die End-to-End-Verschlüsselung und verwenden Sie Analysen, um Transparenz zu gewinnen, um die Erkennung und Abwehr von Bedrohungen zu verbessern.

Für Windows 11 gilt das Zero-Trust-Prinzip der Verifizierung explizit für die Risiken, die sowohl von Geräten als auch von Benutzern eingeführt werden. Windows 11 bietet Chip-to-Cloud-Sicherheit und gibt IT-Administratoren die Bestätigung und Messungen, um festzustellen, ob ein Gerät die Anforderungen erfüllt und vertrauenswürdig ist. Und Windows 11 funktioniert sofort mit Microsoft Intune und Azure Active Directory, sodass Zugriffsentscheidungen und die Durchsetzung nahtlos erfolgen. Darüber hinaus können IT-Administratoren Windows 11 problemlos anpassen, um spezifische Benutzer- und Richtlinienanforderungen für Zugriff, Datenschutz, Compliance und mehr zu erfüllen.

Einzelne Benutzer profitieren außerdem von leistungsstarken Sicherheitsvorkehrungen, einschließlich neuer Standards für hardwarebasierte Sicherheit und passwortlosen Schutz. Jetzt können alle Benutzer potenziell riskante Passwörter ersetzen, indem sie einen sicheren Identitätsnachweis mit der Microsoft Authenticator-App erbringen, sich mit Gesicht oder Fingerabdruck anmelden,2 einen Sicherheitsschlüssel oder einen Verifizierungscode an ein Telefon oder eine E-Mail gesendet.

Übersicht über die Sicherheitsprioritäten von Windows 11

Sicherheit, standardmäßig

Fast 90 % der befragten Sicherheitsentscheider sagen, dass veraltete Hardware Unternehmen anfälliger für Angriffe macht und dass modernere Hardware zum Schutz beitragen würde gegen zukünftige Bedrohungen. Aufbauend auf den Innovationen von Windows 10 haben wir mit unseren Herstellern und Siliziumpartnern zusammengearbeitet, um zusätzliche Hardwaresicherheitsfunktionen bereitzustellen, um der sich entwickelnden Bedrohungslandschaft gerecht zu werden und mehr hybrides Arbeiten und Lernen zu ermöglichen. Die neuen Hardware-Sicherheitsanforderungen, die mit Windows 11 geliefert werden, sollen eine Grundlage bilden, die noch stärker und widerstandsfähiger gegen Angriffe ist.

Erhöhte Hardware- und Betriebssystemsicherheit

Mit hardwarebasierter Isolationssicherheit, die beim Chip beginnt, speichert Windows 11 sensible Daten hinter zusätzlichen Sicherheitsbarrieren getrennt vom Betriebssystem. Dadurch werden Informationen, einschließlich Verschlüsselungsschlüssel und Benutzeranmeldeinformationen, vor unbefugtem Zugriff und Manipulation geschützt. In Windows 11 arbeiten Hardware und Software zusammen, um das Betriebssystem zu schützen, wobei virtualisierungsbasierte Sicherheit (VBS) und Secure Boot integriert und standardmäßig auf neuen CPUs aktiviert sind. Selbst wenn schlechte Schauspieler reinkommen, kommen sie nicht weit. VBS verwendet Hardwarevirtualisierungsfunktionen, um einen sicheren Speicherbereich vom Betriebssystem zu erstellen und zu isolieren. Dies Eine isolierte Umgebung beherbergt mehrere Sicherheitslösungen, wodurch der Schutz vor Schwachstellen im Betriebssystem erheblich verbessert und der Einsatz bösartiger Exploits verhindert wird. In Kombination mit der Gerätezustandsbescheinigung mit Cloud-Diensten ist Windows 11 Zero Trust Ready.

Robuste Anwendungssicherheit und Datenschutzkontrollen

Damit persönliche und geschäftliche Informationen geschützt und privat bleiben, verfügt Windows 11 über mehrere Ebenen der Anwendungssicherheit, um kritische Daten und die Codeintegrität zu schützen. Anwendungsisolation und -kontrollen, Codeintegrität, Datenschutzkontrollen und Least-Privilege-Prinzipien ermöglichen es Entwicklern, Sicherheit und Datenschutz von Grund auf zu integrieren. Diese integrierte Sicherheit schützt vor Sicherheitsverletzungen und Malware, trägt zum Schutz der Daten bei und gibt IT-Administratoren die erforderlichen Kontrollen.

Unter Windows 11 Microsoft Defender Application Guard 3 verwendet Hyper-V -Virtualisierungstechnologie, um nicht vertrauenswürdige Websites und Microsoft Office-Dateien in Containern zu isolieren, die vom Host-Betriebssystem und den Unternehmensdaten getrennt sind und nicht darauf zugreifen können. Um die Privatsphäre zu schützen, bietet Windows 11 auch mehr Kontrolle darüber, welche Apps und Features Daten wie den Gerätestandort sammeln und verwenden oder auf Ressourcen wie Kamera und Mikrofon zugreifen können.

Gesicherte Identitäten

Passwörter sind für Cyberkriminelle unpraktisch und Hauptziele – und sie sind seit Jahren ein wichtiger Bestandteil der digitalen Sicherheit. Das ändert sich mit dem passwortlosen Schutz von Windows 11. Nach einem sicheren Autorisierungsprozess werden die Anmeldeinformationen hinter Schichten von Hardware- und Softwaresicherheit geschützt, sodass Benutzer einen sicheren, passwortlosen Zugriff auf ihre Apps und Cloud-Dienste haben.

Einzelne Benutzer können das Kennwort von ihrem Microsoft-Konto entfernen und die Microsoft

Authenticator-App,4 Windows Hello,5 einen FIDO2-Sicherheitsschlüssel, eine Smartcard oder einen Bestätigungscode, der an ihr Telefon oder ihre E-Mail gesendet wird. IT-Administratoren und Verbraucher können Windows 11 einrichten Geräte als kennwortlose Out-of-the-Box und nutzen Technologien wie Windows Hello in Übereinstimmung mit den Standards von Fast Identity Online (FIDO). Windows 11 schützt Anmeldeinformationen mit Hardwaresicherheit auf Chipebene, einschließlich TPM 2.0 in Kombination mit VBS und Microsoft Credential Guard.

Verbindung zu Cloud-Diensten herstellen

Die Sicherheit von Windows 11 erstreckt sich Zero-Trust bis in die Cloud und ermöglicht Richtlinien, Kontrollen, Verfahren und Technologien, die zusammenarbeiten, um Ihre Geräte, Daten, Anwendungen und Identitäten von überall aus zu schützen. Microsoft bietet umfassende Cloud-Dienste für Identitäts-, Speicher- und Zugriffsverwaltung zusätzlich zu den Tools, um die Vertrauenswürdigkeit jedes Windows-Geräts zu bestätigen, das sich mit Ihrem Netzwerk verbindet. Sie können auch Compliance und bedingten Zugriff mit einem modernen Geräteverwaltungsdienst (MDM) wie Microsoft Intune erzwingen, der mit Azure Active Directory zusammenarbeitet, um den Zugriff auf Anwendungen und Daten über die Cloud zu steuern.6

Hardwaresicherheit

Moderne Bedrohungen erfordern moderne Sicherheit mit einer starken Abstimmung zwischen Hardwaresicherheits- und Softwaresicherheitstechniken, um Benutzer, Daten und Geräte zu schützen. Das Betriebssystem allein kann nicht vor der breiten Palette von Tools und Techniken schützen, die Cyberkriminelle verwenden, um einen Computer zu kompromittieren. Im Inneren können Eindringlinge schwer zu erkennen sein, während sie an mehreren schändlichen Aktivitäten beteiligt sind, vom Diebstahl wichtiger Daten oder Anmeldeinformationen bis hin zur Implantation von Malware in Gerätefirmware auf niedriger Ebene, die schwer zu identifizieren und zu entfernen ist. Diese neuen Bedrohungen erfordern Computerhardware, die bis ins Innerste sicher ist, einschließlich Hardwarechips und Prozessoren, die sensible Geschäftsinformationen speichern. Durch den Aufbau von Sicherheitsfunktionen in der Hardware können wir ganze Klassen von Schwachstellen beseitigen, die gab es bisher nur in der Software. Dies bietet oft auch erhebliche Leistungsgewinne im Vergleich zur Implementierung derselben Sicherheitsfunktion in Software, wodurch die Gesamtsicherheit des Systems erhöht wird, ohne die Systemleistung messbar zu beeinträchtigen.

Mit Windows 11 hat Microsoft die Hardware-Sicherheitslatte höher gelegt, um die sicherste Windows-Version aller Zeiten zu entwickeln. Wir haben die Hardwareanforderungen und Standardsicherheitsfunktionen sorgfältig ausgewählt, basierend auf Bedrohungsinformationen und Beiträgen führender Experten auf der ganzen Welt, einschließlich des DoD, der NSA und des britischen NCSC sowie unseres eigenen Microsoft-Sicherheitsteams. Wir haben mit unseren Chip- und Geräteherstellern zusammengearbeitet, um fortschrittliche Sicherheitsfunktionen in Software, Firmware und Hardware zu integrieren, um eine enge Integration zu schaffen, die vom Chip bis zur Cloud schützt.

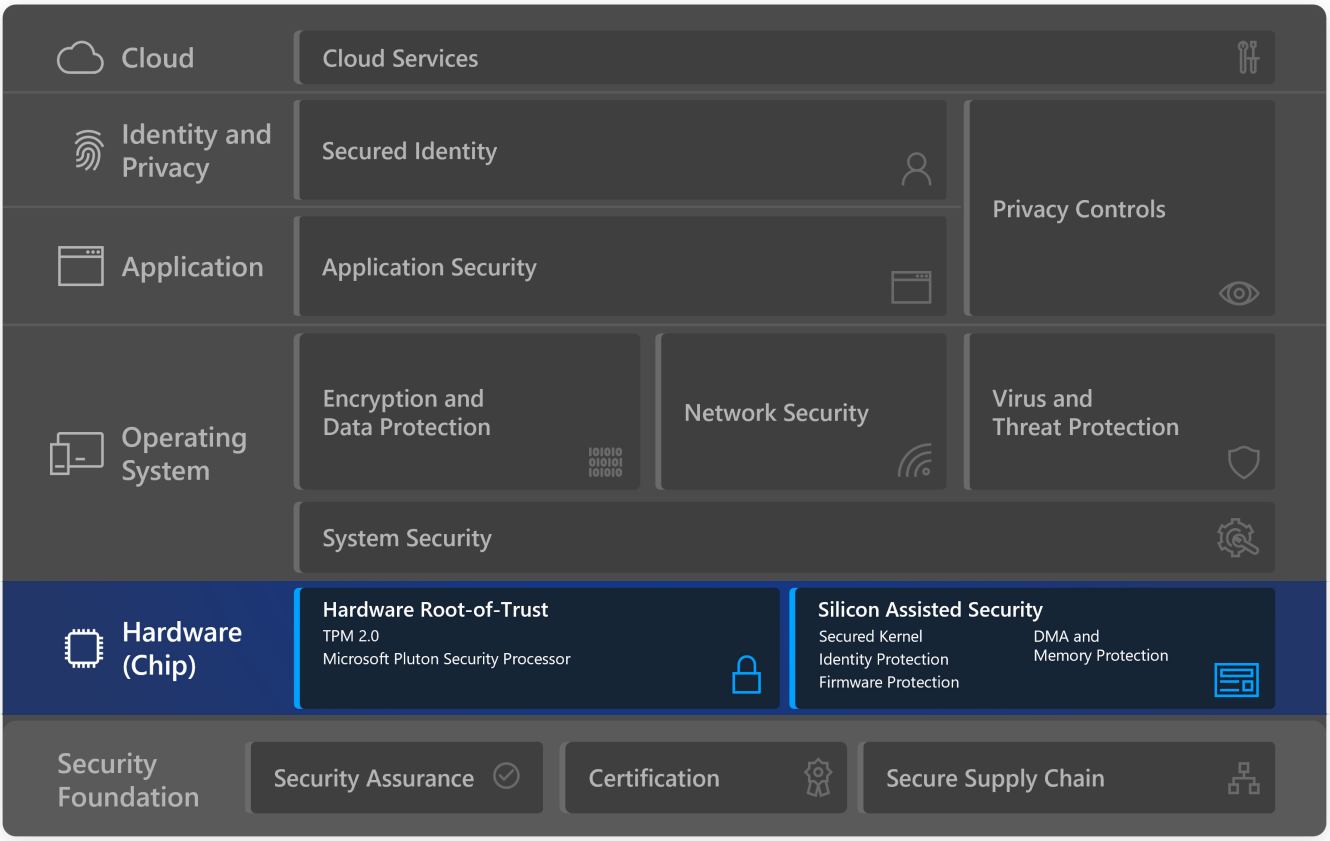

Obwohl es sich um eine leistungsstarke Kombination aus Hardware-Root-of-Trust und silikongestützter Sicherheit handelt, bietet Windows 11 einen integrierten Hardwareschutz, der sofort einsatzbereit ist.

Vertrauenswürdige Hardware

Ein Hardware-Root-of-Trust hilft, die Integrität des Systems zu schützen und aufrechtzuerhalten, wenn die Hardware eingeschaltet, Firmware geladen und dann das Betriebssystem gestartet wird. Hardware Root-of-Trust erfüllt zwei wichtige Sicherheitsziele für das System. Es misst sicher den Firmware- und Betriebssystemcode, der das System bootet, sodass Malware den Bootcode nicht infizieren und seine Anwesenheit verbergen kann. Hardware-Root-of-Trust bietet auch einen hochsicheren Bereich, der vom Betriebssystem und den Anwendungen isoliert ist, um kryptografische Schlüssel, Daten und Code zu speichern. Dieser Schutz schützt kritische Ressourcen wie den Windows-Authentifizierungsstack, Single Sign-On-Token, den biometrischen Windows Hello-Stack und BitLocker-Volume-Verschlüsselungsschlüssel.

Trusted Platform Module (TPM)

Ein TPM wurde entwickelt, um hardwarebasierte sicherheitsbezogene Funktionen bereitzustellen und unerwünschte Manipulationen zu verhindern. TPMs bieten Sicherheits- und Datenschutzvorteile für Systemhardware, Plattformbesitzer und Benutzer. Windows Hello, BitLocker, Windows Defender System Guard und zahlreiche andere Windows-Features verlassen sich auf das TPM für die Schlüsselgenerierung, sichere Speicherung, Verschlüsselung, Bootintegritätsmessungen, Attestierung und zahlreiche andere Funktionen. Diese Funktionen wiederum helfen den Kunden, den Schutz ihrer Identitäten und Daten zu verbessern.

Die 2.0-Version der TPM-Spezifikation enthält wichtige Verbesserungen wie die Flexibilität der kryptografischen Algorithmen, die stärkere kryptografische Algorithmen und die Möglichkeit für Kunden, bevorzugte alternative Algorithmen zu verwenden. Ab Windows 10 erforderte die Hardwarezertifizierung von Microsoft, dass alle neuen Windows-PCs TPM 2.0 standardmäßig integriert und aktiviert enthalten. Unter Windows 11 müssen sowohl neue als auch aktualisierte Geräte über TPM 2.0 verfügen. Die Anforderung stärkt die Sicherheitslage auf allen Windows 11-Geräten und trägt dazu bei, dass diese Geräte von zukünftigen Sicherheitsfunktionen profitieren können, die von einem Hardware-Root-of-Trust abhängen.

Erfahren Sie mehr über die Windows 11 TPM-Spezifikationen und Aktivieren von TPM 2.0 auf Ihrem PC.

Pluton-Sicherheitsprozessor

Microsoft Pluton-Sicherheitsprozessor, bietet Sicherheit auf dem Chip. Pluton ist ein Hardware-Root-of-Trust, der von Microsoft in Zusammenarbeit mit unseren Siliziumpartnern entwickelt wurde und die Robustheit und Flexibilität bieten soll, die moderne PCs benötigen, um der sich entwickelnden Bedrohungslandschaft zu begegnen. Das Pluton-Design bettet die Vertrauensbasis der Hardware direkt in dasselbe Siliziumsubstrat wie die CPU ein. Dieses wichtige Konstruktionsprinzip beseitigt eine häufige Schwachstelle, wenn sich die Vertrauensbasis in einem anderen diskreten Chip auf dem Motherboard befindet, der von der CPU getrennt ist. Die Schwäche besteht darin, dass der Root-of-Trust-Chip selbst zwar sehr sicher sein kann, es jedoch eine schwache Verbindung im Kommunikationspfad zwischen dem diskreten Root-of-Trust und der CPU gibt, die durch physische Angriffe ausgenutzt werden kann.

Pluton unterstützt den Industriestandard TPM 2.0, sodass Kunden sofort von der verbesserten Sicherheit in Windows-Features profitieren können, die auf TPMs wie BitLocker, Windows Hello und Windows Defender System Guard basieren. Pluton ist nicht nur ein TPM 2.0, sondern unterstützt auch andere Sicherheitsfunktionen, die über das hinausgehen, was mit der TPM 2.0-Spezifikation möglich ist, und diese Erweiterbarkeit ermöglicht die Bereitstellung zusätzlicher Pluton-Firmware- und Betriebssystemfunktionen im Laufe der Zeit über Windows Update.

Wie bei anderen TPMs können Anmeldeinformationen, Verschlüsselungsschlüssel und andere vertrauliche Informationen nicht aus Pluton extrahiert werden, selbst wenn ein Angreifer Malware installiert hat oder den PC vollständig physisch besitzt. Die sichere Speicherung sensibler Daten wie Verschlüsselungsschlüssel im Pluton-Prozessor, der vom Rest des Systems isoliert ist, trägt dazu bei, dass neue Angriffstechniken wie die spekulative Ausführung nicht auf Schlüsselmaterial zugreifen können. Pluton enthält auch die einzigartige Secure Hardware Cryptography Key (SHACK)-Technologie. SHACK trägt dazu bei, dass Schlüssel niemals außerhalb der geschützten Hardware offengelegt werden, selbst der Pluton-Firmware selbst, und bietet Windows-Kunden ein beispielloses Maß an Sicherheit.

Pluton löst auch die große Sicherheitsherausforderung, die Systemfirmware im gesamten PC-Ökosystem auf dem neuesten Stand zu halten. Heutzutage erhalten Kunden Updates für ihre Sicherheits-Firmware aus einer Vielzahl unterschiedlicher Quellen, die schwer zu verwalten sind, was zu weit verbreiteten Update-Problemen führt. Pluton bietet eine flexible, aktualisierbare Plattform zum Ausführen von Firmware, die von Microsoft erstellte, gewartete und aktualisierte End-to-End-Sicherheitsfunktionen implementiert. Pluton ist in den Windows Update-Dienst integriert und profitiert von mehr als einem Jahrzehnt Betriebserfahrung, die zuverlässig Updates für über eine Milliarde Endpunktsysteme bereitstellt.

Der Microsoft Pluton-Sicherheitsprozessor wird ab 2022 mit ausgewählten neuen Windows-PCs ausgeliefert. 7

Siliziumunterstützte Sicherheit

Neben einem modernen Hardware-Root-of-Trust bieten die neuesten CPUs zahlreiche weitere Funktionen, die das Betriebssystem gegen Bedrohungen absichern, z.

Gesicherter Kernel

Virtualisierungsbasierte Sicherheit (VBS), auch bekannt als Kernisolierung, ist ein wichtiger Baustein in einem sicheren System. VBS verwendet die Hardwarevirtualisierungsanweisungen der CPU, um einen sicheren Speicherbereich zu erstellen, der vom normalen Betriebssystem isoliert ist. Windows verwendet diese isolierte VBS-Umgebung, um sicherheitskritische Betriebssystemfunktionen wie den sicheren Kernel und Sicherheitsressourcen wie authentifizierte Benutzeranmeldeinformationen zu schützen. Selbst wenn Malware Zugriff auf den Hauptbetriebssystem-Kernel erhält, schränkt VBS Exploits stark ein und enthält Exploits, da der Hypervisor und die Virtualisierungshardware verhindern, dass die Malware Code ausführt oder auf Plattformgeheimnisse zugreift, die in der sicheren Umgebung von VBS ausgeführt werden.

Hypervisor-geschützte Codeintegrität (HVCI), auch Speicherintegrität genannt, verwendet VBS, um Kernel Mode Code Integrity (KMCI) innerhalb der sicheren VBS-Umgebung anstelle des Windows-Hauptkernels auszuführen. Dies trägt dazu bei, Angriffe zu verhindern, die versuchen, Kernelmoduscode wie Treiber zu ändern. Die KMCI-Rolle besteht darin, zu überprüfen, ob der gesamte Kernel-Code ordnungsgemäß signiert und nicht manipuliert wurde, bevor er ausgeführt werden darf.

HVCI stellt sicher, dass nur validierter Code im Kernel-Modus ausgeführt werden kann. Der Hypervisor nutzt Erweiterungen der Prozessorvirtualisierung, um Speicherschutz zu erzwingen, der verhindert, dass Software im Kernelmodus Code ausführt, der nicht zuerst vom Codeintegritäts-Subsystem validiert wurde. HVCI schützt vor gängigen Angriffen wie WannaCry, die auf der Fähigkeit beruhen, bösartigen Code in den Kernel einzuschleusen. HVCI kann das Einschleusen von bösartigem Kernel-Modus-Code verhindern, selbst wenn Treiber und andere Kernel-Modus-Software Fehler aufweisen.

Alle Windows 11-Geräte unterstützen HVCI und die meisten neuen Geräte werden standardmäßig mit aktiviertem VBS- und HVCI-Schutz geliefert.

Windows 11 Secure-Core-PCs

Der Bericht Sicherheitssignale vom März 2021 zeigt, dass mehr als 80 % der Unternehmen in die letzten zwei Jahre. Für Kunden in datensensiblen Branchen wie Finanzdienstleistungen, Behörden und Gesundheitswesen hat Microsoft mit OEM-Partnern zusammengearbeitet, um eine spezielle Gerätekategorie namens Secured-Core-PCs. Die Geräte werden mit zusätzlichen Sicherheitsmaßnahmen ausgeliefert, die auf der Firmware-Ebene oder dem Gerätekern aktiviert sind, der Windows untermauert.

Secured-Core-PCs stärken den Schutz vor fortgeschrittenen Bedrohungen wie Kernel-Angriffen durch Ransomware. PCs mit gesichertem Kern tragen dazu bei, Malware-Angriffe zu verhindern und Firmware-Schwachstellen zu minimieren, indem sie beim Start in einen sauberen und vertrauenswürdigen Zustand mit einer hardwaregestützten Vertrauensbasis starten, die Infektionen im Wege hält. Die virtualisierungsbasierte Sicherheit ist standardmäßig aktiviert. Und mit der integrierten Hypervisor-geschützten Codeintegrität, die den Systemspeicher schützt, stellen Secured-Core-PCs sicher, dass der gesamte Betriebssystemcode vertrauenswürdig ist und ausführbare Dateien nur von bekannten und zugelassenen Autoritäten signiert werden.

Zu den Vorteilen eines Secured-Core-Windows 11-PCs gehören:

- Leistungsstarke Sicherheitsfunktionen integriert in Software, Hardware, Firmware und Identitätsschutz

- Tiefe Integration zwischen Microsoft, Geräteherstellern und Chipherstellern, um leistungsstarke Sicherheitsfunktionen bereitzustellen, die Infektionen bei Software, Firmware und Hardware verhindern

- Sicherheitsfunktionen im gesamten Stack werden standardmäßig von den Geräteherstellern aktiviert, um sicherzustellen, dass Kunden von Anfang an sicher sind

Speicherschutz in Secured-Core-PCs

PCIe-Hot-Plug-Geräte wie Thunderbolt, USB4 und CFexpress ermöglichen Benutzern das Anschließen neuer Klassen externer Peripheriegeräte, einschließlich Grafikkarten oder anderer PCI-Geräte, an ihre PCs mit einer Erfahrung, die mit USB identisch ist. Da PCI-Hot-Plug-Ports extern und leicht zugänglich sind, sind PCs anfällig für Drive-by Direct Memory Access (DMA)-Angriffe. Speicherzugriffsschutz (auch bekannt als Kernel-DMA-Schutz) schützt PCs vor Drive-by-DMA-Angriffen, die PCIe-Hot-Plug-Geräte verwenden, indem es diese externen Peripheriegeräte daran hindert, in der Lage zu sein um den Speicher direkt zu kopieren, wenn der Benutzer seinen PC gesperrt hat.

Drive-by-DMA-Angriffe erfolgen in der Regel schnell, während der Systembesitzer nicht anwesend ist. Die Angriffe werden mit einfachen bis mittelschweren Angriffswerkzeugen ausgeführt, die mit erschwinglicher, handelsüblicher Hardware und Software erstellt werden, die keine Demontage des PCs erfordert. Zum Beispiel könnte ein PC-Besitzer ein Gerät für eine kurze Kaffeepause zurücklassen. In der Zwischenzeit schließt ein Angreifer ein USB-ähnliches Gerät an und geht mit allen Geheimnissen auf dem Computer davon oder injiziert Malware, die dem Angreifer die vollständige Fernsteuerung über den PC ermöglicht, einschließlich der Möglichkeit, den Sperrbildschirm zu umgehen.

Erfahren Sie, wie Sie prüfen Sie, ob Ihr PC den Kernel-DMA-Schutz unterstützt und über Kernel-DMA-Schutz Anforderungen.

Firmware-Schutz in Secured-Core-PCs

Secured-Core-PCs schützen auf Firmware-Ebene mit mehreren aktivierten Schutzschichten und tragen dazu bei, dass Geräte sicher in einem hardwaregesteuerten Zustand gestartet werden.

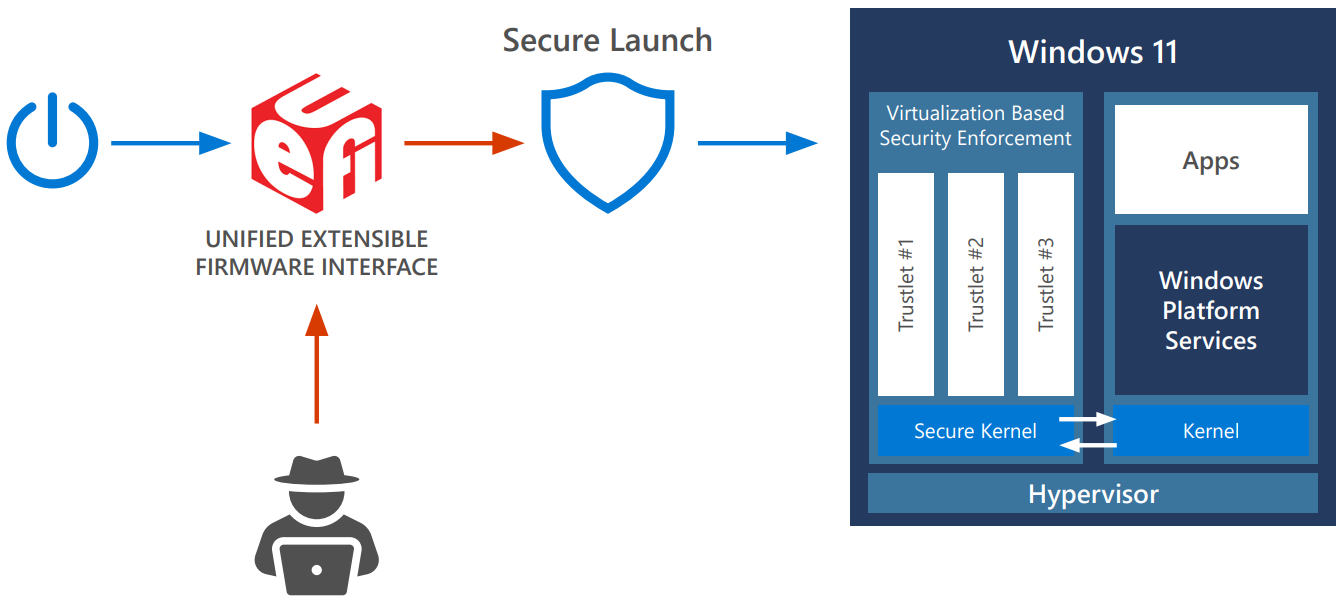

Ausgefeilte Malware-Angriffe können häufig versuchen, „Bootkits“ oder „Rootkits“ auf dem System zu installieren, um eine Erkennung zu vermeiden und Persistenz zu erreichen. Diese bösartige Software kann auf Firmware-Ebene ausgeführt werden, bevor Windows geladen wird, oder während des Windows-Startvorgangs selbst, wodurch das System mit den höchsten Berechtigungen gestartet werden kann. Da kritische Subsysteme in Windows virtualisierungsbasierte Sicherheit nutzen, wird der Schutz des Hypervisors immer wichtiger. Um sicherzustellen, dass keine nicht autorisierte Firmware oder Software vor dem Windows-Bootloader gestartet werden kann, verlassen sich Windows-PCs auf den Secure Boot-Standard Unified Extensible Firmware Interface (UEFI). Secure Boot hilft sicherzustellen, dass nur autorisierte Firmware und Software mit vertrauenswürdigen digitalen Signaturen ausgeführt werden können. Darüber hinaus werden die Messungen aller Boot-Komponenten sicher im TPM gespeichert, um ein nicht zweifelhaftes Audit-Protokoll des Bootens namens Static Root of Trust for Measurement (SRTM) zu erstellen.

Mit Tausenden von PC-Anbietern, die zahlreiche PC-Modelle mit verschiedenen UEFI-Firmware-Komponenten herstellen, gibt es eine unglaublich große Anzahl von SRTM-Signaturen und -Messungen beim Booten, denen von sicherem Booten von Natur aus vertraut wird, was es schwieriger macht, das Vertrauen eines bestimmten Geräts auf das zu beschränken, was wird benötigt, um dieses Gerät zu booten. Es gibt zwei Techniken, um Vertrauen einzuschränken: Entweder führen Sie eine Liste bekannter „schlechter“ SRTM-Messungen, auch Blockliste genannt, die den Nachteil hat, dass sie von Natur aus spröde ist; oder führen Sie eine Liste bekannter „guter“ SRTM-Messungen oder eine Zulassungsliste, die im Maßstab nur schwer auf dem neuesten Stand zu halten ist.

Bei PCs mit gesichertem Kern behebt Windows Defender System Guard Secure Launch diese Probleme mit einer Technologie, die als Dynamic Root of Trust for Measurement (DRTM) bekannt ist. DRTM lässt das System anfangs dem normalen UEFI Secure Boot-Prozess folgen, aber bevor Windows gestartet wird, wechselt das System in einen hardwaregesteuerten vertrauenswürdigen Zustand, der die CPU(s) dazu zwingt, den hardwaregesicherten Codepfad herunterzufahren. Wenn ein Malware-Rootkit/Bootkit UEFI Secure Boot umgangen hat und im Arbeitsspeicher resident war, verhindert DRTM den Zugriff auf Geheimnisse und kritischen Code, der durch die virtualisierungsbasierte Sicherheitsumgebung geschützt ist. Die Isolierung des System Management Mode (SMM) ergänzt die Schutzmaßnahmen von DRTM, indem sie dazu beiträgt, die Angriffsfläche von SMM zu reduzieren, einem Ausführungsmodus in x86-basierten Prozessoren, der mit höheren effektiven Berechtigungen als der Hypervisor ausgeführt wird. Die SMM-Isolierung stützt sich auf die Fähigkeiten von Siliziumanbietern wie Intel und AMD und erzwingt Richtlinien, die Einschränkungen durchsetzen, wie z. B. den Zugriff auf den Betriebssystemspeicher durch SMM-Code. Die auf einem System geltende SMM-Isolationsrichtlinie kann auch einem Remote-Bestätigungsdienst zuverlässig bereitgestellt werden.8

Sicherheit des Betriebssystems

Hardwarebasierter Schutz ist nur ein Glied in der Kette von der Chip- zur Cloud-Sicherheit. Sicherheit und Datenschutz hängen auch von einem Betriebssystem ab, das Ihre Informationen und Ihren PC von Anfang an schützt.

Windows 11 ist das bisher sicherste Windows mit umfangreichen Sicherheitsmaßnahmen im Betriebssystem, die zu Ihrer Sicherheit beitragen. Zu diesen Maßnahmen gehören integrierte fortschrittliche Verschlüsselung und Datenschutz, robuste Netzwerk- und Systemsicherheit sowie intelligente Schutzmaßnahmen gegen sich ständig weiterentwickelnde Viren und Bedrohungen. Windows 11 verbessert den integrierten Hardwareschutz mit sofort einsatzbereiter Betriebssystemsicherheit, um Ihr System, Ihre Identität und Ihre Informationen zu schützen.

Systemsicherheit

Vertrauenswürdiger Start (UEFI Secure Boot + Measured Boot)

Der erste Schritt zum Schutz des Betriebssystems besteht darin, sicherzustellen, dass es sicher bootet, nachdem die anfänglichen Hardware- und Firmware-Bootsequenzen ihre frühen Bootsequenzen sicher beendet haben. Secure Boot erstellt einen sicheren und vertrauenswürdigen Pfad vom Unified Extensible Firmware Interface (UEFI) durch die Trusted Boot-Sequenz des Windows-Kernels. Malware-Angriffe auf die Windows-Startsequenz werden durch die Signaturdurchsetzungs-Handshakes während der gesamten Startsequenz zwischen UEFI-, Bootloader-, Kernel- und Anwendungsumgebungen blockiert.

Wenn der PC mit dem Bootvorgang beginnt, überprüft er zunächst, ob die Firmware digital signiert ist, wodurch das Risiko von Firmware-Rootkits verringert wird. Secure Boot überprüft dann den gesamten Code, der vor dem Betriebssystem ausgeführt wird, und überprüft die digitale Signatur des Betriebssystem-Bootloaders, um sicherzustellen, dass er von der Secure Boot-Richtlinie vertrauenswürdig ist und nicht manipuliert wurde.

Trusted Boot übernimmt dort, wo Secure Boot aufhört. Der Windows-Bootloader überprüft die digitale Signatur des Windows-Kernels, bevor er geladen wird. Der Windows-Kernel überprüft wiederum jede andere Komponente des Windows-Startvorgangs, einschließlich Starttreiber, Startdateien und den Early-Launch-Antimalware-Treiber (ELAM) Ihres Antimalware-Produkts. Wenn eine dieser Dateien manipuliert wurde, erkennt der Bootloader das Problem und weigert sich, die beschädigte Komponente zu laden. Manipulationen oder Malware-Angriffe auf die Windows-Startsequenz werden durch die Signaturdurchsetzungs-Handshakes zwischen UEFI-, Bootloader-, Kernel- und Anwendungsumgebungen blockiert.

Oft kann Windows die beschädigte Komponente automatisch reparieren, die Integrität von Windows wiederherstellen und den PC normal starten lassen.

Weitere Informationen zu diesen Funktionen und dazu, wie sie das Laden von Rootkits und Bootkits während des Startvorgangs verhindern, finden Sie unter Sichere den Windows-Startprozess.

Windows 11 erfordert, dass alle PCs die Secure Boot-Funktion des Unified Extensible Firmware Interface (UEFI) verwenden.

Kryptografie

Kryptographie ist ein mathematisches Verfahren zum Schutz von Benutzer- und Systemdaten, indem beispielsweise Daten verschlüsselt werden, sodass nur ein bestimmter Empfänger sie lesen kann, indem ein Schlüssel verwendet wird, der nur dieser Empfänger besitzt. Kryptographie ist eine Grundlage für den Datenschutz, um zu verhindern, dass außer dem beabsichtigten Empfänger Daten gelesen werden können, bietet Integritätsprüfungen, um sicherzustellen, dass Daten frei von Manipulationen sind, und Authentifizierung, die die Identität überprüft, um sicherzustellen, dass die Kommunikation sicher ist. Der Kryptografie-Stack in Windows erstreckt sich vom Chip bis zur Cloud und ermöglicht es Windows, Anwendungen und Diensten, System- und Benutzergeheimnisse zu schützen.

Die Kryptografie unter Windows 11 unterliegt der Zertifizierung nach Federal Information Processing Standards (FIPS) 140. Die FIPS 140-Zertifizierung stellt sicher, dass die von der US-Regierung genehmigten Algorithmen korrekt implementiert sind (einschließlich RSA zum Signieren, ECDH mit NIST-Kurven für die Schlüsselvereinbarung, AES für symmetrische Verschlüsselung und SHA2 für Hashing), testet die Modulintegrität, um zu beweisen, dass keine Manipulation aufgetreten ist, und beweist die Zufälligkeit für Entropiequellen.

Kryptografische Windows-Module bieten Low-Level-Primitive wie:

- Zufallszahlengeneratoren (RNG)

- Unterstützung für AES 128/256 mit den Betriebsmodi XTS, ECB, CBC, CFB, CCM, GCM; RSA und DSA 2048, 3072 und 4096 Schlüsselgrößen; ECDSA über den Kurven P-256, P-384, P-521

- Hashing (Unterstützung für SHA1, SHA-256, SHA-384 und SHA-512)

- Signieren und Verifizieren (Padding-Unterstützung für OAEP, PSS, PKCS1)

- Schlüsselübereinstimmung und Schlüsselableitung (Unterstützung für ECDH über NIST-Standard-Primkurven P-256, P-384, P-521 und HKDF)

Diese werden nativ unter Windows über die Crypto API (CAPI) und die Cryptography Next Generation API (CNG) bereitgestellt, die von Microsofts Open-Source-Kryptografiebibliothek SymCrypt unterstützt wird. Anwendungsentwickler können diese APIs nutzen, um kryptografische Operationen auf niedriger Ebene (BCrypt), Schlüsselspeicheroperationen (NCrypt), den Schutz statischer Daten (DPAPI) und die sichere gemeinsame Nutzung von Geheimnissen (DPAPI-NG) durchzuführen.

Zertifikate

Windows bietet mehrere APIs zum Betreiben und Verwalten von Zertifikaten. Zertifikate sind für die Public-Key-Infrastruktur (PKI) von entscheidender Bedeutung, da sie die Mittel zum Schutz und zur Authentifizierung von Informationen bieten. Zertifikate sind elektronische Dokumente, die dem Formatierungsstandard X.509v3 entsprechen und verwendet werden, um den Besitz eines öffentlichen Schlüssels zu beanspruchen. Öffentliche Schlüssel werden verwendet, um die Server- und Client-Identität nachzuweisen, die Codeintegrität zu überprüfen und in sicheren E-Mails verwendet. Windows bietet Benutzern die Möglichkeit, Zertifikate in Active Directory mit Gruppenrichtlinien automatisch zu registrieren und zu erneuern, um das Risiko potenzieller Ausfälle aufgrund von Zertifikatablauf oder falscher Konfiguration zu verringern. Windows validiert Zertifikate über einen automatischen Aktualisierungsmechanismus, der wöchentlich Zertifikatsvertrauenslisten (CTL) herunterlädt. Vertrauenswürdige Stammzertifikate werden von Anwendungen als Referenz für vertrauenswürdige PKI-Hierarchien und digitale Zertifikate verwendet. Die Liste der vertrauenswürdigen und nicht vertrauenswürdigen Zertifikate wird in der CTL gespeichert und kann vom Microsoft Third Party Root Program aktualisiert werden. Roots im Microsoft Third Party Root Program werden durch jährliche Audits kontrolliert, um die Einhaltung von Branchenstandards sicherzustellen. Beim Widerrufen von Zertifikaten wird ein Zertifikat als nicht vertrauenswürdiges Zertifikat zu der nicht zulässigen CTL hinzugefügt, die täglich heruntergeladen wird, wodurch das nicht vertrauenswürdige Zertifikat sofort global auf allen Benutzergeräten gesperrt wird.

Windows bietet auch das Anheften von Unternehmenszertifikaten, um Man-in-the-Middle-Angriffe zu reduzieren, indem es Benutzern ermöglicht, ihre internen Domänennamen vor der Verkettung mit unerwünschten Zertifikaten zu schützen. Die Zertifikatskette der Serverauthentifizierung einer Webanwendung wird überprüft, um sicherzustellen, dass sie einem eingeschränkten Satz von Zertifikaten entspricht. Jede Webanwendung, die einen Namenskonflikt auslöst, startet die Ereignisprotokollierung und verhindert den Benutzerzugriff von Microsoft Edge oder Internet Explorer.

Codesignierung und Integrität

Code Signing ist zwar kein Sicherheitsfeature an sich, aber ein wesentlicher Bestandteil der Integrität von Firmware, Treibern und Software auf der gesamten Windows-Plattform. Codesignatur erstellt eine digitale Signatur, indem der Hash der Datei mit dem privaten Schlüsselteil eines Codesignaturzertifikats verschlüsselt und die Signatur in die Datei eingebettet wird. Dadurch wird sichergestellt, dass die Datei nicht manipuliert wurde. Der Windows-Codeintegritätsprozess überprüft die signierte Datei, indem er die Signatur entschlüsselt, um die Integrität der Datei zu überprüfen und zu bestätigen, dass sie von einem seriösen Herausgeber stammt.

Alle von Microsoft geschriebene und veröffentlichte Software wird mit Code signiert, um sicherzustellen, dass Windows- und Microsoft-Code Integrität, Authentizität und positive Reputation aufweisen. Durch Codesignatur kann Windows seinen eigenen Code von Code externer Ersteller unterscheiden und verhindert Manipulationen, wenn Code an Benutzergeräte übermittelt wird.

Die digitale Signatur wird in der gesamten Windows-Umgebung für Windows-Startcode, Windows-Kernelcode und Anwendungen im Windows-Benutzermodus ausgewertet. Secure Boot and Code Integrity überprüft die Signatur von Bootloadern, Option-ROMs und anderen Boot-Komponenten, um sicherzustellen, dass sie vertrauenswürdig ist und von seriösen Herausgebern stammt. Bei Treibern, die nicht von Microsoft erstellt wurden, überprüft die externe Kernelcodeintegrität die Signatur der Kerneltreiber und erfordert, dass die Treiber von Windows signiert oder von der Windows-Hardwarekompatibilitätsprogramm (WHCP). Dieses Programm testet extern erstellte Treiber auf Hardware- und Windows-Kompatibilität und stellt sicher, dass sie frei von Malware sind. Schließlich werden Benutzermoduscode, Anwendungen, Appx/MSIX-Apps, Windows – Betriebssystemkomponentenaktualisierungen, Treiberinstallationspakete und ihre Signaturen von WinVerifyTrust ausgewertet, das auf der Crypto-API basiert. Diese Signaturen werden überprüft, indem bestätigt wird, dass sie sich in der Microsoft Third Party Root Program CTL befinden und daher von der Zertifizierungsstelle vertrauenswürdig sind und nicht widerrufen werden.

Gerätezustandsbescheinigung

Geräteintegritätsnachweis und bedingter Zugriff werden verwendet, um Zugriff auf Unternehmensressourcen zu gewähren. Dies trägt dazu bei, ein Zero-Trust-Paradigma zu stärken, das die Unternehmensverteidigung von statischen, netzwerkbasierten Perimetern auf Benutzer, Assets und Ressourcen konzentriert.

Der bedingte Zugriff wertet Identitätssignale aus, um zu bestätigen, dass Benutzer die sind, für die sie sich ausgeben, bevor ihnen Zugriff auf Unternehmensressourcen gewährt wird. Windows 11 unterstützt die Remote-Bestätigung, um zu bestätigen, dass sich die Geräte in einem guten Zustand befinden und nicht manipuliert wurden. Dies hilft Benutzern, auf Unternehmensressourcen zuzugreifen, egal ob sie im Büro, zu Hause oder auf Reisen sind.

Informationen über Firmware, Bootvorgang und Software, die kryptographisch im Sicherheits-Coprozessor (TPM) gespeichert sind, werden verwendet, um den Sicherheitsstatus des Geräts zu überprüfen. Die Bestätigung bietet Vertrauenswürdigkeit, da sie die Identität und den Status wesentlicher Komponenten überprüfen kann und dass das Gerät, die Firmware und der Startvorgang nicht geändert wurden. Diese Funktion hilft Organisationen, den Zugriff sicher zu verwalten. Sobald das Gerät bestätigt wurde, kann ihm der Zugriff auf Ressourcen gewährt werden.

Gerätezustandsbescheinigung bestimmt:

- Wenn dem Gerät vertraut werden kann. Dies wird mit Hilfe eines sicheren Root-of-Trust (TPM) bestimmt. Geräte können bestätigen, dass das TPM aktiviert ist und sich im Bestätigungsablauf befindet.

- Wenn das Betriebssystem richtig gebootet hat. Während des Bootvorgangs können viele Sicherheitsrisiken auftreten, da dies die privilegierteste Komponente des gesamten Systems sein kann.

- Wenn das Betriebssystem die richtigen Sicherheitsfunktionen aktiviert hat.

Windows enthält viele Sicherheitsfunktionen, um Benutzer vor Malware und Angriffen zu schützen. Sicherheitskomponenten sind jedoch nur dann vertrauenswürdig, wenn die Plattform wie erwartet bootet und nicht manipuliert wurde. Wie oben erwähnt, verlässt sich Windows auf Unified Extensible Firmware Interface (UEFI) Secure Boot, ELAM, DRTM, Trusted Boot und andere Low-Level-Hardware- und Firmware-Sicherheitsfunktionen, um Ihren PC vor Angriffen zu schützen. Von dem Moment an, in dem Sie Ihren PC einschalten, bis Ihre Anti-Malware startet, wird Windows mit den entsprechenden Hardwarekonfigurationen unterstützt, die Ihre Sicherheit gewährleisten. Der von Bootloadern und BIOS implementierte Measured and Trusted Boot überprüft und kryptografisch jeden Schritt des Bootvorgangs in einer verketteten Weise. Diese Ereignisse sind an das TPM gebunden, das als Hardware-Root-of-Trust fungiert. Die Remote-Bestätigung ist der Mechanismus, mit dem diese Ereignisse von einem Dienst gelesen und überprüft werden, um einen überprüfbaren, unvoreingenommenen und manipulationssicheren Bericht bereitzustellen. Die Remote-Bestätigung ist der vertrauenswürdige Prüfer Ihres Systemstarts, der es vertrauenden Parteien ermöglicht, das Vertrauen des Geräts und seiner Sicherheit zu binden. Beispielsweise integriert sich Microsoft Intune in Microsoft Azure Attestation, um den Zustand von Windows-Geräten umfassend zu überprüfen und diese Informationen mit dem bedingten AAD-Zugriff zu verbinden. Diese Integration ist der Schlüssel für Zero-Trust-Lösungen, die dazu beitragen, Vertrauen an ein nicht vertrauenswürdiges Gerät zu binden.

Eine Zusammenfassung der Schritte zur Beglaubigung und Zero Trust auf dem Windows-Gerät lautet wie folgt:

- Während jedes Schritts des Bootvorgangs, wie beispielsweise das Laden einer Datei, das Aktualisieren spezieller Variablen und mehr, werden Informationen wie Datei-Hashes und Signaturen im TPM Platform Configuration Register (PCRs) gemessen. Die Messungen sind an eine Trusted Computing Group-Spezifikation gebunden, die vorschreibt, welche Ereignisse möglich sind aufgezeichnet werden und das Format jeder Veranstaltung.

- Nachdem Windows gestartet wurde, fordert der Attestierer (oder Verifizierer) das TPM auf, die in seinen PCRs gespeicherten Messungen zusammen mit dem gemessenen Boot-Protokoll abzurufen. Zusammen bilden diese den Nachweis, der an den Microsoft Azure Attestation Service gesendet wird.

- Das TPM wird mithilfe der auf dem Chipsatz verfügbaren Schlüssel/kryptografischen Materialien mit einem Azure-Zertifikatdienst überprüft.

- Die oben genannten Informationen werden an den Azure Attestation-Dienst gesendet, um zu überprüfen, ob das Gerät sicher ist.

Microsoft Intune lässt sich in Microsoft Azure Attestation integrieren, um den Zustand von Windows-Geräten umfassend zu überprüfen und diese Informationen mit dem bedingten AAD-Zugriff zu verbinden – siehe Microsoft Azure Attestation Service-Abschnitt. Diese Integration ist der Schlüssel für Zero-Trust-Lösungen, die dazu beitragen, Vertrauen an ein nicht vertrauenswürdiges Gerät zu binden.

Einstellungen und Überwachung der Windows-Sicherheitsrichtlinien

Sicherheitsrichtlinieneinstellungen sind ein wichtiger Bestandteil Ihrer gesamten Sicherheitsstrategie. Windows bietet einen robusten Satz von Richtlinien für Sicherheitseinstellungen, die IT-Administratoren verwenden können, um Windows-Geräte und andere Ressourcen in Ihrer Organisation zu schützen. Richtlinien für Sicherheitseinstellungen sind Regeln, die Sie auf einem Gerät oder mehreren Geräten konfigurieren können, um Folgendes zu steuern:

- Benutzerauthentifizierung bei einem Netzwerk oder Gerät.

- Ressourcen, auf die Nutzer zugreifen dürfen.

- Ob die Aktionen eines Benutzers oder einer Gruppe im Ereignisprotokoll aufgezeichnet werden sollen.

- Mitgliedschaft in einer Gruppe.

Sicherheitsprüfung ist eines der leistungsstärksten Tools, mit denen Sie die Integrität Ihres Netzwerks und Ihrer Assets erhalten können. Audits können dabei helfen, Angriffe, Netzwerkschwachstellen und Angriffe auf Ziele zu erkennen, die Sie als wertvoll erachten. Audits können dabei helfen, Angriffe, Netzwerkschwachstellen und Angriffe auf Ziele zu erkennen, die Sie als wertvoll erachten. Sie können Kategorien von sicherheitsbezogenen Ereignissen angeben, um eine Überwachungsrichtlinie zu erstellen, die auf die Anforderungen Ihrer Organisation zugeschnitten ist.

Alle Überwachungskategorien sind bei der Erstinstallation von Windows deaktiviert. Führen Sie vor der Aktivierung die folgenden Schritte aus, um eine effektive Sicherheitsüberwachungsrichtlinie zu erstellen:

- Identifizieren Sie Ihre wichtigsten Ressourcen und Aktivitäten.

- Identifizieren Sie die Audit-Einstellungen, die Sie zum Nachverfolgen benötigen.

- Bewerten Sie die Vorteile und potenziellen Kosten, die mit jeder Ressource oder Umgebung verbunden sind.

- Testen Sie diese Einstellungen, um Ihre Auswahl zu bestätigen.

- Entwickeln Sie Pläne für die Bereitstellung und Verwaltung Ihrer Audit-Richtlinie.

Windows-Sicherheits-App

Sichtbarkeit und Bewusstsein für Gerätesicherheit und -zustand sind der Schlüssel zu allen ergriffenen Maßnahmen. Die in Windows integrierte Sicherheitsanwendung in den Einstellungen bietet einen Überblick über den Sicherheitsstatus und den Zustand Ihres Geräts. Diese Erkenntnisse helfen Ihnen, Probleme zu erkennen und Maßnahmen zu ergreifen, um sicherzustellen, dass Sie geschützt sind. Sie können schnell den Status Ihres Viren- und Bedrohungsschutzes, der Firewall- und Netzwerksicherheit, der Gerätesicherheitskontrollen und mehr sehen.

Weitere Informationen zur Windows-Sicherheits-App.

Verschlüsselung und Datenschutz

Wenn Menschen mit ihren PCs reisen, reisen ihre vertraulichen Informationen mit. Wo immer vertrauliche Daten gespeichert werden, müssen sie vor unbefugtem Zugriff geschützt werden, sei es durch Diebstahl physischer Geräte oder durch bösartige Anwendungen.

BitLocker

BitLocker-Laufwerkverschlüsselung ist eine Datenschutzfunktion, die in die Betriebssystem und adressiert die Bedrohungen durch Datendiebstahl oder die Offenlegung von verlorenen, gestohlenen oder unsachgemäß außer Betrieb genommenen Computern. BitLocker verwendet den AES-Algorithmus im XTS- oder CBC-Betriebsmodus mit 128-Bit- oder 256-Bit-Schlüssellänge, um Daten auf dem Volume zu verschlüsseln. Cloud-Speicher auf Microsoft OneDrive oder Azure6 kann zum Speichern von Wiederherstellungsschlüsselinhalten verwendet werden. BitLocker kann von jeder MDM-Lösung wie Microsoft Intune6 mithilfe einer verwaltet werden Konfigurationsdienstanbieter (CSP).

BitLocker bietet Verschlüsselung für das Betriebssystem, feste Daten und Wechseldatenträger unter Nutzung von Technologien wie Hardware Security Test Interface (HSTI), Modern Standby, UEFI Secure Boot und TPM. Windows verbessert konsequent den Datenschutz, indem es bestehende Optionen verbessert und neue Strategien bereitstellt.

Verschlüsselte Festplatte

Die verschlüsselte Festplatte verwendet die schnelle Verschlüsselung von BitLocker Drive Encryption, um die Datensicherheit und -verwaltung zu verbessern.

Durch die Auslagerung der kryptografischen Vorgänge auf die Hardware erhöhen verschlüsselte Festplatten die BitLocker-Leistung und reduzieren die CPU-Auslastung und den Stromverbrauch. Da verschlüsselte Festplatten Daten schnell verschlüsseln, kann die BitLocker-Bereitstellung ohne oder mit geringen Auswirkungen auf die Produktivität auf Unternehmensgeräte ausgedehnt werden.

Verschlüsselte Festplatten bieten:

- Bessere Leistung: In den Laufwerkscontroller integrierte Verschlüsselungshardware ermöglicht den Betrieb des Laufwerks mit voller Datenrate ohne Leistungseinbußen.

- Starke Hardwaresicherheit: Die Verschlüsselung ist immer „an“ und die Schlüssel für die Verschlüsselung verlassen niemals die Festplatte. Die Benutzerauthentifizierung wird vom Laufwerk durchgeführt, bevor es entsperrt wird, unabhängig vom Betriebssystem.

- Benutzerfreundlichkeit: Die Verschlüsselung ist für den Benutzer transparent und muss vom Benutzer nicht aktiviert werden. Verschlüsselte Festplatten können mit dem integrierten Verschlüsselungsschlüssel einfach gelöscht werden; Es ist nicht erforderlich, die Daten auf dem Laufwerk neu zu verschlüsseln.

- Geringere Betriebskosten: Es ist keine neue Infrastruktur zum Verwalten von Verschlüsselungsschlüsseln erforderlich, da BitLocker Ihre vorhandene Infrastruktur zum Speichern von Wiederherstellungsinformationen nutzt. Ihr Gerät arbeitet effizienter, da keine Prozessorzyklen für den Verschlüsselungsprozess verwendet werden müssen.

Verschlüsselte Festplatten sind eine neue Klasse von Festplatten, die auf Hardwareebene selbstverschlüsselt sind und eine vollständige Festplatten-Hardwareverschlüsselung ermöglichen.

E-Mail-Verschlüsselung

Die E-Mail-Verschlüsselung (auch als Windows S/MIME bezeichnet) ermöglicht es Benutzern, ausgehende E-Mail-Nachrichten und Anhänge zu verschlüsseln, sodass nur beabsichtigte Empfänger mit digitaler Identifikation (ID) – auch Zertifikat genannt – sie lesen können. Benutzer können eine Nachricht digital signieren, wodurch die Identität des Absenders überprüft und sichergestellt wird, dass die Nachricht nicht manipuliert wurde. Diese verschlüsselten Nachrichten können von einem Benutzer an Personen innerhalb seiner Organisation sowie an externe Kontakte gesendet werden, wenn diese über ihre Verschlüsselungszertifikate verfügen. Empfänger, die die Windows 10 Mail-App verwenden, können jedoch nur verschlüsselte Nachrichten lesen, wenn die Nachricht in ihrem Exchange-Konto empfangen wird und sie über entsprechende Entschlüsselungsschlüssel verfügen.

Verschlüsselte Nachrichten können nur von Empfängern gelesen werden, die über ein Zertifikat verfügen. Wenn eine verschlüsselte Nachricht an Empfänger gesendet wird, deren Verschlüsselungszertifikat nicht verfügbar ist, werden Sie von der App aufgefordert, diese Empfänger vor dem Senden der E-Mail zu entfernen.

Erfahren Sie mehr über das Konfigurieren von S/MIME für Windows.

Netzwerksicherheit

Windows 11 legt die Messlatte für die Netzwerksicherheit höher, indem es eine Vielzahl von Verbesserungen bietet, die Menschen dabei helfen, von fast überall aus sicher zu arbeiten, zu lernen und zu spielen. Neue DNS- und TLS-Protokollversionen stärken den End-to-End-Schutz, der für Anwendungen, Webdienste und Zero-Trust-Netzwerke erforderlich ist. Der Dateizugriff fügt ein nicht vertrauenswürdiges Netzwerkszenario mit SMB über QUIC sowie neue Verschlüsselungs- und Signierfunktionen hinzu. Wi-Fi- und Bluetooth-Fortschritte sorgen für ein größeres Vertrauen in Verbindungen zu anderen Geräten. Die VPN- und Windows Defender-Firewall-Plattformen bieten neue Möglichkeiten für die einfache Konfiguration und schnelle Fehlerbehebung, um sicherzustellen, dass IT-Administratoren und Software von Drittanbietern effektiver sind.

Transport Layer Security (TLS)

Transport Layer Security (TLS) ist das am häufigsten eingesetzte Sicherheitsprotokoll im Internet, das Daten verschlüsselt, um einen sicheren Kommunikationskanal zwischen zwei Endpunkten bereitzustellen. Windows bevorzugt standardmäßig die neuesten Protokollversionen und starke Verschlüsselungssammlungen und bietet eine vollständige Suite von Erweiterungsanwendungen wie Clientauthentifizierung für verbesserte Serversicherheit oder Sitzungswiederaufnahme für verbesserte Anwendungsleistung.

TLS 1.3 ist die neueste Version des Protokolls und ist standardmäßig in Windows 11 aktiviert. Diese Version eliminiert veraltete kryptografische Algorithmen, erhöht die Sicherheit gegenüber älteren Versionen und zielt darauf ab, so viel wie möglich vom Handshake zu verschlüsseln. Der Handshake ist mit durchschnittlich einem Roundtrip weniger pro Verbindung leistungsfähiger und unterstützt nur fünf starke Verschlüsselungssammlungen, die eine perfekte Vorwärtsgeheimhaltung und ein geringeres Betriebsrisiko bieten. Kunden, die TLS 1.3 (oder Windows-Komponenten, die es unterstützen, einschließlich HTTP.SYS, WinInet, .NET, MsQUIC und mehr) unter Windows 11 verwenden, erhalten mehr Datenschutz und geringere Latenzen für ihre verschlüsselten Online-Verbindungen. Beachten Sie, dass Windows auf TLS 1.2 zurückgreift, wenn die Client- oder Serveranwendung auf beiden Seiten der Verbindung TLS 1.3 nicht unterstützt.

DNS-Sicherheit

In Windows 11 unterstützt der Windows-DNS-Client DNS über HTTPS, ein verschlüsseltes DNS-Protokoll. Auf diese Weise können Administratoren sicherstellen, dass ihre Geräte ihre Namensabfragen vor Angreifern auf dem Pfad schützen, unabhängig davon, ob es sich um passive Beobachter handelt, die das Surfverhalten protokollieren, oder um aktive Angreifer, die versuchen, Clients auf bösartige Websites umzuleiten. In einem Zero-Trust-Modell, bei dem keine Vertrauenswürdigkeit in eine Netzwerkgrenze gelegt wird, ist eine sichere Verbindung zu einem vertrauenswürdigen Namensauflöser erforderlich.

Windows 11 bietet Gruppenrichtlinien sowie programmgesteuerte Steuerelemente zum Konfigurieren des DNS-über-HTTP-Verhaltens. Dadurch können IT-Administratoren bestehende Sicherheitsmodelle erweitern, um neue Sicherheitsmodelle wie Zero Trust zu übernehmen. Das DNS-über-HTTP-Protokoll kann vorgeschrieben werden, um sicherzustellen, dass Geräte, die unsicheres DNS verwenden, keine Verbindung zu Netzwerkressourcen herstellen können. IT-Administratoren haben auch die Möglichkeit, DNS über HTTP nicht für Legacy-Bereitstellungen zu verwenden, bei denen Netzwerk-Edge-Appliances vertrauenswürdig sind, um den Nur-Text-DNS-Datenverkehr zu überprüfen. Standardmäßig übergibt Windows 11 dem lokalen Administrator, auf dem Resolver DNS über HTTP verwenden sollten.

Die Unterstützung für die DNS-Verschlüsselung lässt sich in vorhandene Windows-DNS-Konfigurationen wie die Name Resolution Policy Table (NRPT), die System-HOSTS-Datei sowie Resolver integrieren, die pro Netzwerkadapter oder Netzwerkprofil angegeben werden. Die Integration hilft Windows 11 sicherzustellen, dass die Vorteile einer höheren DNS-Sicherheit bestehende DNS-Kontrollmechanismen nicht rückgängig machen.

Bluetooth-Schutz

Die Anzahl der mit Windows verbundenen Bluetooth-Geräte nimmt weiter zu. Windows-Benutzer verbinden ihre Bluetooth-Headsets, Mäuse, Tastaturen und anderes Zubehör und

Verbessern Sie ihr tägliches PC-Erlebnis, indem Sie Streaming, Produktivität und Spiele genießen. Windows unterstützt alle Standard-Bluetooth-Pairing-Protokolle, einschließlich Classic- und LE Secure-Verbindungen, Secure Simple Pairing und Classic- und LE Legacy-Pairing. Windows implementiert auch hostbasierten LE-Datenschutz. Windows-Updates helfen Benutzern, mit den Sicherheitsfunktionen des Betriebssystems und der Treiber gemäß den Standard-Schwachstellenberichten der Bluetooth Special Interest Group (SIG) sowie bei Problemen, die über die von den Bluetooth-Kernindustriestandards hinausgehenden Anforderungen hinausgehen, auf dem Laufenden zu bleiben. Microsoft empfiehlt dringend, dass Sie auch sicherstellen, dass Ihre Firmware und/oder Software Ihres Bluetooth-Zubehörs auf dem neuesten Stand ist.

IT-verwaltete Umgebungen verfügen über eine Reihe von Bluetooth-Richtlinien (MDM, Gruppenrichtlinien und PowerShell), die über MDM-Tools wie Microsoft Intune verwaltet werden können. Du kannst Konfigurieren Sie Windows für die Verwendung der Bluetooth-Technologie und unterstützen Sie gleichzeitig die Sicherheitsanforderungen Ihres Unternehmens. Sie können beispielsweise Eingaben und Audio zulassen, während die Dateiübertragung blockiert wird, Verschlüsselungsstandards erzwingen, die Windows-Erkennbarkeit einschränken oder sogar Bluetooth für die sensibelsten Umgebungen vollständig deaktivieren.

WLAN-Verbindungen sichern

Windows Wi-Fi unterstützt bei der Verbindung mit Wi-Fi-Netzwerken branchenübliche Authentifizierungs- und Verschlüsselungsmethoden. WPA (Wi-Fi Protected Access) ist ein Sicherheitsstandard, der von der Wi-Fi Alliance entwickelt wurde, um eine ausgeklügelte Datenverschlüsselung und eine bessere Benutzerauthentifizierung zu bieten. Der aktuelle Sicherheitsstandard für die Wi-Fi-Authentifizierung ist WPA3, der eine sicherere und zuverlässigere Verbindungsmethode bietet und WPA2 und die älteren Sicherheitsprotokolle ersetzt. Opportunistic Wireless Encryption (OWE) ist eine Technologie, die es drahtlosen Geräten ermöglicht, verschlüsselte Verbindungen zu öffentlichen WLANs herzustellen. Fi-Hotspots.

WPA3 wird in Windows 11 (WPA3 Personal und WPA3 Enterprise 192-Bit Suite B) sowie in der OWE-Implementierung für mehr Sicherheit bei der Verbindung mit Wi-Fi-Hotspots unterstützt.

Windows 11 verbessert die Wi-Fi-Sicherheit, indem zusätzliche Elemente der WPA3-Sicherheit aktiviert werden, wie das neue H2E-Protokoll und WPA3 Enterprise Support, der eine verbesserte Serverzertifikatsvalidierung und TLS1.3 für die Authentifizierung mit EAP-TLS-Authentifizierung umfasst. Windows 11 bietet Microsoft-Partnern die Möglichkeit, die beste Plattformsicherheit auf neuen Geräten bereitzustellen.

WPA3 ist jetzt eine obligatorische Anforderung der WFA für jede Wi-Fi-Zertifizierung.

Windows Defender-Firewall

Die Windows Defender-Firewall mit erweiterter Sicherheit ist ein wichtiger Bestandteil eines mehrschichtigen Sicherheitsmodells. Es bietet eine hostbasierte bidirektionale Filterung des Netzwerkverkehrs, die den nicht autorisierten Datenverkehr blockiert, der in oder aus dem lokalen Gerät fließt, basierend auf den Netzwerktypen, mit denen das Gerät verbunden ist.

Die Windows Defender-Firewall in Windows 11 bietet die folgenden Vorteile:

- Reduziert das Risiko von Netzwerksicherheitsbedrohungen: Die Windows Defender Firewall reduziert die Angriffsfläche eines Geräts mit Regeln zum Einschränken oder Zulassen des Datenverkehrs durch viele Eigenschaften wie IP-Adressen, Ports oder Programmpfade. Die Reduzierung der Angriffsfläche eines Geräts erhöht die Verwaltbarkeit und verringert die Wahrscheinlichkeit eines erfolgreichen Angriffs.

- Schützt sensible Daten und geistiges Eigentum: Durch die Integration mit Internet Protocol Security (IPsec) bietet die Windows Defender Firewall eine einfache Möglichkeit, authentifizierte End-to-End-Netzwerkkommunikation zu erzwingen. Es bietet skalierbaren, abgestuften Zugriff auf vertrauenswürdige Netzwerkressourcen, hilft dabei, die Integrität der Daten zu erzwingen und hilft optional, die Vertraulichkeit der Daten zu schützen.

- Erhöht den Wert bestehender Investitionen: Da es sich bei Windows Defender Firewall um eine hostbasierte Firewall handelt, die im Betriebssystem enthalten ist, ist keine zusätzliche Hardware oder Software erforderlich. Die Windows Defender-Firewall wurde auch entwickelt, um vorhandene Nicht-Microsoft-Netzwerksicherheitslösungen durch eine dokumentierte Anwendungsprogrammierschnittstelle (API) zu ergänzen.

Windows 11 erleichtert die Analyse und das Debuggen der Windows Defender-Firewall. Das IPsec-Verhalten wurde in Packet Monitor (pktmon) integriert, eine komponentenübergreifende In-Box-Komponente Netzwerkdiagnosetool für Windows. Darüber hinaus wurden die Ereignisprotokolle der Windows Defender-Firewall verbessert, um sicherzustellen, dass eine Überwachung den spezifischen Filter identifizieren kann, der für ein bestimmtes Ereignis verantwortlich war. Dies ermöglicht eine Analyse des Firewall-Verhaltens und eine umfassende Paketerfassung, ohne auf Tools von Drittanbietern angewiesen zu sein.

Virtuelle private Netzwerke (VPN)

Unternehmen verlassen sich seit langem auf Windows, um zuverlässige, sichere und verwaltbare VPN-Lösungen (Virtual Private Network) bereitzustellen. Die Windows VPN-Clientplattform umfasst integrierte VPN-Protokolle, Konfigurationsunterstützung, eine gemeinsame VPN-Benutzeroberfläche und Programmierunterstützung für benutzerdefinierte VPN-Protokolle. VPN-Apps sind im Microsoft Store sowohl für Unternehmens- als auch für Verbraucher-VPNs verfügbar, einschließlich Apps für die beliebtesten Unternehmens-VPN-Gateways.

In Windows 11 haben wir die am häufigsten verwendeten VPN-Steuerelemente direkt in den Windows 11-Schnellaktionenbereich integriert. Im Bereich „Schnellaktionen“ können Benutzer den Status von ihr VPN starten und stoppen, die VPN-Tunnel starten und stoppen und mit einem Klick zur modernen Einstellungs-App für mehr Kontrolle wechseln.

Die Windows-VPN-Plattform stellt eine Verbindung mit Azure Active Directory (Azure AD) und bedingtem Zugriff für Single Sign-On her, einschließlich Multi-Faktor-Authentifizierung (MFA) über Azure AD. Die VPN-Plattform unterstützt auch die klassische Domain-Join-Authentifizierung. Es wird von Microsoft Intune und anderen Anbietern von Mobile Device Management (MDM) unterstützt. Das flexible VPN-Profil unterstützt sowohl integrierte Protokolle als auch benutzerdefinierte Protokolle, kann mehrere Authentifizierungsmethoden konfigurieren, kann bei Bedarf automatisch oder manuell vom Endbenutzer gestartet werden und unterstützt Split-Tunnel-VPN und exklusives VPN mit Ausnahmen für vertrauenswürdige externe Sites .

Mit VPN-Apps für die universelle Windows-Plattform (UWP) bleiben Endbenutzer nie bei einer alten Version ihres VPN-Clients hängen. VPN-Apps aus dem Store werden bei Bedarf automatisch aktualisiert. Die Updates liegen selbstverständlich in der Hand Ihrer IT-Administratoren.

Die Windows-VPN-Plattform wurde für cloudbasierte VPN-Anbieter wie Azure VPN optimiert und gehärtet. Funktionen wie AAD-Authentifizierung, Integration der Windows-Benutzeroberfläche, Installation von IKE-Datenverkehrsauswahlen und Serverunterstützung sind alle in die Windows-VPN-Plattform integriert. Die Integration in die Windows-VPN-Plattform führt zu einer einfacheren IT-Administratorerfahrung; Die Benutzerauthentifizierung ist konsistenter und Benutzer können ihr VPN leicht finden und steuern.

SMB-Dateidienste

SMB- und Dateidienste sind die häufigsten Windows-Workloads im kommerziellen und öffentlichen Sektor. Benutzer und Anwendungen verlassen sich auf SMB, um auf die Dateien zuzugreifen, die große und kleine Organisationen ausführen. In Windows 11 verfügt das SMB-Protokoll über bedeutende Sicherheitsupdates, um den heutigen Bedrohungen zu begegnen, darunter AES-256-Bit-Verschlüsselung, beschleunigte SMB-Signierung, Remote Directory Memory Access (RDMA)-Netzwerkverschlüsselung und ein völlig neues Szenario, SMB über QUIC für nicht vertrauenswürdige Netzwerke.

SMB Encryption bietet eine Ende-zu-Ende-Verschlüsselung von SMB-Daten und schützt Daten vor Lauschangriffen in internen Netzwerken. Windows 11 führt AES-256-GCM ein und

AES-256-CCM-Kryptografie-Suiten für SMB 3.1.1-Verschlüsselung. Windows wird diese erweiterte Verschlüsselungsmethode automatisch aushandeln, wenn eine Verbindung zu einem anderen Computer hergestellt wird, der dies erfordert, und sie kann auch auf Clients vorgeschrieben werden.

Windows 11 Enterprise, Education und Pro Workstation SMB Direct unterstützt jetzt die Verschlüsselung. Für anspruchsvolle Workloads wie Video-Rendering, Data Science oder extrem große Dateien können Sie jetzt mit der gleichen Sicherheit wie herkömmliches TCP und der Leistung von RDMA arbeiten. Zuvor deaktivierte die Aktivierung der SMB-Verschlüsselung die direkte Datenplatzierung, wodurch RDMA so langsam wie TCP wurde. Jetzt werden die Daten vor der Platzierung verschlüsselt, was zu relativ geringen Leistungseinbußen führt, während gleichzeitig AES-128- und AES-256-geschützte Paketdaten geschützt werden.

Windows 11 führt AES-128-GMAC für SMB-Signaturen ein. Windows wird diese leistungsstärkere Verschlüsselungsmethode automatisch aushandeln, wenn eine Verbindung zu einem anderen Computer hergestellt wird, der unterstützt es. Die Signatur verhindert häufige Angriffe wie Relay und Spoofing und ist standardmäßig erforderlich, wenn Clients mit Active Directory-Domänencontrollern kommunizieren.

Schließlich führt Windows 11 SMB over QUIC (Preview) ein, eine Alternative zum TCP-Netzwerktransport, die sichere, zuverlässige Konnektivität zu Edge-Dateiservern über nicht vertrauenswürdige Netzwerke wie das Internet sowie hochsichere Kommunikation in internen Netzwerken bietet. QUIC ist ein IETF-standardisiertes Protokoll mit vielen Vorteilen im Vergleich zu TCP, aber vor allem erfordert es immer TLS 1.3 und Verschlüsselung. SMB over QUIC bietet ein „SMB VPN“ für Telearbeiter, Benutzer mobiler Geräte und Hochsicherheitsorganisationen. Der gesamte SMB-Datenverkehr, einschließlich der Authentifizierung und Autorisierung innerhalb des Tunnels, wird niemals dem zugrunde liegenden Netzwerk ausgesetzt. SMB verhält sich innerhalb des QUIC-Tunnels normal, was bedeutet, dass sich die Benutzererfahrung nicht ändert. SMB über QUIC wird eine bahnbrechende Funktion für Windows 11 sein, die auf Windows-Dateiserver und schließlich auf Azure Files und Drittanbieter zugreift.

Viren- und Bedrohungsschutz

Die heutige Cyber-Bedrohungslandschaft ist komplexer denn je. Diese neue Welt erfordert einen neuen Ansatz für die Prävention, Erkennung und Reaktion von Bedrohungen. Microsoft Defender Antivirus ist zusammen mit vielen anderen in Windows 11 integrierten Funktionen an vorderster Front, um Kunden vor aktuellen und aufkommenden Bedrohungen zu schützen.

Microsoft Defender Antivirus

Microsoft Defender Antivirus ist eine Schutzlösung der nächsten Generation, die in allen Versionen von Windows 10 und Windows 11 enthalten ist. Von dem Moment an, in dem Sie Windows starten, überwacht Microsoft Defender Antivirus kontinuierlich auf Malware, Viren und Sicherheitsbedrohungen. Zusätzlich zu diesem Echtzeitschutz werden Updates automatisch heruntergeladen, um Ihr Gerät zu schützen und vor Bedrohungen zu schützen. Wenn Sie eine andere Antivirus-App installiert und aktiviert haben, wird Microsoft Defender Antivirus automatisch deaktiviert. Wenn Sie die andere App deinstallieren, wird Microsoft Defender Antivirus wieder aktiviert.

Microsoft Defender Antivirus umfasst Echtzeit-, verhaltensbasierten und heuristischen Virenschutz. Diese Kombination aus ständigem Inhaltsscanning, Überwachung des Datei- und Prozessverhaltens und anderen Heuristiken verhindert effektiv Sicherheitsbedrohungen. Microsoft Defender Antivirus scannt kontinuierlich nach Malware und Bedrohungen und erkennt und blockiert auch potenziell unerwünschte Anwendungen (PUA), bei denen es sich um Anwendungen handelt, die sich negativ auf Ihr Gerät auswirken, aber nicht als Malware gelten. Die Always-on-Geräteprävention von Microsoft Defender Antivirus ist in den von der Cloud bereitgestellten Schutz integriert, der eine nahezu sofortige Erkennung und Blockierung neuer und aufkommender Bedrohungen gewährleistet. 9

Verringerung der Angriffsfläche

Die Regeln zur Reduzierung der Angriffsfläche sind sowohl in Windows als auch in Windows Server verfügbar und helfen, Softwareverhalten zu verhindern, das häufig missbraucht wird, um Ihr Gerät oder Ihr Netzwerk zu gefährden. Indem Sie die Anzahl der Angriffsflächen reduzieren, können Sie die Gesamtanfälligkeit Ihres Unternehmens verringern. Administratoren können spezifische Regeln zur Reduzierung der Angriffsfläche konfigurieren, um bestimmte Verhaltensweisen zu blockieren, wie z.

- Ausführbare Dateien und Skripte starten, die versuchen, Dateien herunterzuladen oder auszuführen

- Verschleierte oder anderweitig verdächtige Skripte ausführen

- Ausführung von Verhaltensweisen, die Apps normalerweise während der normalen täglichen Arbeit nicht auslösen

Ein Angreifer könnte beispielsweise versuchen, ein nicht signiertes Skript von einem USB-Laufwerk auszuführen oder ein Makro in einem Office-Dokument direkt an die Win32-API aufrufen zu lassen. Regeln zur Reduzierung der Angriffsfläche können diese Art von riskantem Verhalten einschränken und die Abwehrhaltung des Geräts verbessern.

Befolgen Sie für einen umfassenden Schutz die Schritte zum Aktivieren der hardwarebasierten Isolierung für Microsoft Edge und zum Reduzieren der Angriffsfläche über Anwendungen, Ordner, Geräte, Netzwerke und Firewalls hinweg.

Weitere Informationen zur Reduktion der Angriffsfläche.

Manipulationsschutz

Angriffe wie Ransomware versuchen, Sicherheitsfunktionen wie den Virenschutz auf Zielgeräten zu deaktivieren. Böse Akteure deaktivieren gerne Sicherheitsfunktionen, um leichteren Zugriff auf Benutzerdaten zu erhalten, Malware zu installieren oder anderweitig die Daten, Identität und Geräte von Benutzern auszunutzen, ohne befürchten zu müssen, blockiert zu werden. Der Manipulationsschutz hilft, solche Aktivitäten zu verhindern.

Mit dem Manipulationsschutz wird Malware daran gehindert, Aktionen durchzuführen wie:

- Deaktivieren des Viren- und Bedrohungsschutzes

- Echtzeitschutz deaktivieren

- Verhaltensüberwachung deaktivieren

- Deaktivieren von Antivirenprogrammen (wie IOfficeAntivirus (IOAV))

- Deaktivieren des über die Cloud bereitgestellten Schutzes

- Sicherheitsintelligenz-Updates entfernen

Weitere Informationen zum Manipulationsschutz.

Netzwerkschutz

Der Netzwerkschutz in Windows verhindert, dass Benutzer auf gefährliche IP-Adressen und Domänen zugreifen, die möglicherweise Phishing-Betrug, Exploits und andere bösartige Inhalte im Internet hosten. Der Netzwerkschutz ist Teil der Reduzierung der Angriffsfläche und trägt dazu bei, einen zusätzlichen Schutz für einen Benutzer bereitzustellen. Mithilfe von rufbasierten Diensten blockiert der Netzwerkschutz den Zugriff auf potenziell schädliche Domänen und IP-Adressen mit geringer Reputation. In Unternehmensumgebungen funktioniert der Netzwerkschutz am besten mit Microsoft Defender for Endpoint, das im Rahmen umfangreicher Untersuchungsszenarien detaillierte Berichte zu Schutzereignissen bereitstellt.

Erfahren Sie mehr darüber, wie Sie Ihr Netzwerk schützen.

Kontrollierter Ordnerzugriff

Sie können Ihre wertvollen Informationen in bestimmten Ordnern schützen, indem Sie den App-Zugriff auf bestimmte Ordner verwalten. Nur vertrauenswürdige Apps können auf geschützte Ordner zugreifen, die bei der Konfiguration des kontrollierten Ordnerzugriffs angegeben werden. Typischerweise sind häufig verwendete Ordner, wie die für Dokumente, Bilder und Downloads verwendeten, in der Liste der kontrollierten Ordner enthalten.

Der kontrollierte Ordnerzugriff funktioniert mit einer Liste vertrauenswürdiger Apps. Apps, die in der Liste der vertrauenswürdigen Software enthalten sind, funktionieren wie erwartet. Apps, die nicht in der Liste der vertrauenswürdigen Apps enthalten sind, können keine Änderungen an Dateien in geschützten Ordnern vornehmen.

Der kontrollierte Ordnerzugriff trägt dazu bei, die wertvollen Daten des Benutzers vor bösartigen Apps und Bedrohungen wie Ransomware zu schützen. Erfahren Sie mehr über den kontrollierten Ordnerzugriff.

Exploit-Schutz

Der Exploit-Schutz wendet automatisch verschiedene Techniken zur Exploit-Minderung auf Betriebssystemprozesse und Apps an. Der Exploit-Schutz funktioniert am besten mit Microsoft Defender for Endpoint, der Organisationen detaillierte Berichte zu Exploit-Schutz-Ereignissen und -Blockierungen als Teil typischer Warnszenarien bietet. Sie können den Exploit-Schutz auf einem einzelnen Gerät aktivieren und dann die Gruppenrichtlinie verwenden, um die XML-Datei gleichzeitig an mehrere Geräte zu verteilen.

Wenn auf dem Gerät eine Abschwächung festgestellt wird, wird eine Benachrichtigung vom Action Center angezeigt. Sie können die Benachrichtigung mit Ihren Firmendetails und Kontaktinformationen anpassen. Sie können die Regeln auch einzeln aktivieren, um anzupassen, welche Techniken überwacht werden.

Sie können den Überwachungsmodus verwenden, um zu bewerten, wie sich der Exploit-Schutz auf Ihre Organisation auswirken würde, wenn er aktiviert wäre.

Windows 11 bietet Konfigurationsoptionen für den Exploit-Schutz. Sie können verhindern, dass Benutzer diese spezifischen Optionen mit Gruppenrichtlinien ändern.

Weitere Informationen zum Schutz von Geräten vor Exploits.

Microsoft Defender SmartScreen

Microsoft Defender SmartScreen schützt vor Phishing, Malware-Websites und -Anwendungen sowie dem Herunterladen potenziell bösartiger Dateien.

SmartScreen bestimmt, ob eine Website potenziell bösartig ist, indem:

- Analyse besuchter Webseiten nach Hinweisen auf verdächtiges Verhalten. Wenn festgestellt wird, dass eine Seite verdächtig ist, wird eine Warnseite angezeigt, um zur Vorsicht zu raten.

- Überprüfen der besuchten Websites mit einer dynamischen Liste gemeldeter Phishing-Websites und Websites mit bösartiger Software. Wenn eine Übereinstimmung gefunden wird, zeigt Microsoft Defender SmartScreen eine Warnung an, um den Benutzer darauf hinzuweisen, dass die Website möglicherweise bösartig ist.

SmartScreen bestimmt auch, ob eine heruntergeladene App oder ein App-Installationsprogramm potenziell bösartig ist, indem:

- Überprüfen heruntergeladener Dateien mit einer Liste von gemeldeten Websites mit schädlicher Software und Programmen, die als unsicher bekannt sind. Wenn eine Übereinstimmung gefunden wird, warnt SmartScreen den Benutzer, dass die Website möglicherweise bösartig ist.

- Überprüfen heruntergeladener Dateien anhand einer Liste von Dateien, die bekannt sind und von vielen Windows-Benutzern heruntergeladen werden. Wenn die Datei nicht in dieser Liste enthalten ist, wird eine Warnung angezeigt, die zur Vorsicht rät.

Der Abschnitt App- und Browsersteuerung enthält Informationen und Einstellungen für Windows Defender SmartScreen. IT-Administratoren und IT-Experten erhalten Konfigurationsleitfäden in der Windows Defender SmartScreen-Dokumentationsbibliothek.

Microsoft Defender für Endpoint

Windows E5-Kunden profitieren von Microsoft Defender for Endpoint, einer Erkennungs- und Reaktionsfunktion für Unternehmensendpunkte, mit der Sicherheitsteams von Unternehmen erweiterte Bedrohungen erkennen, untersuchen und darauf reagieren können. Organisationen mit einem dedizierten Sicherheitsbetriebsteam können die umfangreichen Ereignisdaten und Angriffserkenntnisse von Defender for Endpoint verwenden, um Vorfälle zu untersuchen. Defender for Endpoint vereint die folgenden Elemente, um ein umfassenderes Bild von Sicherheitsvorfällen zu erhalten:

- Endpoint-Verhaltenssensoren: Diese in Windows eingebetteten Sensoren sammeln und verarbeiten Verhaltenssignale vom Betriebssystem und senden diese Sensordaten an Ihre private, isolierte Cloud-Instanz von Microsoft Defender for Endpoint.

- Cloud-Sicherheitsanalysen: Durch Nutzung von Big Data, Gerätelernen und einzigartiger Microsoft-Optik im gesamten Windows-Ökosystem werden Unternehmens-Cloud-Produkte wie Microsoft 365 und Online-Assets aus Verhaltenssignalen in Erkenntnisse, Erkennungen und empfohlene Reaktionen auf erweiterte Bedrohungen.

- Threat Intelligence: Die Threat Intelligence von Microsoft wird täglich durch Billionen von Sicherheitssignalen informiert. In Kombination mit unserem globalen Team von Sicherheitsexperten und modernster künstlicher Intelligenz und maschinellem Lernen können wir Bedrohungen erkennen, die andere übersehen. Unsere Bedrohungsinformationen bieten unseren Kunden einen beispiellosen Schutz.

Defender for Endpoint ist auch Teil von Microsoft 365 Defender, einer einheitlichen Enterprise-Defense-Suite vor und nach einem Angriff, die Erkennung, Prävention, Untersuchung und Reaktion über Endpunkte, Identitäten, E-Mails und Anwendungen hinweg nativ koordiniert, um integrierten Schutz vor ausgeklügelten Angriffen zu bieten.

Erfahren Sie mehr über Microsoft Defender für Endpoint und Microsoft 365 Defender.

© 2021 Microsoft Corporation. Alle Rechte vorbehalten.

User Review

( votes)References

- Microsoft Security Signals, September 2021.

- Kompatible Hardware mit biometrischen Sensoren erforderlich

- Windows 10 Pro und höher unterstützen den Application Guard-Schutz für Microsoft Edge. Microsoft Defender Application Guard for Office erfordert Windows 10 Enterprise, und Microsoft 365 E5 oder Microsoft 365 E5 Security

- Holen Sie sich die kostenlose Microsoft Authenticator-App für Android oder iOS https://www.microsoft.com/en-us/security/mobile-authenticator-app

- Windows Hello unterstützt die Multi-Faktor-Authentifizierung einschließlich Gesichtserkennung, Fingerabdruck und PIN. Erfordert spezielle Hardware wie einen Fingerabdruckleser, einen beleuchteten IT-Sensor oder andere biometrische Sensoren und fähige Geräte.

- Abonnement separat erhältlich.

- Weitere Informationen: Lernen Sie den Microsoft Pluton-Prozessor kennen – Der Sicherheitschip, der für die Zukunft von Windows-PCs entwickelt wurde

- Dynamische Root-of-Trust-Messung und SMM-Isolierung

- Weitere Informationen zum Schutz der nächsten Generation mit Microsoft Defender Antivirus.

![]() Englisch

Englisch ![]() Japanisch

Japanisch ![]() Spanisch

Spanisch ![]() Portugiesisch, Brasilien

Portugiesisch, Brasilien ![]() Französisch

Französisch ![]() Türkisch

Türkisch ![]() Traditionelles Chinesisch

Traditionelles Chinesisch ![]() Koreanisch

Koreanisch