Der Azhi-Virus ist eine STOP/DJVU-Familie von Ransomware-artigen Infektionen. Dieser Virus verschlüsselt Ihre Dateien (Videos, Fotos, Dokumente), die durch eine bestimmte „.azhi“-Erweiterung verfolgt werden können. Es verwendet eine starke Verschlüsselungsmethode, die es unmöglich macht, den Schlüssel in irgendeiner Weise zu berechnen.

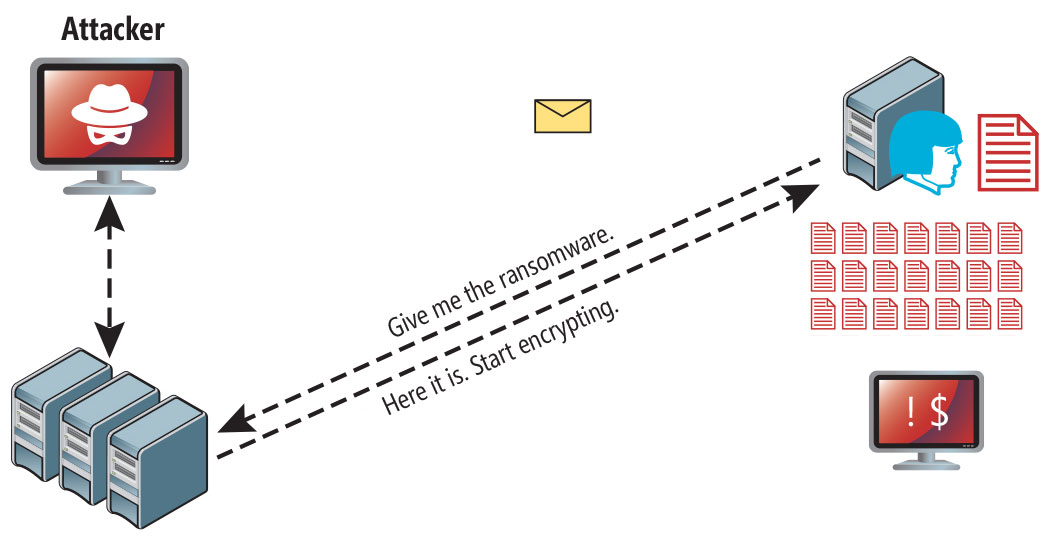

Azhi verwendet einen eindeutigen Schlüssel für jedes Opfer, mit einer Ausnahme:

- Wenn Azhi vor Beginn des Verschlüsselungsprozesses keine Verbindung zu seinem Command-and-Control-Server (C&C-Server) herstellen kann, verwendet es den Offline-Schlüssel. Dieser Schlüssel ist für alle Opfer gleich, wodurch es möglich ist, Dateien zu entschlüsseln, die während eines Ransomware-Angriffs verschlüsselt wurden.

Ich habe eine vollständige Sammlung aller möglichen Lösungen, Tipps und Praktiken zur Neutralisierung des Azhi-Virus und zur Entschlüsselung von Dateien zusammengestellt. In einigen Fällen ist es einfach, Ihre Dateien wiederherzustellen. Und manchmal ist es einfach unmöglich.

Es gibt mehrere universelle Methoden zur Wiederherstellung verschlüsselter .azhi-Dateien, die unten demonstriert werden. Es ist wichtig, die gesamte Bedienungsanleitung sorgfältig zu lesen und sicherzustellen, dass alles verstanden wird. Überspringen Sie keine Schritte. Jeder dieser Schritte ist sehr wichtig und muss von Ihnen durchgeführt werden.

Azhi-Virus?

☝️ Azhi kann korrekt als STOP/DJVU-Ransomware-Infektion identifiziert werden.

Azhi

🤔 Azhi-Virus ist Ransomware, die aus der DJVU/STOP-Familie stammt. Sein Hauptzweck besteht darin, Dateien zu verschlüsseln, die für Sie wichtig sind. Danach verlangt der Ransomware-Virus von seinen Opfern eine Lösegeldgebühr ($490 – $980) in BitCoin.

Die Azhi-Ransomware ist eine bestimmte Art von Malware, die Ihre Dateien verschlüsselt und Sie dann zwingt, für die Wiederherstellung zu bezahlen. Die Djvu/STOP-Ransomware-Familie wurde erstmals vom Virenanalysten Michael Gillespie aufgedeckt und analysiert.

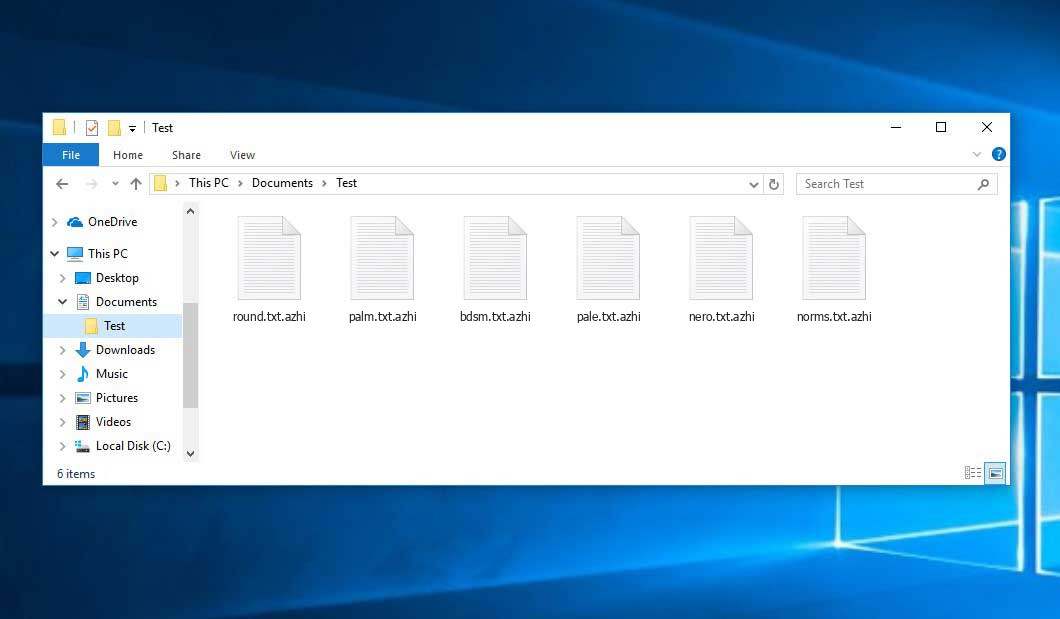

Der Azhi-Virus ähnelt anderer DJVU-Ransomware wie: Wwhu, Wwpl, Wwty. Dieser Virus verschlüsselt alle gängigen Dateitypen und fügt allen Dateien seine spezielle Erweiterung „.azhi“ hinzu. Beispielsweise wird die Datei „1.jpg“ in „1.jpg.azhi“ geändert. Sobald die Verschlüsselung abgeschlossen ist, generiert Virus eine spezielle Nachrichtendatei “_readme.txt” und legt sie in allen Ordnern ab, die die geänderten Dateien enthalten.

Das folgende Bild gibt eine klare Vorstellung davon, wie die Dateien mit der Erweiterung “.azhi” aussehen:

| Name | Azhi-Virus |

| Ransomware-Familie1 | DJVU/STOP2 Ransomware |

| Verlängerung | .azhi |

| Ransomware-Hinweis | _readme.txt |

| Geisel | Von 490 $ bis 980 $ (in Bitcoins) |

| Kontakt | support@fishmail.top, datarestorehelp@airmail.cc |

| Erkennung | MSIL/Kryptik.AJSO, Trojan.Win32.Injuke.hrwa, Trojan.Pirminay |

| Symptome |

|

| Fix-Tool | Um mögliche Malware-Infektionen zu entfernen, scannen Sie Ihren PC: 6-tägige kostenlose Testversion verfügbar. |

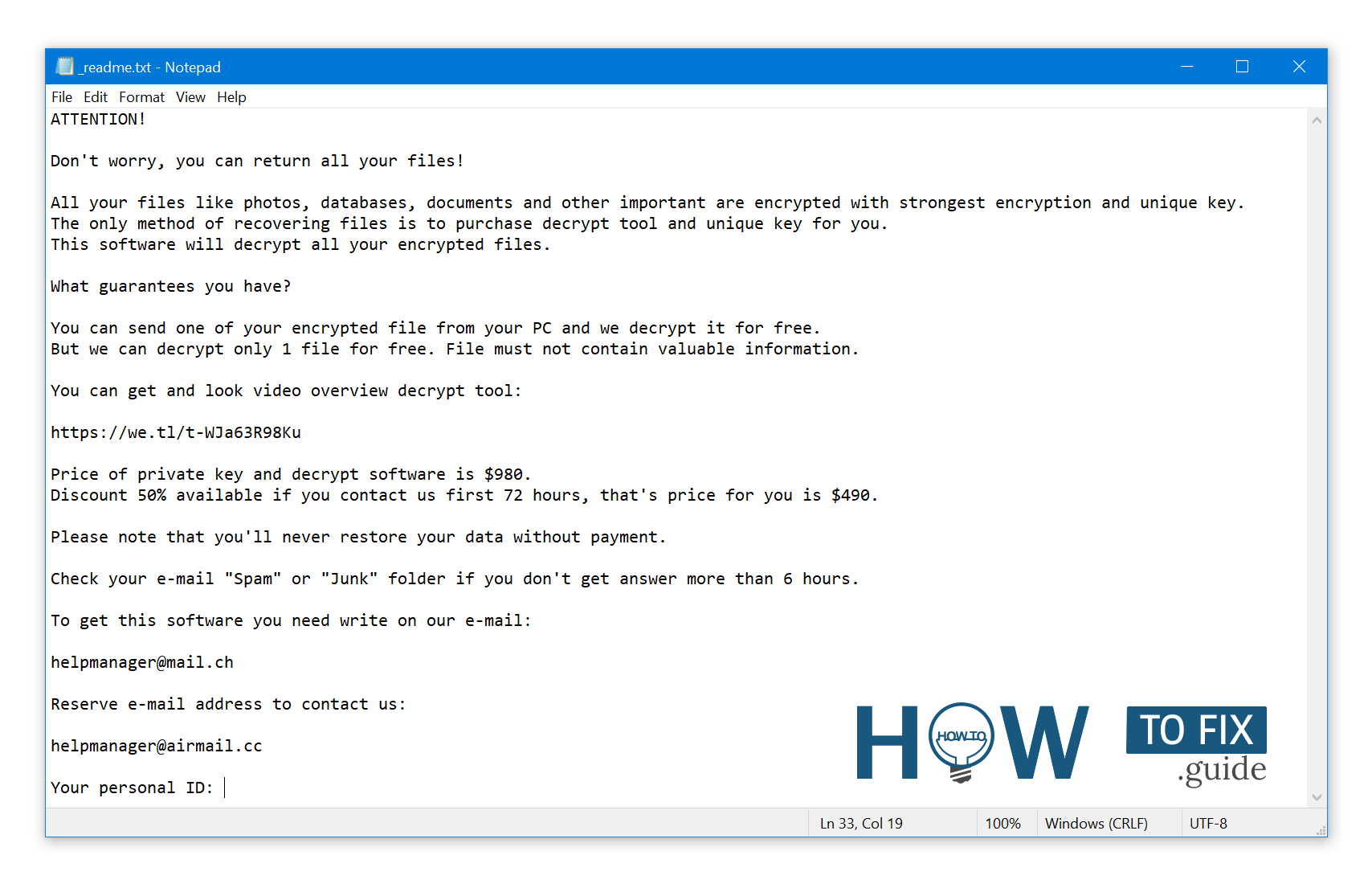

Dieser Text, der zur Zahlung auffordert, dient dazu, Dateien über den Entschlüsselungsschlüssel zurückzubekommen:

_readme.txt (STOP/DJVU Ransomware) – Die beängstigende Warnung, die von Benutzern verlangt, das Lösegeld zu zahlen, um die verschlüsselten Daten zu entschlüsseln, enthält diese frustrierenden Warnungen

Azhi Ransomware kommt als eine Reihe von Prozessen an, die verschiedene Aufgaben auf dem Computer eines Opfers ausführen sollen. Einer der ersten, der gestartet wird, ist winupdate.exe, ein kniffliger Prozess, der während des Angriffs eine gefälschte Windows-Update-Eingabeaufforderung anzeigt. Dies soll das Opfer davon überzeugen, dass eine plötzliche Systemverlangsamung durch ein Windows-Update verursacht wird. Gleichzeitig führt die Ransomware jedoch einen anderen Prozess aus (normalerweise mit vier zufälligen Zeichen benannt), der damit beginnt, das System nach Zieldateien zu durchsuchen und diese zu verschlüsseln. Als nächstes löscht die Ransomware Volumeschattenkopien mit dem folgenden CMD-Befehl vom System:

vssadmin.exe Delete Shadows /All /Quiet

Nach dem Löschen ist es unmöglich, den vorherigen Computerzustand unter Verwendung von Systemwiederherstellungspunkten wiederherzustellen. Die Sache ist die, dass Ransomware-Betreiber alle Windows-basierten Methoden loswerden, die dem Opfer helfen könnten, Dateien kostenlos wiederherzustellen. Darüber hinaus modifizieren die Gauner die Windows HOSTS-Datei, indem sie ihr eine Liste von Domänen hinzufügen und sie der localhost-IP zuordnen. Infolgedessen wird das Opfer beim Zugriff auf eine der blockierten Websites auf einen DNS_PROBE_FINISHED_NXDOMAIN-Fehler stoßen.

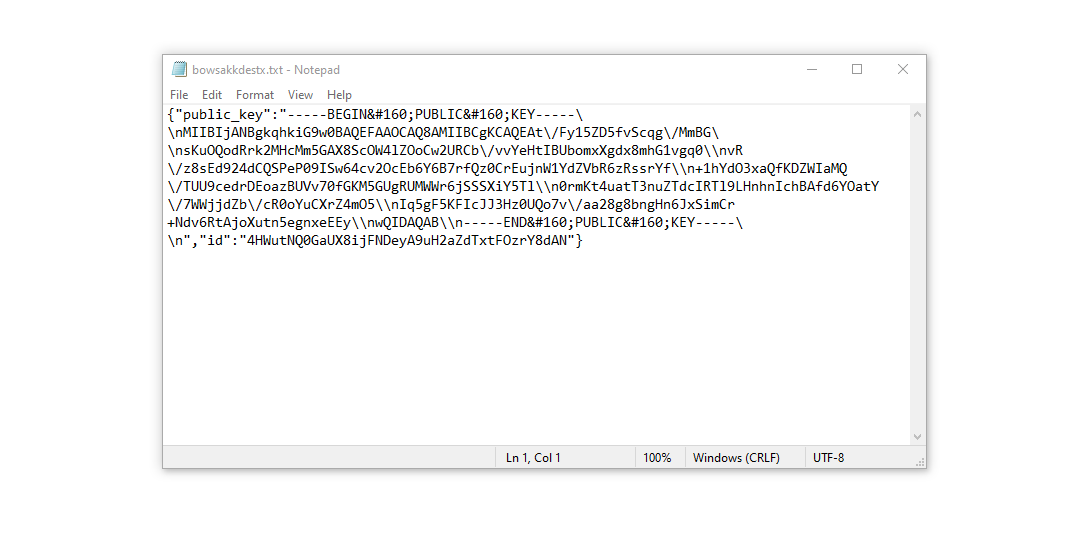

Wir haben festgestellt, dass Ransomware versucht, Websites zu blockieren, die verschiedene Anleitungen für Computerbenutzer veröffentlichen. Es ist offensichtlich, dass die Gauner durch die Beschränkung bestimmter Domänen versuchen, das Opfer daran zu hindern, relevante und hilfreiche Informationen zu Ransomware-Angriffen online zu erhalten. Der Virus speichert außerdem zwei Textdateien auf dem Computer des Opfers, die angriffsbezogene Details enthalten – den öffentlichen Verschlüsselungsschlüssel und die persönliche ID des Opfers. Diese beiden Dateien heißen bowsakkdestx.txt und PersonalID.txt.

Nach all diesen Modifikationen hört die Malware nicht auf. Varianten von STOP/DJVU tendieren dazu, Vidar-Passwortdiebstahl-Trojaner auf kompromittierten Systemen abzulegen. Diese Bedrohung hat eine lange Liste von Fähigkeiten, wie zum Beispiel:

- Stehlen von Steam, Telegram, Skype-Login/Passwort;

- Kryptowährungs-Wallets stehlen;

- Malware auf den Computer herunterladen und ausführen;

- Klauen von Browser-Cookies, gespeicherten Passwörtern, Browserverlauf und mehr;

- Anzeigen und Manipulieren von Dateien auf dem Computer des Opfers;

- Den Hackern erlauben, andere Aufgaben auf dem Computer des Opfers aus der Ferne auszuführen.

Der von der DJVU/STOP-Ransomware verwendete Kryptografiealgorithmus ist AES-256. Wenn Ihre Dokumente also mit einem Online-Entschlüsselungsschlüssel verschlüsselt wurden, der völlig anders ist. Die traurige Realität ist, dass es unmöglich ist, die Dateien ohne den eindeutigen Schlüssel zu entschlüsseln.

Falls Azhi im Online-Modus gearbeitet hat, ist es Ihnen nicht möglich, Zugriff auf den AES-256-Schlüssel zu erhalten. Es wird auf einem Remote-Server gespeichert, der den Betrügern gehört, die den Azhi-Virus fördern.

Für den Erhalt des Entschlüsselungsschlüssels sollte die Zahlung 980 $ betragen. Um die Zahlungsdetails zu erhalten, werden die Opfer durch die Nachricht aufgefordert, sich per E-Mail an die Betrüger zu wenden (support@fishmail.top).

Zahlen Sie nicht für Azhi!

Bitte versuchen Sie, die verfügbaren Backups oder das Decrypter-Tool zu verwenden

Die Datei _readme.txt gibt außerdem an, dass die Computerbesitzer sich ab dem Zeitpunkt der Verschlüsselung der Dateien 72 Stunden lang mit den Azhi-Vertretern in Verbindung setzen müssen. Unter der Bedingung, dass Sie sich innerhalb von 72 Stunden mit uns in Verbindung setzen, erhalten Benutzer einen Rabatt von 50 %. Dadurch wird der Lösegeldbetrag auf 490 $ minimiert). Halten Sie sich jedoch von der Zahlung des Lösegelds fern!

Ich empfehle Ihnen dringend, diese Betrüger nicht zu kontaktieren und nicht zu bezahlen. Die eine der am besten funktionierenden Lösungen zur Wiederherstellung verlorener Daten – verwenden Sie einfach die verfügbaren Backups oder verwenden Sie Decrypter Werkzeug.

Die Besonderheit all dieser Viren wendet eine ähnliche Reihe von Aktionen an, um den eindeutigen Entschlüsselungsschlüssel zu generieren, um die verschlüsselten Daten wiederherzustellen.

Sofern sich die Ransomware nicht noch in der Entwicklungsphase befindet oder einige schwer nachvollziehbare Fehler aufweist, können Sie die verschlüsselten Daten nicht manuell wiederherstellen. Die einzige Lösung, um den Verlust Ihrer wertvollen Daten zu verhindern, besteht darin, regelmäßig Sicherungskopien Ihrer wichtigen Dateien zu erstellen.

Beachten Sie, dass selbst wenn Sie solche Backups regelmäßig pflegen, sie an einem bestimmten Ort abgelegt werden sollten, ohne herumzulungern und nicht mit Ihrer Haupt-Workstation verbunden zu sein.

Zum Beispiel kann die Sicherung auf dem USB-Flash-Laufwerk oder einem alternativen externen Festplattenspeicher aufbewahrt werden. Optional können Sie auf die Hilfe zur Online-(Cloud-)Informationsspeicherung verweisen.

Unnötig zu erwähnen, dass, wenn Sie Ihre Backup-Daten auf Ihrem gemeinsamen Gerät aufbewahren, diese ebenso wie andere Daten ähnlich verschlüsselt sein können.

Aus diesem Grund ist es sicherlich keine gute Idee, das Backup auf Ihrem Haupt-PC zu lokalisieren.

Wie wurde ich infiziert?

Ransomware verfügt über verschiedene Methoden, die in Ihr System integriert werden können. Aber es spielt keine Rolle, welche Methode in Ihrem Fall verwendet wurde.

Azhi-Angriff nach einem erfolgreichen Phishing-Versuch.

Dennoch sind dies die häufigsten Lecks, durch die es in Ihren PC eingeschleust werden kann:

- versteckte Installation zusammen mit anderen Apps, insbesondere den Dienstprogrammen, die als Freeware oder Shareware funktionieren;

- Dubioser Link in Spam-E-Mails, der zum Viren-Installer führt

- kostenlose Online-Hosting-Ressourcen;

- Verwendung illegaler Peer-to-Peer-Ressourcen (P2P) zum Herunterladen von Raubkopien.

Es gab Fälle, in denen der Azhi-Virus als legitimes Tool getarnt war, beispielsweise in den Nachrichten, in denen aufgefordert wurde, unerwünschte Software- oder Browser-Updates zu initiieren. Auf diese Weise zielen einige Online-Betrüger normalerweise darauf ab, Sie zur manuellen Installation der Azhi-Ransomware zu zwingen, indem Sie tatsächlich direkt an diesem Prozess teilnehmen.

Sicherlich zeigt die gefälschte Update-Warnung nicht an, dass Sie die Ransomware tatsächlich injizieren werden. Diese Installation wird unter einer Warnung versteckt, in der erwähnt wird, dass Sie angeblich Adobe Flash Player oder ein anderes zweifelhaftes Programm aktualisieren sollten.

Natürlich stellen die gecrackten Apps auch den Schaden dar. Die Nutzung von P2P ist sowohl illegal als auch kann zur Injektion von schwerwiegender Malware führen, einschließlich der Azhi-Ransomware.

Was können Sie zusammenfassend tun, um die Injektion der Azhi-Ransomware in Ihr Gerät zu vermeiden? Auch wenn es keine 100%ige Garantie gibt, dass Ihr PC nicht beschädigt wird, möchte ich Ihnen einige Tipps geben, um das Eindringen von Azhi zu verhindern. Sie müssen heute vorsichtig sein, wenn Sie kostenlose Software installieren.

Stellen Sie sicher, dass Sie immer lesen, was die Installer zusätzlich zum kostenlosen Hauptprogramm anbieten. Vermeiden Sie das Öffnen dubioser E-Mail-Anhänge. Öffnen Sie keine Dateien von unbekannten Adressaten. Natürlich muss Ihr aktuelles Sicherheitsprogramm immer aktualisiert werden.

Die Malware spricht nicht offen über sich. Es wird nicht in der Liste Ihrer verfügbaren Programme aufgeführt. Es wird jedoch unter einem bösartigen Prozess maskiert, der regelmäßig im Hintergrund ausgeführt wird, beginnend mit dem Moment, in dem Sie Ihren PC starten.

Wie entferne ich den Azhi-Virus?

Zusätzlich zur Verschlüsselung der Dateien eines Opfers hat der Azhi-Virus auch damit begonnen, den Vidar Stealer auf dem Computer zu installieren, um Kontoanmeldeinformationen, Wallets für Kryptowährungen, Desktop-Dateien und mehr zu stehlen.3

Gründe, warum ich GridinSoft4

Es gibt keinen besseren Weg, Ransomware zu erkennen, zu entfernen und zu verhindern, als eine Anti-Malware-Software von GridinSoft zu verwenden.5.

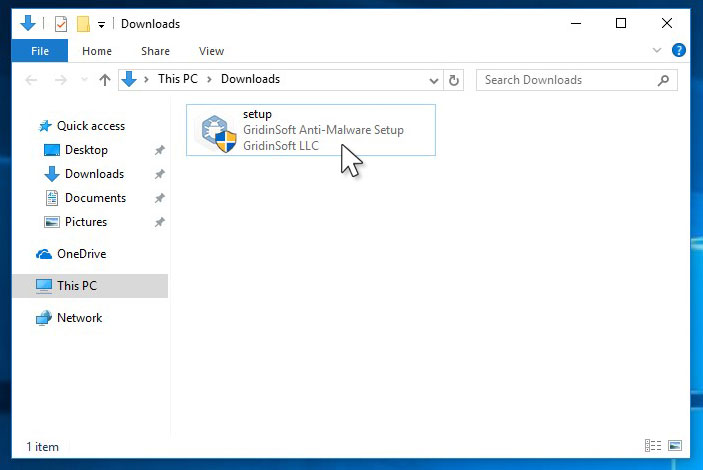

Laden Sie das Tool zum Entfernen herunter.

Sie können GridinSoft Anti-Malware herunterladen, indem Sie auf die Schaltfläche unten klicken:

Run the setup file.

Wenn der Download der Setup-Datei abgeschlossen ist, doppelklicken Sie auf die Datei setup-antimalware-fix.exe, um GridinSoft Anti-Malware auf Ihrem System zu installieren.

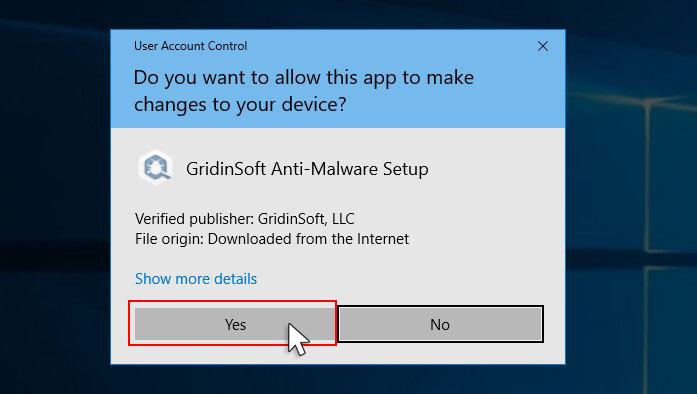

Eine User Account Control, die Sie fragt, ob Sie GridinSoft Anti-Malware erlauben möchten, Änderungen an Ihrem Gerät vorzunehmen. Sie sollten also auf „Ja“ klicken, um mit der Installation fortzufahren.

Drücken Sie die Schaltfläche “Installieren”.

Nach der Installation wird Anti-Malware automatisch ausgeführt.

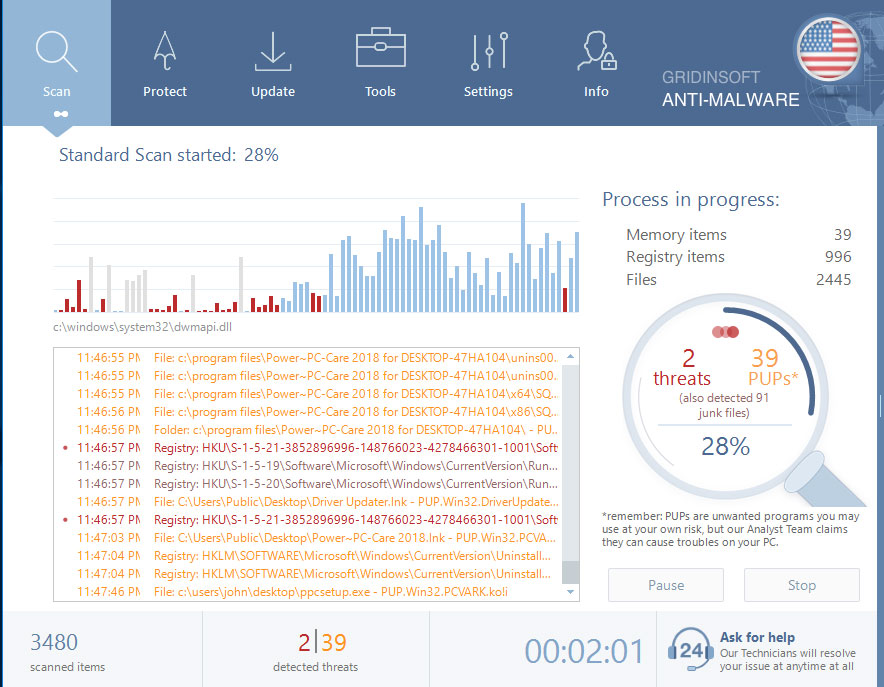

Warten Sie auf vollständig.

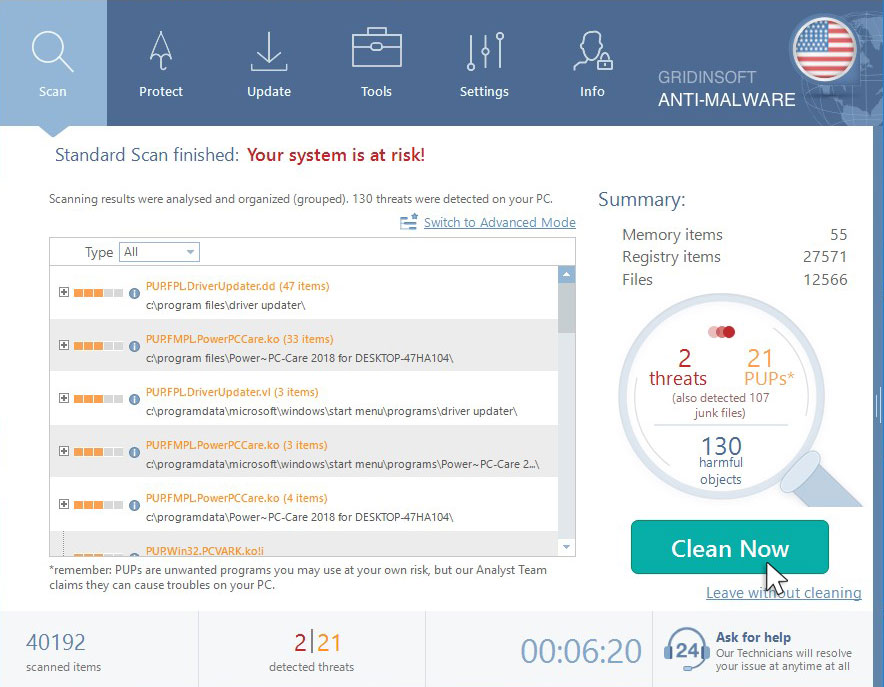

GridinSoft Anti-Malware scannt Ihren Computer automatisch auf Azhi-Infektionen und andere bösartige Programme. Dieser Vorgang kann 20-30 Minuten dauern, daher schlage ich vor, dass Sie den Status des Scanvorgangs regelmäßig überprüfen.

Klicken Sie auf „Jetzt reinigen“.

Wenn der Scan abgeschlossen ist, sehen Sie die Liste der Infektionen, die GridinSoft Anti-Malware erkannt hat. Um sie zu entfernen, klicken Sie auf die Schaltfläche „Jetzt reinigen“ in der rechten Ecke.

Trojan Killer für besondere Fälle

In einigen bestimmten Fällen kann die Azhi-Ransomware die Ausführung von Setup-Dateien verschiedener Anti-Malware-Programme blockieren. In dieser Situation müssen Sie das Wechsellaufwerk mit einem vorinstallierten Antiviren-Tool verwenden.

Es gibt eine wirklich kleine Anzahl von Sicherheitstools, die auf den USB-Laufwerken eingerichtet werden können, und Antivirenprogramme, die dies tun können, erfordern in den meisten Fällen den Erwerb einer recht teuren Lizenz. Für diesen Fall kann ich Ihnen empfehlen, eine andere Lösung von GridinSoft zu verwenden – Trojan Killer Portable. Es verfügt über einen 14-tägigen kostenlosen Testmodus, der alle Funktionen der kostenpflichtigen Version bietet 6. Dieser Begriff wird definitiv zu 100% ausreichen, um Malware auszulöschen.

Video-Leitfaden

Wie entschlüsselt man .azhi-Dateien?

Wiederherstellungslösung für große “.azhi-Dateien“

Versuchen Sie, die .azhi-Erweiterung von einigen GROSSEN Dateien zu entfernen und sie zu öffnen. Entweder hat die Azhi-Ransomware die Datei gelesen und nicht verschlüsselt, oder sie hat einen Fehler verursacht und den Dateimarker nicht hinzugefügt. Wenn Ihre Dateien sehr groß sind (2 GB+), ist letzteres am wahrscheinlichsten. Bitte lassen Sie mich in den Kommentaren wissen, ob das für Sie funktioniert.

Die neuesten Erweiterungen wurden Ende August 2019 veröffentlicht, nachdem die Kriminellen Änderungen vorgenommen hatten. Dazu gehören Wwza, Oohu, Oopl, etc.

Aufgrund der von den Kriminellen vorgenommenen Änderungen wird STOPDecrypter nicht mehr unterstützt. Es wurde entfernt und durch den von Emsisoft und Michael Gillespie.

Sie können das kostenlose Entschlüsselungstool hier herunterladen: Entschlüsseler für STOP Djvu.

Laden Sie das Entschlüsselungstool herunter und führen Sie es aus.

Beginnen Sie mit dem Herunterladen des Entschlüsselungstools.

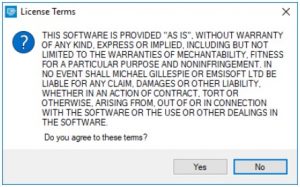

Stellen Sie sicher, dass Sie das Entschlüsselungsprogramm als Administrator starten. Sie müssen den erscheinenden Lizenzbedingungen zustimmen. Klicken Sie dazu auf die Schaltfläche “Ja“:

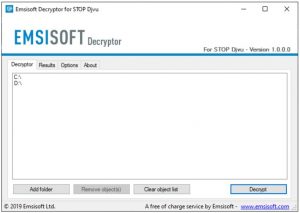

Sobald Sie die Lizenzbedingungen akzeptieren, erscheint die Hauptbenutzeroberfläche des Decryptors:

Wählen Sie Ordner für die Entschlüsselung aus.

Basierend auf den Standardeinstellungen füllt der Entschlüsseler automatisch die verfügbaren Speicherorte aus, um die derzeit verfügbaren Laufwerke (die verbundenen), einschließlich der Netzlaufwerke, zu entschlüsseln. Zusätzliche (optionale) Standorte können mit Hilfe der Schaltfläche “Hinzufügen” ausgewählt werden.

Entschlüsseler schlagen normalerweise mehrere Optionen unter Berücksichtigung der spezifischen Malware-Familie vor. Die aktuell möglichen Optionen werden im Reiter Optionen dargestellt und können dort aktiviert bzw. deaktiviert werden. Unten finden Sie eine detaillierte Liste der derzeit aktiven Optionen.

Klicken Sie auf die Schaltfläche „Entschlüsseln“.

Sobald Sie alle gewünschten Orte zur Entschlüsselung in die Liste aufgenommen haben, klicken Sie auf die Schaltfläche „Entschlüsseln“, um den Entschlüsselungsvorgang einzuleiten.

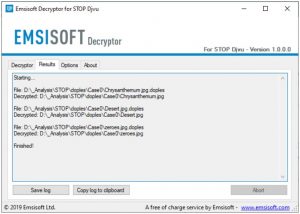

Beachten Sie, dass der Hauptbildschirm Sie möglicherweise zu einer Statusansicht führt, die Sie über den aktiven Prozess und die Entschlüsselungsstatistik Ihrer Daten informiert:

Der Entschlüsseler benachrichtigt Sie, sobald der Entschlüsselungsvorgang abgeschlossen ist. Wenn Sie den Bericht für Ihre persönlichen Unterlagen benötigen, können Sie ihn über die Schaltfläche „Protokoll speichern“ speichern. Beachten Sie, dass es auch möglich ist, es direkt in Ihre Zwischenablage zu kopieren und es hier in E-Mails oder Nachrichten einzufügen, wenn Sie dies benötigen.

Der Emsisoft Decryptor zeigt nach einem fehlgeschlagenen Versuch, Ihre azhi-Dateien wiederherzustellen, möglicherweise andere Meldungen an:

✓ Error: Unable to decrypt file with ID: [your ID]

✓ No key for New Variant online ID: [your ID]

Hinweis: Diese ID scheint eine Online-ID zu sein, eine Entschlüsselung ist nicht möglich

✓ Result: No key for new variant offline ID: [example ID]

Diese ID scheint eine Offline-ID zu sein. Eine Entschlüsselung kann in Zukunft möglich sein.

Es kann einige Wochen oder Monate dauern, bis der Entschlüsselungsschlüssel gefunden und in den Entschlüsseler hochgeladen wird. Bitte folgen Sie den Aktualisierungen bezüglich der entschlüsselbaren DJVU-Versionen hier.

✓ Remote name could not be resolved

Wie stellt man .azhi-Dateien wieder her?

In einigen Fällen ist die Azhi-Ransomware Ihren Dateien nicht zum Verhängnis…

Als nächstes kommt die Funktion des Azhi-Ransomware-Verschlüsselungsmechanismus: Sie verschlüsselt jede Datei Byte für Byte, speichert dann eine Dateikopie und löscht (und nicht überschreibt!) die Originaldatei. Daher gehen die Informationen zum Dateispeicherort auf der physischen Festplatte verloren, aber die Originaldatei wird nicht von der physischen Festplatte gelöscht. Die Zelle oder der Sektor, in dem diese Datei gespeichert wurde, kann diese Datei noch enthalten, sie wird jedoch nicht vom Dateisystem aufgelistet und kann durch Daten überschrieben werden, die nach dem Löschen auf diese Platte geladen wurden. Daher ist es möglich, Ihre Dateien mit spezieller Software wiederherzustellen.

Wie dem auch sei, nachdem mir klar wurde, dass es sich um einen Online-Algorithmus handelt, ist es unmöglich, meine verschlüsselten Dateien wiederherzustellen. Zum Zeitpunkt des Virus hatte ich auch meine Backup-Festplatte angeschlossen, und auch diese war infiziert, oder so dachte ich. Jeder Ordner auf meiner Backup-Festplatte wurde infiziert und verschlüsselt. Trotzdem habe ich fast 80% meiner 2 TB Speicherplatz wiederhergestellt, obwohl ich einige wichtige Dateien verloren habe.

Als ich die Ordner durchging, bemerkte ich in jedem Ordner die readme.txt Lösegeldnotiz. Ich öffnete einige der Ordner und stellte fest, dass alle Dateien, die sich nicht in einem Unterordner befanden, verschlüsselt worden waren. Allerdings entdeckte ich einen Fehler und einen kleinen Hoffnungsschimmer, als ich in die Unterordner in anderen Ordnern ging und feststellte, dass diese Dateien nicht verschlüsselt worden waren. Jeder Ordner auf meinen Laufwerken C und D, einschließlich der Unterordner, wurde verschlüsselt, aber dies war nicht der Fall bei der Backup-Festplatte. Das Erstellen von Unterordnern innerhalb eines Ordners hat 80% meiner Daten gerettet.

Wie gesagt, ich glaube, dass dies nur eine kleine Schwachstelle auf einer Backup-Festplatte ist. Seitdem habe ich weitere 10 % meiner Daten auf einer anderen Festplatte auf einem anderen PC gefunden. Mein Rat ist also, wenn Sie eine Backup-Festplatte verwenden, erstellen Sie Unterordner. Ich hatte Glück, nehme ich an. Aber ich hatte auch Pech, dass der Virus zuschlug, als ich einige Dateien von meinem Backup übertrug.

Hoffentlich kann dies einigen anderen Menschen in meiner Situation helfen.

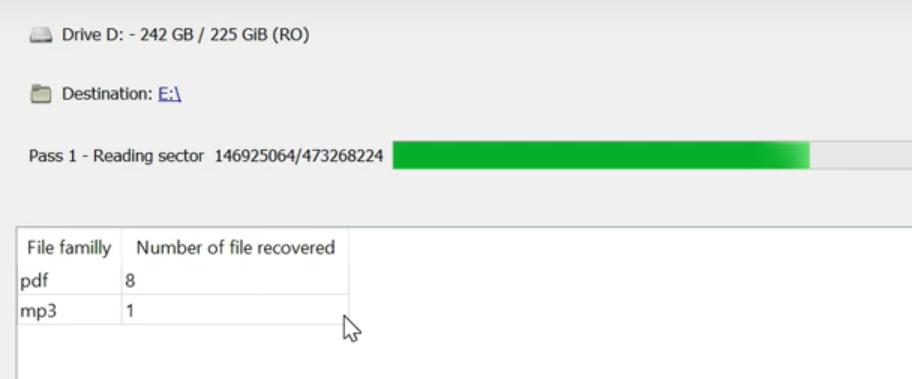

Jamie NewlandWiederherstellen Ihrer Dateien mit PhotoRec

PhotoRec ist ein Open-Source-Programm, das ursprünglich für die Wiederherstellung von Dateien von beschädigten Datenträgern oder für die Wiederherstellung von Dateien erstellt wurde, falls sie gelöscht wurden. Im Laufe der Zeit konnte dieses Programm jedoch die Dateien von 400 verschiedenen Erweiterungen wiederherstellen. Daher kann es nach dem Ransomware-Angriff zur Datenwiederherstellung verwendet werden.

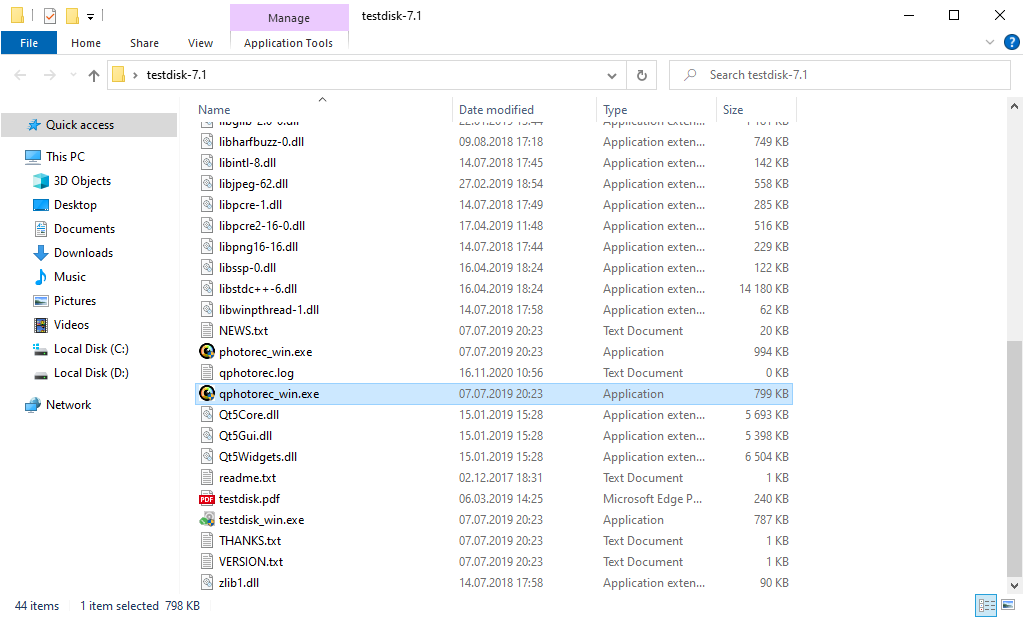

Zuerst müssen Sie diese App herunterladen. Es ist 100% kostenlos, aber der Entwickler gibt an, dass es keine Garantie dafür gibt, dass Ihre Dateien wiederhergestellt werden. PhotoRec wird in einem Paket mit anderen Dienstprogrammen desselben Entwicklers vertrieben – TestDisk. Das heruntergeladene Archiv trägt den Namen TestDisk, aber keine Sorge. PhotoRec-Dateien sind direkt darin enthalten.

Um PhotoRec zu öffnen, müssen Sie die Datei “qphotorec_win.exe” finden und öffnen. Es ist keine Installation erforderlich – dieses Programm hat alle benötigten Dateien im Archiv, daher können Sie es auf Ihr USB-Laufwerk stecken und versuchen, Ihren Freunden/Eltern/allen zu helfen, die von DJVU/STOP-Ransomware.

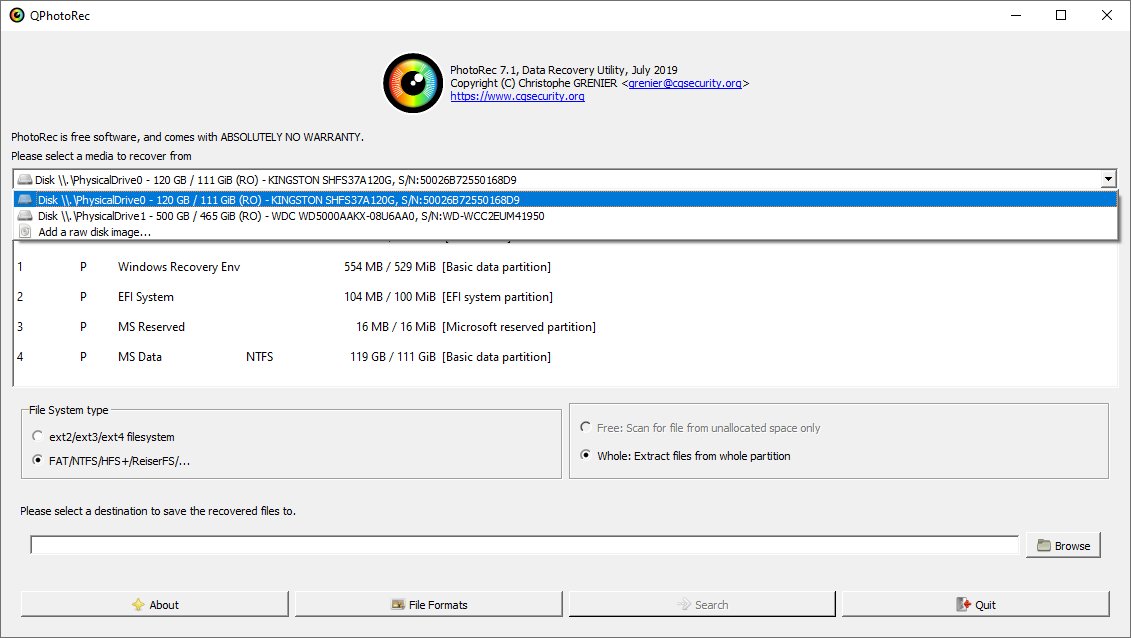

Nach dem Start sehen Sie den Bildschirm, der Ihnen die vollständige Liste Ihrer Festplattenplätze zeigt. Diese Information ist jedoch wahrscheinlich nutzlos, da das erforderliche Menü etwas höher platziert ist. Klicken Sie auf diese Leiste und wählen Sie dann die Festplatte aus, die von Ransomware angegriffen wurde.

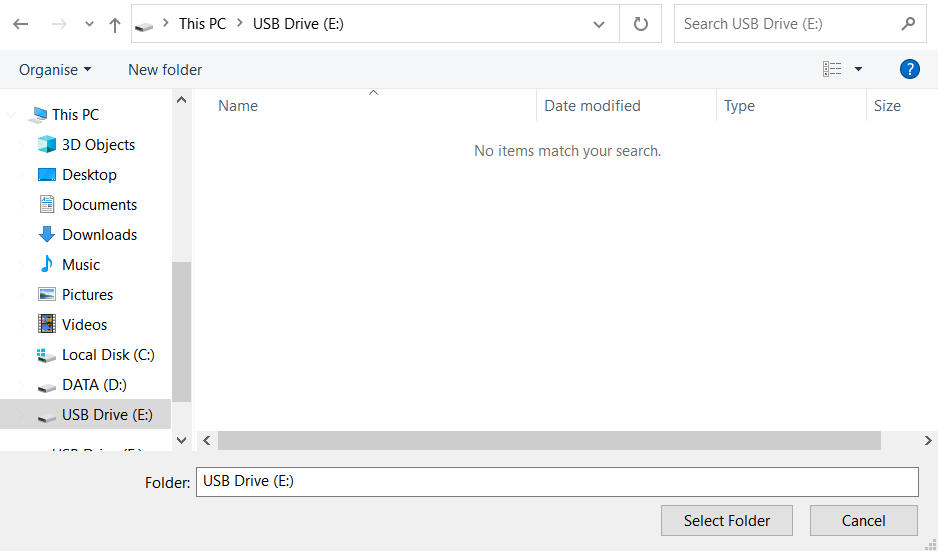

Nachdem Sie die Festplatte ausgewählt haben, müssen Sie den Zielordner für die wiederhergestellten Dateien auswählen. Dieses Menü befindet sich im unteren Teil des PhotoRec-Fensters. Am besten exportieren Sie sie auf ein USB-Laufwerk oder einen anderen Wechseldatenträger.

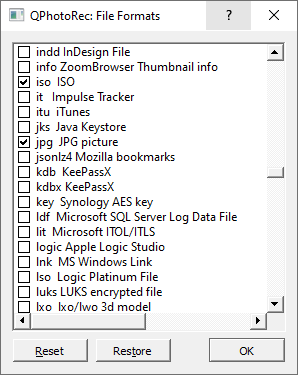

Dann müssen Sie die Dateiformate angeben. Diese Option befindet sich ebenfalls ganz unten. Wie bereits erwähnt, kann PhotoRec Dateien in etwa 400 verschiedenen Formaten wiederherstellen.

Schließlich können Sie die Dateiwiederherstellung starten, indem Sie auf die Schaltfläche „Suchen“ klicken. Sie sehen den Bildschirm, auf dem die Ergebnisse des Scans und der Wiederherstellung angezeigt werden.

Anleitung zur Wiederherstellung von Azhi-Dateien

Frequently Asked Questions

Auf keinen Fall. Diese Dateien werden durch Ransomware verschlüsselt. Der Inhalt von .azhi-Dateien ist erst verfügbar, nachdem sie entschlüsselt wurden.

Wenn Ihre in den .azhi-Dateien verbliebenen Daten sehr wertvoll sind, haben Sie höchstwahrscheinlich eine Sicherungskopie erstellt.

Wenn nicht, können Sie versuchen, sie über die Systemfunktion wiederherzustellen – Restore Point.

Alle anderen Methoden erfordern Geduld.

Natürlich nicht. Ihre verschlüsselten Dateien stellen keine Bedrohung für den Computer dar. Was passiert ist, ist bereits passiert.

Sie benötigen GridinSoft Anti-Malware, um aktive Systeminfektionen zu entfernen. Der Virus, der Ihre Dateien verschlüsselt hat, ist höchstwahrscheinlich noch aktiv und führt regelmäßig einen Test durch, um noch mehr Dateien zu verschlüsseln. Außerdem installieren diese Viren häufig Keylogger und Hintertüren für weitere böswillige Aktionen (z. B. Diebstahl von Passwörtern, Kreditkarten).

In dieser Situation müssen Sie den Memory Stick mit einem vorinstallierten Trojan Killer vorbereiten.

Hab Geduld. Sie sind mit der neuen Version der STOP/DJVU-Ransomware infiziert, und die Entschlüsselungsschlüssel wurden noch nicht veröffentlicht. Verfolgen Sie die Neuigkeiten auf unserer Website.

Wir halten Sie auf dem Laufenden, wenn neue Azhi-Schlüssel oder neue Entschlüsselungsprogramme erscheinen.

Die Azhi-Ransomware verschlüsselt nur die ersten 150 KB der Dateien. MP3-Dateien sind also ziemlich groß, einige Mediaplayer (z. B. Winamp) können die Dateien möglicherweise abspielen, aber – die ersten 3-5 Sekunden (der verschlüsselte Teil) fehlen.

Sie können versuchen, eine Kopie einer verschlüsselten Originaldatei zu finden:

- Dateien, die Sie aus dem Internet heruntergeladen haben und die verschlüsselt wurden und die Sie erneut herunterladen können, um das Original zu erhalten.

- Bilder, die Sie mit Familie und Freunden geteilt haben, die sie Ihnen einfach zurücksenden können.

- Fotos, die Sie in soziale Medien oder Cloud-Dienste wie Carbonite, OneDrive, iDrive, Google Drive usw. hochgeladen haben

- Anhänge in E-Mails, die Sie gesendet oder empfangen und gespeichert haben.

- Dateien auf einem älteren Computer, Flash-Laufwerk, externen Laufwerk, einer Kamera-Speicherkarte oder einem iPhone, von dem Sie Daten auf den infizierten Computer übertragen haben.

Ich brauche Ihre Hilfe, um diesen Artikel zu teilen.

Du bist an der Reihe, anderen Menschen zu helfen. Ich habe diesen Artikel geschrieben, um Menschen wie Ihnen zu helfen. Sie können die folgenden Schaltflächen verwenden, um dies auf Ihren bevorzugten sozialen Medien Facebook, Twitter oder Reddit zu teilen.

Brendan SmithUser Review

( votes)References

- Meine Dateien werden durch Ransomware verschlüsselt, was soll ich jetzt tun?

- Über DJVU (STOP) Ransomware.

- Sicherheitslücke in Windows-Passwörtern (Mimikatz HackTool): https://howtofix.guide/mimikatz-hacktool/

- GridinSoft Anti-Malware Review von der HowToFix-Website empfehlen würde: https://howtofix.guide/gridinsoft-anti-malware/

- Weitere Informationen zu GridinSoft-Produkten: https://gridinsoft.com/comparison

- Überprüfung des Trojaner-Killers: https://howtofix.guide/trojan-killer/

![]() Englisch

Englisch ![]() Japanisch

Japanisch ![]() Spanisch

Spanisch ![]() Portugiesisch, Brasilien

Portugiesisch, Brasilien ![]() Französisch

Französisch ![]() Türkisch

Türkisch ![]() Traditionelles Chinesisch

Traditionelles Chinesisch ![]() Koreanisch

Koreanisch ![]() Indonesisch

Indonesisch ![]() Hindi

Hindi ![]() Italienisch

Italienisch