Die meisten E-Mail-Sicherheitsfilter sind besonders hilfreich, um sicherzustellen, dass Spam-E-Mails niemals in den Posteingang gelangen. Trotzdem sind sie weitaus weniger effizient, wenn es darum geht, Phishing zu blockieren, was als komplexeres Problem bekannt ist. Aktuelle Phishing-Methoden sind ziemlich knifflig, sie können E-Mail-Sicherheitsfilter umgehen und greifen Ihre Kunden und Mitarbeiter an.

Eine maßgeschneiderte Phishing-E-Mail sieht in vielen Fällen fast identisch aus mit einer echten E-Mail eines bekannten Unternehmens. Oft klicken Leute auf Phishing-Links und denken, dass sie mit bekannten Giganten wie Microsoft und PayPal verwandt sind, weil sie glauben, dass sie sich bei einem echten Konto anmelden. Bei bestimmten Phishing-Angriffen übertragen Opfer ihre Anmeldeinformationen unbeabsichtigt auf Online-Betrug. Häufiger kommt es vor, dass die Opfer auf einen Phishing-Link oder -Anhang klicken, der zur Malware– oder Ransomware-Injektion auf ihren Geräten führt.

Bei den unten genannten Phishing-Methoden handelt es sich um äußerst ausgefeilte Verschleierungsansätze, die Online-Betrug zur Umgehung der Office 365-Sicherheit verwendet. Höchstwahrscheinlich sind sie für den Kunden äußerst schwer zu erkennen und können daher den Exchange Online Protection (EOP) und sichere E-Mail-Gateways (SEGs) ohne wesentliche Komplikationen umgehen.

Echte Links anwenden

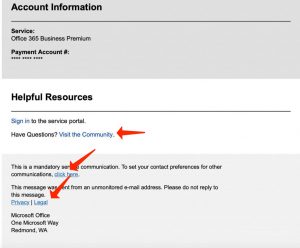

Die meisten E-Mail-Filter analysieren regelmäßig bekannte schädliche URLs. Um eine Identifizierung zu vermeiden, fügen Phisher echte Links zu ihren Phishing-E-Mails ein. Viele E-Mail-Filter scannen eine Reihe anständiger Links und kommen zu dem Schluss, dass die E-Mail sicher ist. In den neuesten Phishing-E-Mails von Microsoft Office 365 [efn_note]Anti-Phishing-Schutz in Microsoft 365: https://docs.microsoft.com/en-us/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide[/efn_note] , die von HowToFix.Guide veröffentlicht wurden, hat der Phisher eine anständige Antwort-E-Mail-Adresse und echte Links zu den Community-, Rechts- und Datenschutzseiten von Microsoft eingefügt. Sie haben auch einen Link zur Webseite mit den Kontakteinstellungen von Microsoft hinzugefügt, auf der Kunden ihre ausgewählten Kommunikationsparameter für Programme wie SharePoint und OneDrive aktualisieren können.

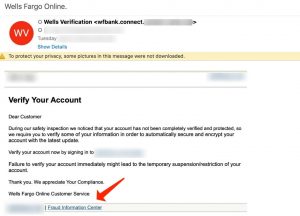

Im unten angegebenen Fall einer von Vade Secure identifizierten Phishing-E-Mail von Wells Fargo hat der Phisher sogar einen Link zum Betrugsdatenzentrum der Bank eingefügt.

Mischen von echten und bösartigen Codes

Eine bekannte Phishing-E-Mail- oder Malware-Infektion hat eine Signatur, die von EOP identifiziert werden kann. Eine Methode zur Verschleierung der Signatur besteht darin, echten und bösartigen Code zu mischen. Anspruchsvolle Microsoft-Phishing-Webseiten verfügen beispielsweise über CSS und JavaScript von echten Microsoft-Seiten, z. B. der Office 365-Anmeldeseite. Andere Methoden können das zufällige Codieren von Zeichen, das Bereitstellen von unsichtbarem Text, das Einfügen von Leerzeichen und das Angeben zufälliger Parameter für HTML-Attribute umfassen. Der Zweck des Mischens von anständigem und bösartigem Code besteht darin, sicherzustellen, dass jede E-Mail für den Filter eindeutig ist.

Anwenden von Weiterleitungen und Linkverkürzern

Zeit ist sehr wichtig, wenn es um Phishing geht. Um potenzielle Opfer zu der Annahme zu verleiten, dass nichts außerhalb des Platzes liegt, leiten Phisher sie nach dem Phishing-Angriff auf eine anständige Webseite weiter. Wenn ein Opfer beispielsweise die Office 365-Anmeldedaten auf einer gefährlichen Webseite bereitstellt, wird es an Office 365.com oder eine andere Microsoft-Ressource weitergeleitet.

Ein weiteres Beispiel für den Missbrauch von Weiterleitungen, das „Time-Bombing“, ist ein Phishing-Ansatz, der sich auf die Erstellung einer URL-Umleitung von einer legitimen Ressource zu einer Phishing-Webseite bezieht. Zeitbomben sind äußerst effektiv, da die E-Mail zum Zeitpunkt der Zustellung einen anständigen Microsoft-Link enthält, wenn sie zuerst von einem E-Mail-Filter gescannt wird. Die Weiterleitung zur Phishing-Site erfolgt erst, nachdem die E-Mail das Gerät des Opfers erfolgreich erreicht hat.

Bei einer anderen Methode, die zum Verschleiern eines bekannten Phishing-Links angewendet wird, verweisen Phisher auf die Hilfe von URL-Kürzern, beispielsweise auf TinyURL und Bitly. Solche kostenlosen Dienstprogramme ändern lange URLs in verkürzte Links – Aliase, die keine Ähnlichkeit mit der ursprünglichen URL haben. Die meisten E-Mail-Filter, die eine Signatur untersuchen, erkennen sie in einer verkürzten Phishing-URL nicht.

Verschleierte Firmenlogos

Ähnlich wie bei anderen Komponenten bekannter Phishing-Seiten können Logos bestimmte HTML-Attribute aufweisen, die durch einen E-Mail-Filter identifiziert werden können, der nach Signaturen sucht. Um eine Erkennung zu verhindern, ändern Phisher Firmenlogos, um sicherzustellen, dass sie für das menschliche Auge unsichtbar, für einen Filter jedoch eindeutig sind. Wenn Sie beispielsweise einen HTML-Parameter wie Farbe oder Form um ein einzelnes Zeichen ändern, ist die Signatur nahezu identisch mit einer bekannten Phishing-Seite und somit absolut eindeutig. Diese unbedeutende Änderung reicht aus, um einen E-Mail-Filter zu täuschen, der nach schädlichen Daten sucht, aber die Anzeige eines Bildes nicht wie ein Mensch analysiert.

Täuschung des Filters mit wenig Inhalt oder übermäßigem Rauschen

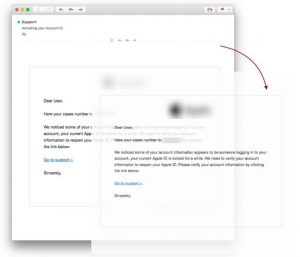

Bestimmte Online-Betrugsfälle vermeiden die Erkennung, indem sie ihren Phishing-E-Mails nur wenig bis gar keinen Inhalt hinzufügen. Eine Art dieses Angriffs, den wir häufig aufdecken, ist die Anwendung eines Bildes anstelle von Text, auch wenn dies für den Kunden nicht oft klar ist. Dies ist ein gängiger Ansatz, der bei Sextortions-E-Mails[efn_note] Sextortion: https://de.wikipedia.org/wiki/Sextortion[/efn_note] angewendet wird. Die massive Kampagne wurde 2018 veröffentlicht. Da keine Inhalte recherchiert werden müssen, könnte der Filter dazu verleitet werden, zu glauben, dass die E-Mail überhaupt keine Risiken darstellt. In dem unten angegebenen Fall ist der Text, den Sie sehen, in Wirklichkeit ein Bild.

Die entgegengesetzte Methode besteht darin, eine E-Mail mit übermäßigem Inhalt oder “Rauschen” zu laden. Dieser Ansatz ist aufgrund der Zufälligkeit des Codes häufig erfolgreich. Es hat kein Ziel, keinen Wert und führt den Filter in die Irre.

Was können Sie tun, um Ihre Kunden zu verteidigen?

Die ständig weiterentwickelte Entwicklung von Phishing-Kampagnen erfordert differenziertere Reaktionen. Gängige E-Mail-Filter reichen nicht mehr aus. Kunden, die Office 365 verwenden, müssen zusätzliche Sicherheit mit EOP verbinden[efn_note]Anti-Phishing-Schutz in EOP: https://docs.microsoft.com/en-us/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide#anti-phishing-protection-in-eop[/efn_note].

User Review

( votes)

![]() Englisch

Englisch ![]() Japanisch

Japanisch ![]() Spanisch

Spanisch ![]() Portugiesisch, Brasilien

Portugiesisch, Brasilien ![]() Französisch

Französisch ![]() Türkisch

Türkisch ![]() Traditionelles Chinesisch

Traditionelles Chinesisch ![]() Koreanisch

Koreanisch ![]() Indonesisch

Indonesisch ![]() Hindi

Hindi ![]() Italienisch

Italienisch